Depuis août 2023, le nom « Azure Active Directory » a été remplacé par « Microsoft Entra ID« . Toutes les licences et fonctionnalités restent inchangées.

Travailler avec des partenaires externes est une composante essentielle du quotidien de nombreuses entreprises. Pourtant en termes de risques de sécurité au niveau des accès et pour l’intégrité de vos données, cela peut très rapidement se compliquer… Mais pas de panique Azure Active Directory B2B est là pour vous aider !

Il est très courant pour les entreprises de travailler avec des partenaires externes pourtant il est toujours très difficile de contrôler les fichiers partagés et leur diffusion. En effet de nombreuses organisations ne possèdent pas les moyens financiers de contrôler toute une infrastructure serveur dédiée aux parties externes ou de mettre en place des relations de fédération.

On constate donc que trop souvent ces entreprises créent des comptes internes donnant accès à leurs groupes et fichiers à des prestataires ou partenaires externes. Cependant ceci implique que la personne possède un accès direct à votre groupe de données et dans bien des cas, cet accès reste en place de manière permanente même une fois la collaboration terminée.

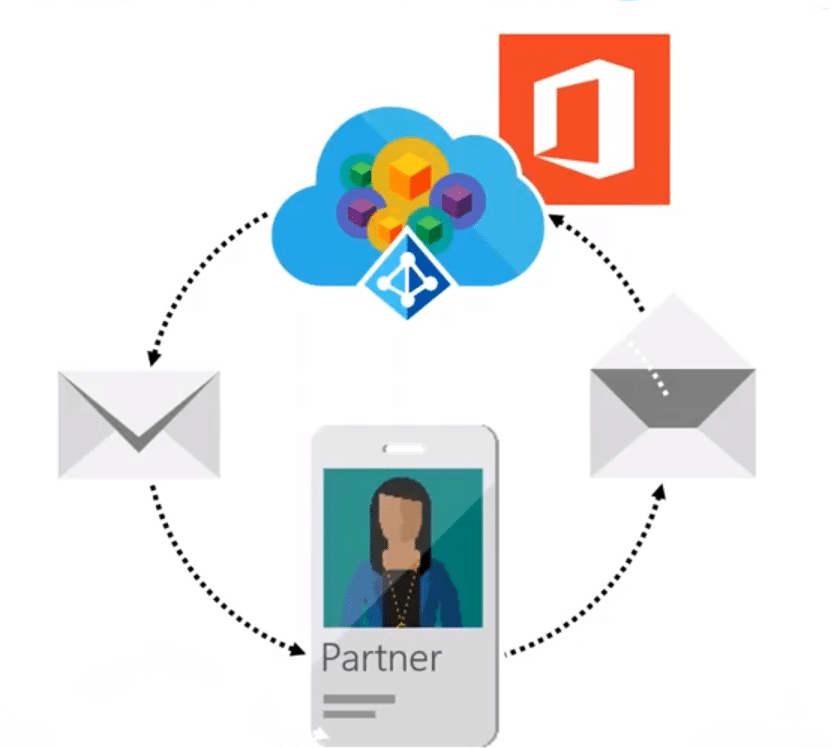

L’objectif premier d’Azure Active Directory (Azure AD) est donc de pouvoir partager simplement et de façon sécurisée un accès à vos applications et fichiers. À aucun moment vos partenaires ne font face à la solution Azure AD B2B, la solution est donc totalement transparente pour eux et ne requiert aucun effort de leur part. Vos partenaires n’auront qu’à gérer leurs identités utilisateurs en effectuant les vérifications nécessaires tandis que vous pourrez vous concentrer sur le contenu que vous souhaitez leur partager.

Jusque-là la mise en place du concept de fédération pour SharePoint a toujours été assez complexe à déployer, l’idée avec Azure Active Directory B2B est donc de faciliter cette mise en place.

Prenons l’exemple d’un responsable qui souhaiterait partager un accès à son application Salesforce reliée à son compte Office 365. Celui doit d’abord activer sur le portail administrateur Office 365 pour activer le partage externe sur SharePoint online. Ensuite il faut s’assurer que le site via lequel vous souhaitez partager vos données est bien configurer pour l’accès aux utilisateurs externes à l’organisation.

Azure AD est une composante essentielle de l’environnement Office 365 et de toutes les plateformes de collaboration Microsoft que ce soit pour Exchange, Skype, Lync, OneDrive, etc. Pour le contrôle des accès et utilisateurs, SharePoint online utilise donc Azure Active Directory.

Dans un premier temps il est nécessaire de créer un groupe Azure AD avec tous les identifiants des utilisateurs externes. Pour débuter l’intégration des partenaires externes, il faut donc passer par le portail Azure afin de lister les identifiants à intégrer à ce nouveau groupe. Sur la création de nouveaux utilisateurs, une option a été prédéfinie pour ajouter des partenaires externes à l’organisation. L’importation des contacts se fait via un fichier CSV spécialement formaté avec différents champs à compléter :

Les différents ID à utiliser dans ce fichier CSV peuvent être obtenu grâce au Powershell à partir de commandes spécifiques. Chaque groupe crée possède donc un identifiant unique qui peut être récupéré grâce à la commande « Get-MsolGroup ». De même, chaque application possède un ID précis à récupérer avec la commande « Get-MsolServicePrincipal ».

Il est possible de définir seulement un accès à un certain site SharePoint, à une application spécifique ou à plusieurs en fonction des besoins d’utilisation.

Dans le cas où la personne possède un compte Azure AD, alors l’invitation reçue se présente comme un simple mail texte avec un lieu cliquable qui renvoie directement vers le site SharePoint après avoir accepté les conditions d’accès.

Au contraire si la personne ne possède pas encore de compte Azure AD, le mail l’invite donc à créer un nouveau compte via une simple définition de mot de passe et en confirmant le nom/prénom qui a été spécifié. L’utilisateur reçoit donc un accès unique à un certain périmètre prédéfini.

L’expérience utilisateur est donc très fluide et ne pose aucun souci en termes de configuration.

L’administrateur crée une invitation qui engendre la création d’un objet externe dans l’active directory Azure de l’entreprise. L’invitation est alors transmise à l’utilisateur externe et encore une fois 2 situations sont possibles :

Si l’utilisateur invité possède un compte Active Directory : Une fois que le partenaire accepte l’invitation, l’authentification crée un jeton de sécurité. Ce jeton implique un lien avec l’espace Azure qui une fois validé permet à l’utilisateur invité d’accéder aux données partagées avec celui-ci.

Si l’utilisateur ne possède pas de compte AD : L’utilisateur invité aura accès à un formulaire à compléter pour créer un compte dans Azure Active Directory. Une fois le formulaire complété, le jeton de sécurité inscrira les informations d’authentification dans la base AD permettant ainsi de valider l’accès aux ressources.

La gestion des accès utilisateurs aux données de l’entreprise est un des gros défis de la sécurité informatique. Lorsqu’une entreprise doit collaborer avec de nombreux partenaires, il lui est souvent difficile d’avoir une gestion simplifiée de ces accès sans mettre en péril la sécurité des données de l’entreprise. Azure Active Directory B2B présente donc de multiples avantages :

Lorsqu’un collaborateur ou partenaire ne travaille plus avec l‘entreprise, l’ensemble des accès fournis peut être révoqué en une simple instruction.

Lorsqu’un collaborateur ou partenaire ne travaille plus avec l‘entreprise, l’ensemble des accès fournis peut être révoqué en une simple instruction.Avec l’arrivée prochaine de la nouvelle réglementation européenne RGPD sur la protection des données, une meilleure visibilité des accès utilisateurs devient essentiel pour toutes les entreprises. Azure Active Directory B2B est donc un élément très intéressant pour protéger les accès aux données de l‘entreprise.

La fonctionnalité est déjà disponible pour tous nos clients. Si vous souhaitez discuter des options disponibles pour votre organisation, nous vous invitons à contacter notre équipe technique qui vous orientera vers la meilleure solution pour votre entreprise.

Hébergez votre logiciel EBP via un accès bureau distant La suite EBP est une suite logicielle performante permettant aux PME et grands comptes, de bénéficier de solutions puissantes en termes de solutions de comptabilité, gestion commerciale et paie. Openhost vous propose d’héberger vos logiciels EBP et ainsi d’y avoir accès en bureau distant via des serveurs TSE/RDS. […]

Lire la suite

Vos expériences passées ou les retours d’expérience de certains collaborateurs avec le bureau distant ne vous ont peut être pas entièrement séduit mais depuis quelques années cette technologie a fortement évolué. Dans le cadre du développement de sa « Modern Workplace » avec Office 365 et Windows, Microsoft a su renouveler ce concept pour le […]

Lire la suite

Suivi par des milliers de gens autour du monde entier, la grande conférence Microsoft Ignite 2017 a encore été riche en nouvelles annonces sur les produits MS. L’équipe Openhost a particulièrement prêté attention aux annonces autour de l’univers Microsoft Office. C’est donc avec grand plaisir que nous vous dévoilons les éléments clés du Microsoft Ignite 2017 ! Microsoft […]

Lire la suite