Les services Cloud tels que Office 365 augmentent la valeur ajoutée délivrée par votre entreprise grâce à des outils qui donnent à vos utilisateurs la liberté de travailler de n’importe où, sur n’importe quel appareil. Les fonctionnalités de gestion des données et de sécurité intégrées à Office 365 vous apportent un contrôle complet sans pour autant freiner le travail de vos collaborateurs.

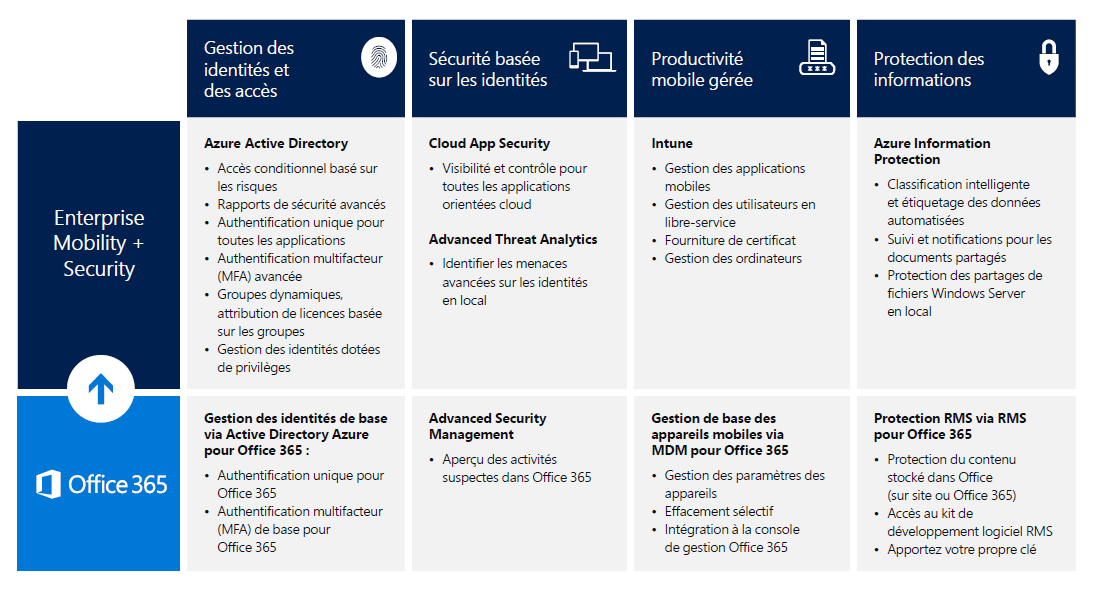

Découvrez comment la suite Enterprise Mobility + Security (EMS) et Office 365 pourront vous aider à gérer plus simplement la sécurité informatique de votre système informatique !

Microsoft Enterprise Mobility + Security (EMS) offre un niveau de sécurité plus avancé pour Office 365 et vous permettra de personnaliser vos stratégies de sécurité selon les besoins de votre entreprise.

Grâce à EMS et Office 365, vous pourrez donc améliorer la sécurité informatique de votre entreprise pour fournir en toute sécurité un portefeuille élargi d’applications cloud ou on-premises, sur n’importe quel périphérique et sauvegarder les données essentielles de votre entreprise à tous les niveaux. EMS protège l’ensemble de vos applications, votre infrastructure informatique et vos utilisateurs contre les menaces à la fois sur site et dans le cloud.

EMS fournit des capacités stratégiques pour vous aider à maîtriser les risques informatiques que subit votre entreprise : accès sécurisé, gestion de la flotte mobile et fonctionnalités de sécurité avancées.

L’exploitation de nombreux services Cloud amène rapidement une grande problématique de sécurité dû aux login et mots de passe difficiles à retenir. De nombreuses mauvaises pratiques sont donc observées chaque jour en entreprise : mots de passe notés sur des post-it ou stockés dans des fichiers non sécurisés, utilisation de mot de passe trop simple, etc. Les services Office 365 et EMS vous apportent un panel de fonctionnalités permettant de fournir des accès sécurisés pour toutes vos applications métiers depuis n’importe quel appareil.

Le développement de votre système informatique amène à exploiter différents services et applications, c’est pourquoi les services de sécurité EMS vont au-delà de l’écosystème Office en vous apportant une protection plus élargie. Afin de protéger pleinement votre entreprise, il est essentiel d’offrir un système d’identification simple et performant pour tous vos utilisateurs.

EMS vous permet de connecter toutes vos applications actuelles en matière d’identité que ce soit sur site ou en mode SaaS. Ceci vous permettra d’établir une identité unique pour chacun de vos utilisateurs.

En ne leur imposant qu’un seul couple login/mot de passe, vos collaborateurs bénéficieront d’accès plus sécurisés tout en étant plus productifs. Avec Office 365 et EMS, vos utilisateurs bénéficient de la simplicité d’une authentification unique pour les services Office 365. Vous pourrez ainsi leur fournir une expérience fluide sur n’importe quel appareil en toute sécurité pour l’entreprise.

EMS étend cette fonctionnalité d’identification unique et sécurisée à des milliers d’applications Web on-premises et dans le cloud. Pour favoriser davantage la productivité, EMS fournit des services en libre-service aux utilisateurs finaux, telles que la réinitialisation des mots de passe oubliés ou les demandes d’accès à une application. Ces fonctionnalités de libre-service permettent de réduire considérablement les demandes émises par vos utilisateurs à votre service de support informatique et contribuent donc à réduire les coûts d’exploitation de votre SI.

Une fois le concept d’identification unique mis en place pour l’ensemble de vos utilisateurs, il est nécessaire de se pencher sur la mise en place d’une sécurité renforcée pour vos comptes les plus sensibles c’est-à-dire ceux bénéficiant de droits élevés pour agir dans l’entreprise (administrateurs IT, gestionnaire financiers, secteur recherche et développement, etc.). La gestion des différents privilèges pour vos utilisateurs est un moyen important de vous prémunir contre les attaques informatiques potentielles.

Grâce à EMS, vous bénéficiez de capacités de surveillance et de contrôle sur tous les différents niveaux de privilèges utilisateurs. Vous pouvez monitorer les accès des administrateurs permanents au sein de votre entreprise et utiliser des accès administrateurs ponctuels. L’assistant de sécurité EMS simplifie la conversion des administrateurs permanents en administrateurs ponctuels, de manière à faciliter la gestion et la mise en œuvre des privilèges à la demande.

Des rapports d’audit et le monitoring des accès permettent de déterminer quels utilisateurs ont encore besoins de disposer de droits d’administration sur tel ou tel service. EMS vous signalera les rôles inactifs afin que vous puissiez réduire ou éliminer les privilèges inutilisés, vous pourrez ainsi gérer plus simplement et précisément les niveaux d’accès accordés.

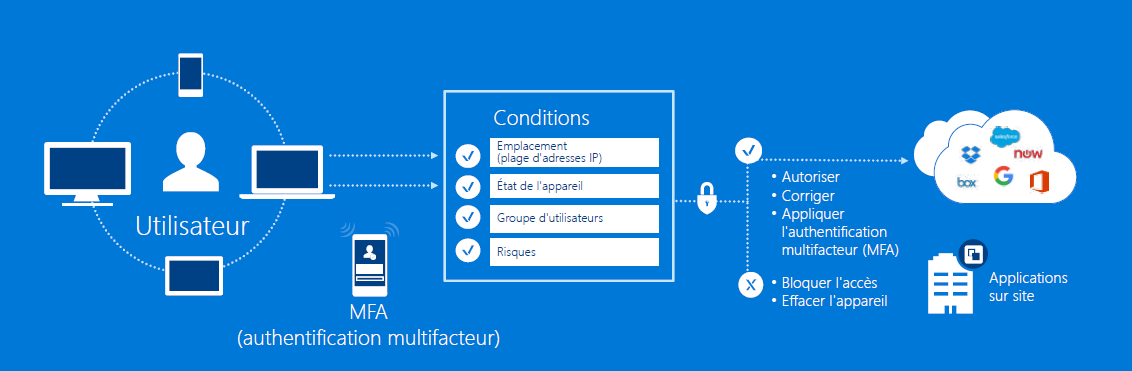

Office 365 inclut un service d’accès conditionnel basé sur l’état de l’appareil, de sorte que vous puissiez empêcher les utilisateurs d’accéder aux données de votre entreprise à partir d’appareils vulnérables ou compromis.

EMS étend ces fonctionnalités d’accès conditionnel afin de fournir un contrôle plus complet à plusieurs niveaux : identité, appareil, application et fichier. Grâce à EMS, vous pouvez ainsi définir des conditions d’accès basés sur quatre critères :

Définissez un ensemble d’adresses IP de confiance afin d’autoriser l’accès uniquement à partir de celles- ci. Si un utilisateur tente d’accéder aux ressources de l’entreprise à partir d’un réseau inconnu, des contrôles d’accès spécifiques lui seront imposés (authentification multifacteur (MFA) voire blocage complet de l’accès).

La politique d’accès conditionnel peut aussi se baser sur le type d’applications auxquels souhaite accéder l’utilisateur. En fonction du risque lié à une application vous pourrez définir des conditions de restriction d’accès comme par exemple exiger une authentification multifacteur, bloquer l‘accès depuis les emplacements inconnus,

Grâce à EMS et Office 365, vous pouvez appliquer ces politiques à n’importe quelle application dans le cloud (SaaS) ou sur un site protégé par Azure Active Directory.

Le Security Graph de Microsoft est capable de détecter les comportements suspects en exploitant l’apprentissage automatique basé sur des milliards de signaux quotidiens émis par l’ensemble des tenants Office 365. En fonction des comportements suspects détectés, l’analyse prédictive va imposer un accès conditionnel basé sur le niveau de risques pour protéger en temps réel vos applications et vos données d’entreprise stratégique.

Différents types de contrôles peuvent s’appliquer aux utilisateurs : l’authentification multifacteur, la demande d’inscription de leur périphérique dans la politique de gestion mobile de l’entreprise, une demande d’autorisation à envoyer à l’administrateur ou encore le changement du mot de passe.

Il est possible de définir différents groupes d’utilisateurs et de leur appliquer plusieurs conditions (en fonction de leur emplacement, l’application à laquelle ils souhaitent accéder, le périphérique utilisé et les niveaux de risque). Vous pouvez aussi exclure certains groupes afin qu’ils ne soient pas affectés par vos politiques d’accès conditionnel.

Une fois que vous avez déployé une politique de sécurité des accès, l’étape suivante consiste à protéger au plus près vos utilisateurs nomades. Un nombre croissant d’utilisateurs utilisent des périphériques mobiles dans le cadre professionnel que ce soient des smartphones ou encore des tablettes.

Les applications, telles que vos applications Office 365 Mobile (applications Android, iOS ou Online via navigateur) représentent un point d’accès aux ressources de votre entreprise. Cette « porte d’entrée » donnant accès à vos données représente un point vulnérable dans votre environnement informatique. La gestion des périphériques mobiles est donc un point essentiel de votre stratégie de sécurité. Au vu de la complexité et du nombre de périphériques, applications, préférences et comportements des utilisateurs, sécuriser sa flotte mobile devient de plus en plus complexe. Grâce à Enterprise Mobility and Security, vous pouvez gérer les données au sein des applications mobiles Office ainsi qu’au sein de vos applications métiers tierces.

Au-delà de vos collaborateurs internes, une entreprise fait appel à de nombreuses parties prenantes tels que des fournisseurs, des prestataires et autres partenaires. Votre environnement informatique nécessite donc une certaine souplesse en matière de gestion des appareils et des applications. Le service EMS et Office 365 vous offre cette souplesse en vous permettant de gérer des appareils mobiles inscrits ou non dans votre flotte mobile.

En inscrivant un périphérique dans votre flotte mobile, vous bénéficiez de l’ensemble des fonctionnalités de gestion des appareils appartenant à l’entreprise ou aux utilisateurs par l’intermédiaire de l’inscription à la gestion des appareils mobiles (Mobile Device Management) avec EMS. Une fois un appareil recensé, le service informatique peut définir et appliquer des politiques de conformité et sécurité comprenant par exemple : la livraison automatique des applications, la restrictions des fonctionnalités couper/copier/coller/enregistrer sous, la détection des attaques de type jailbreak, l’application d’exigences relatives aux codes PIN, la suppression à distance des données protégées, etc.

Dans certains cas, il est impossible ou déconseillé d’inscrire certains périphériques à la politique de gestion des appareils mobiles (MDM). Vous avez donc la possibilité de déployer des applications mobiles Office 365 sur des appareils Android, iOS ou Windows sans pour autant exiger une inscription via EMS. Les fonctionnalités de gestion des appareils seront donc réduites mais il vous sera toujours possible de sécuriser les données de votre entreprise sous Office 365. Les politiques de protection des applications EMS protègent vos données au niveau des applications sans nécessiter l’inscription d’aucun appareil.

Les capacités de sécurité incluent le chiffrement des applications au repos, le contrôle d’accès aux applications exigeant un code PIN ou des informations d’identification, une navigation sur le Web sécurisée et un affichage sécurisé des fichiers PDF, des images et des vidéos. Même sans recourir à l’inscription d’appareils, vous pouvez toujours définir des restrictions des fonctions couper/ copier/coller/enregistrer sous et une suppression sélective au niveau des applications lorsque nécessaire.

Office 365 vous permet d’appliquer une protection en continu des fichiers Office afin que les données restent protégées lorsqu’elles sont partagées que ce soit à l’intérieur ou l’extérieur de l’entreprise. EMS étend cette protection en continu des données à tout type de fichier afin que vos utilisateurs puissent collaborer en toute sécurité. EMS inclut une classification automatique des données basée sur leur niveau de sensibilité. Vous pouvez définir des politiques qui classent et étiquettent automatiquement les données au moment de leur création ou de leur modification, en fonction de la source, du contexte et du contenu.

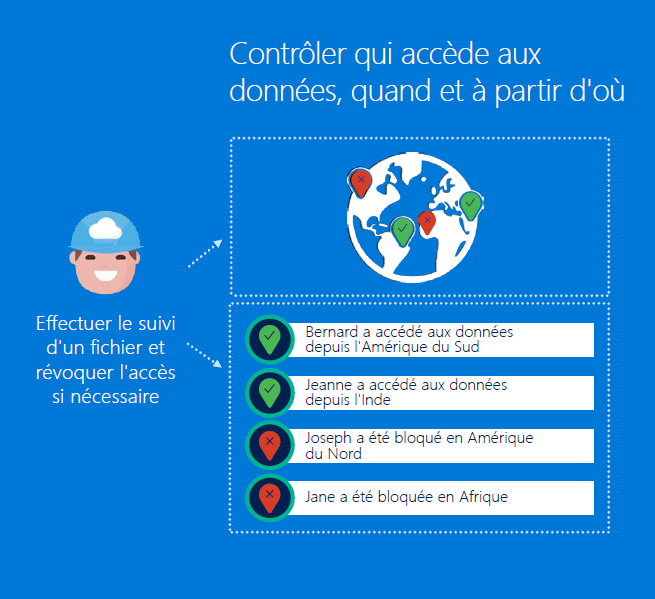

Afin de renforcer le contrôle sur la diffusion des fichiers, EMS vous permet de monitorer le partage des fichiers et de réagir à d’éventuelles fuites de données.

Le service informatique peut réaliser un suivi des fichiers partagés pour détecter les activités suspectes en fonction des autorisations des collaborateurs. Il est aussi possible de révoquer des accès si nécessaire et de réviser la classification en temps réel. Grâce à Enterprise Mobility and Security, la protection en continu des informations vous permet de sécuriser la diffusion et le partage pour n’importe quel fichier, sur n’importe quel appareil et à partir de n’importe quel emplacement.

Les services Cloud tels que Office 365 offrent une productivité sans compromis, n’importe où et à n’importe quel moment, ce qui par la même occasion augmente les risques de sécurité. Les fonctionnalités de EMS vous permettent de détecter toute activité suspecte et identifier précisément les menaces sur l’ensemble de votre écosystème informatique sur site et dans le cloud. L’analyse comportementale et les technologies de détection d’anomalies vous permettent de renforcer la protection des données de votre entreprise en détectant en temps réel les menaces internes.

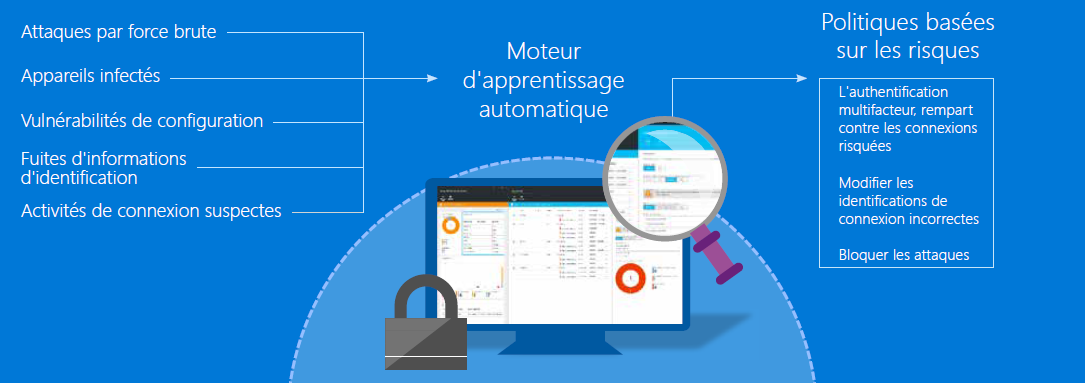

Microsoft Advanced Threat Analytics est une solution d’analyse comportementale basée sur votre Active Directory qui alerte sur les anomalies. Par l’intermédiaire de l’apprentissage automatique et des journaux d’événements, EMS identifie les menaces avancées et détecte les attaques malveillantes connues presque instantanément dès qu’elles surviennent.

Avec Office 365 et EMS, vous pouvez adopter des mesures de sécurité plus souples et complètes pour protéger des identités et des accès. Chaque mois, Microsoft traite un immense volume de signaux émanant d’attaques informatiques et même les attaques les plus sophistiquées laissent derrière elles des traces qui forment des motifs détectables. Avec plus de 450 milliards d’authentifications et plus de 200 milliards de courriers électroniques analysés à la recherche de logiciels malveillants et de sites Web suspects, EMS est capable de vous fournir des pistes de détection d’attaques informatiques très fiables. Toutes ces données viennent enrichir le Intelligent Security Graph de Microsoft qui rassemble toutes les données de télémétrie et les signaux émanant de milliers de services cloud gérés. À cela s’ajoute un apprentissage automatique et une analyse des données afin d’identifier les activités anormales et suspectes qui caractérisent les attaques informatiques avancées.

Cette analyse vous fournit des recommandations et des actions automatisées qui aident à se prémunir contre les attaques et à les contrer. En fonction des données recueillies, un niveau de risque est attribué à chaque activité de connexion et à chaque compte utilisateur. Un score de risque est également attribué aux vulnérabilités de configuration, comme par exemple des administrateurs dotés d’options d’authentification faibles ou l’absence d’authentification multifacteur pour les utilisateurs finaux. Ces différents scores vous offrent une vue d’ensemble simplifiée plus pertinente afin de définir rapidement des actions pour améliorer la sécurité de votre entreprise.

L’ensemble sans cesse croissant d’applications métiers, gérées ou non par l’entreprise, auxquelles vos utilisateurs accèdent à partir d’une grande variété d’appareils pose certaines problématiques de sécurité en milieu professionnel. En alliant les services Enterprise Mobility and Security à Office 365, vous disposerez d’une visibilité et d’un contrôle complet sur les accès et données de votre entreprise. Votre service informatique pourra ainsi apporter un équilibre parfait entre productivité et protection, pour ouvrir la voie à une collaboration efficace en toute sécurité.

Si vous souhaitez en apprendre davantage sur EMS et Office 365, nos experts se tiennent à votre disposition pour avancer sur votre projet !

Cette année encore le Microsoft Ignite 2019 nous a réservé de belles annonces avec un lot important de nouveautés pour l’univers Office 365 et Azure. Depuis son lancement, Microsoft a énormément misé sur la plateforme Teams pour révolutionner la collaboration sur Office 365 et cette année encore la liste des annonces est conséquente. Voici un […]

Lire la suite

Découvrez Windows Server, le système d'exploitation de Microsoft dédié aux serveurs et ses fonctionnalités comme la gestion réseau, la virtualisation, la sécurité et le stockage.

Lire la suite

Le cloud, l’informatique en nuage, la virtualisation… D’accord, mais quel avantage trouver à cette méthode d’hébergement sur un serveur virtuel ? Pourquoi faire le choix de serveurs virtuels ? Et, pour une entreprise, comment faire le choix entre un serveur dédié ou un serveur virtuel ? Comment fonctionne un serveur virtuel ? La virtualisation de serveurs permet de faire […]

Lire la suite