Si la pandémie a rythmé notre quotidien, elle a également bouleversé notre rapport au numérique. De nouveaux outils, de nouveaux usages et de nouveaux modes de travail ont été adoptés (parfois difficilement) par nos entreprises.

Toutefois, ces changements de pratiques et d’outils soulèvent de nouveaux défis en matière de gestion et de protection des données. Comment permettre à vos utilisateurs d’accéder en toute sécurité aux données de l’entreprise où qu’ils soient géographiquement (télétravail, déplacement…) et depuis n’importe quel appareil (PC, smartphone, tablette – professionnel ou non) ?

Si vous avez des difficultés à répondre à cette question, alors vous êtes au bon endroit. Vous ne savez pas encore parfaitement comment gérer la sécurité de vos données et par conséquent, vous avez du mal à envisager l’amélioration de la sécurité des périphériques (PC, tablette, smartphone) de vos collaborateurs. La situation se complique si certains d’entre eux utilisent leur propre équipement (Bring Your Own Device).

Dans cet article, nos experts vous montrent comment centraliser la gestion de la sécurité des périphériques et des applications de vos utilisateurs grâce à Microsoft Intune, conformément à vos règles de sécurité.

Intune est un service basé sur le Cloud qui se concentre sur la gestion des périphériques mobiles (MDM) et la gestion des applications mobiles (MAM). Il fait partie de l’offre Enterprise Mobility & Security (EMS) de Microsoft.

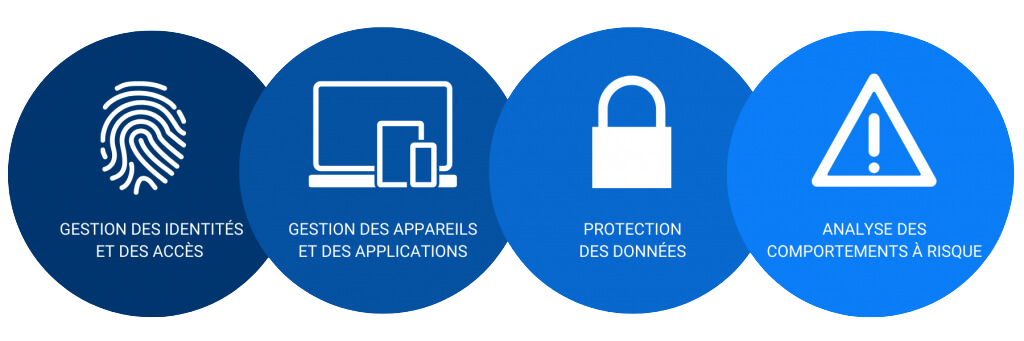

EMS vous permet de protéger votre entreprise à tous les niveaux en offrant une réponse pertinente et adaptée aux nouveaux usages qui se développent comme le télétravail et la mobilité :

Comme vous l’aurez compris, Intune n’est que l’une des briques que vous pouvez mettre en place pour piloter la sécurité de votre entreprise. En fonction des licences, EMS intègre également Azure Active Directory, Azure Information Protection, Microsoft Defender for Cloud Apps, Microsoft Defender for Identity, etc.

Microsoft Intune est inclus dans les licences suivantes :

La plupart des licences qui incluent Microsoft Intune accordent également les droits d’utilisation du service Microsoft Endpoint Configuration Manager (la console de gestion), à condition que l’abonnement reste actif.

Remarques : Vous pouvez également souscrire à des abonnements Microsoft Intune par utilisateur et/ou par terminal, indépendant des licences présentées ci-dessus. Ce type d’abonnement est idéal pour gérer les appareils à usage unique (mode Kiosk) qui ne nécessitent pas de fonctionnalités de gestion et de sécurité basées sur l’utilisateur. Par exemple, si vos utilisateurs ont pour habitude de travailler depuis des ordinateurs en libre accès à la bibliothèque.

Vos données sont inévitablement au cœur de votre activité (dans vos devis, contrats, audits, factures, CRM, ERP…). Pour assurer votre rentabilité et préserver votre image de marque il est essentiel de pouvoir :

Microsoft Intune vous permet de répondre aux différents besoins de votre entreprise, de la simple gestion de périphériques (PC, smartphone, tablette) à la protection des données sensibles sur les appareils mobiles.

Avec Intune, vous gérez vos appareils avec l’approche qui vous convient le mieux. On entend par appareil, les PC, smartphone et tablettes (y compris personnels) utilisés par vos collaborateurs dans le cadre de leurs fonctions.

Vous souhaitez peut-être disposer d’un contrôle total sur les appareils appartenant à votre organisation, notamment sur les paramètres, les fonctionnalités et la sécurité. Dans ce cas, les appareils et leurs utilisateurs s’inscrivent dans Intune. Une fois inscrits, les appareils reçoivent et sont contraints d’appliquer les stratégies que vous avez configurées dans Intune. Par exemple, vous pouvez définir des critères de mot de passe et de code PIN, créer une connexion VPN, configurer une protection antivirus, et bien plus encore. Il est de plus en plus fréquent de voir des salariés utiliser leurs appareils personnels (pour consulter leurs emails dans les transports par exemple). À juste titre, ils ne souhaiteront peut-être pas que vous ayez un contrôle total sur leur appareil. C’est dans ce contexte qu’Intune est un outil particulièrement adapté. Si vos utilisateurs souhaitent accéder uniquement à leur messagerie ou à Microsoft Teams depuis leur appareil personnel, vous pouvez mettre en place des stratégies de protection des applications qui requièrent l’Authentification Multifacteur (MFA) pour être utilisées.

Lorsque ces appareils sont inscrits dans Intune, en tant qu’administrateur vous pouvez :

Avec Intune, vous protégez les données de votre entreprise au niveau des applications elles-mêmes, y compris les applications personnalisées et les applications du Windows Store. La gestion des applications peut être utilisée sur des appareils appartenant à l’organisation et sur des appareils personnels.

Sur les appareils personnels, Intune permet de garantir que les données de votre organisation restent protégées et peut isoler les informations professionnelles des données personnelles. Vous pouvez également définir des stratégies spécifiques pour contrôler les applications.

Par exemple, vous pouvez empêcher l’envoi d’e-mails à des personnes extérieures à votre organisation ou encore vous assurer que les données de l’entreprise ne puissent pas être copiées entre les applications pros et perso (Outlook vers WhatsApp par exemple).

Lorsque ces applications sont gérées dans Intune, en tant qu’administrateur vous pouvez :

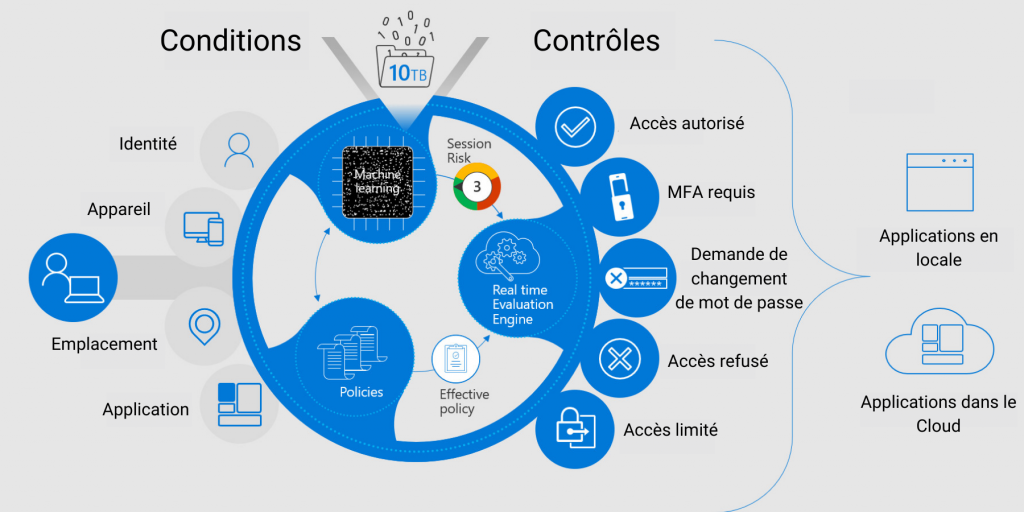

Microsoft Intune permet de sécuriser l’accès à vos données d’entreprise en utilisant l’accès conditionnel. L’accès conditionnel permet aux entreprises de s’assurer que seuls les utilisateurs approuvés et travaillant avec des applications approuvées sur des ordinateurs conformes accèdent aux ressources de l’entreprise. Cette fonctionnalité permet entre autres de contrôler l’accès à la messagerie, aux espaces partagés comme Sharepoint et OneDrive, à Teams mais également à Dynamics 365 (CRM), Visio, Project…

Vous pouvez créer des règles d’accès conditionnel à vos données en vous basant sur :

Par exemple, il est possible de restreindre les accès aux données (ou à certaines de vos données) d’entreprise si un utilisateur se connecte depuis un pays étranger ou un appareil non répertorié dans Intune.

Intune suit en temps réel les interactions entre les appareils, les utilisateurs et les données de l’entreprise pour identifier des comportements suspects. L’évaluation du risque est calculée par des algorithmes de Machine Learning. Cette fonctionnalité fera l’objet d’un article dédié.

Configuration des nouveaux équipements, réinitialisation des périphériques (tablettes, smartphones, PC…), mises à jour des applications…autant de tâches qui s’avèrent chronophages, répétitives et sans réelle valeur ajoutée pour votre administrateur informatique. Elles peuvent également être source d’erreurs ou d’oublis.

Windows Autopilot simplifie la gestion de votre parc informatique en vous évitant d’avoir à configurer ou réinitialiser manuellement les nouveaux appareils avant de les remettre à vos utilisateurs. Les nouveaux périphériques sont préconfigurés et l’environnement de travail (avec toutes les applications et stratégies de votre entreprise) se déploiera automatiquement sans aucune intervention de l’équipe technique (hormis l’enregistrement).

Windows Autopilot simplifie le cycle de vie de vos équipements informatiques du déploiement initial jusqu’à la fin de vie de l’appareil.

Imaginons que vous avez déjà déterminé les menaces auxquelles vous êtes exposées et par conséquent, les règles de sécurité minimales à mettre en place sur les terminaux qui vont accéder à vos données.

Remarque : Si vous ne savez pas par où commencer, nos experts peuvent vous accompagner dans cette première démarche et aller plus loin grâce à une analyse de risque. Contactez-nous pour en savoir plus !

Pour comprendre comment utiliser Intune, prenons un exemple concret. Vous êtes une société A et vous avez identifié les menaces suivantes. On entend par menaces, les éléments pouvant remettre en cause la sécurité et l’intégrité de vos données :

Grâce à Intune, vous serez en mesure d’appliquer les règles suivantes :

Nous venons de lister plusieurs fonctionnalités de sécurité pouvant être appliquées aux périphériques de vos utilisateurs grâce à Intune. Cette liste est non exhaustive mais vous donne une idée des fonctionnalités d’Intune les plus appréciées de nos clients actuels.

Avec Intune, vous pouvez :

Petit à petit, le cloud change la manière dont nous consommons l’informatique. Nous entendons de plus en plus parler d’hybridation, de mise à l’échelle, de disponibilité des données … Même si certains de ces aspects du monde IT existaient déjà, le cloud les démocratise. Cependant, tout n’est pas rose dans l’univers nuageux. En effet, en […]

Lire la suite

La gestion de projet est un élément clé dans le succès de votre entreprise. En effet, vos projets sont souvent des initiatives ambitieuses qui visent à atteindre des objectifs spécifiques tels que le développement d’un nouveau logiciel, la mise en place d’un système d’information, le déploiement d’une nouvelle infrastructure… Sans une gestion de projet efficace, […]

Lire la suite

Depuis 2018, le Règlement Général sur la Protection des Données (RGPD) impose de nouvelles règles pour les organisations du monde entier qui commercialisent des produits et des services aux membres de l’Union européenne (UE), ou qui collectent et analysent des données pour les résidents de l’UE. Les solutions Microsoft 365 et Azure incluent des outils et des...

Lire la suite