Public visé : les informaticiens et les non informaticiens

Mise en garde : pour rendre cette présentation accessible au plus grand nombre, des simplifications techniques ou des analogies sont faites volontairement.

Le 8 mai 2023, Microsoft a activé par défaut le “Number Matching” sur l’application Microsoft Authenticator pour tous les utilisateurs.

En savoir plus

“La plus grande compilation de mots de passe de tous les temps a fuité en ligne avec 8,4 milliards d’entrées”

Cybernews , le 7 juin 2021

Les mots de passe sont essentiels pour assurer la sécurité des systèmes et des données informatiques. Pourtant, ils ne sont pas infaillibles et les cybercriminels n’ont aucune limite pour tenter de les deviner, de les voler ou encore de les pirater.

C’est pour pallier ces menaces que de nouveaux processus de sécurité font leur apparition tels que l’Authentification Multifacteur (MFA). Ils permettent de complexifier, voire de rendre presqu’impossible l’accès à vos comptes et à vos appareils.

Le MFA (Multi-Factor Authentication) est une méthode d’authentification forte qui exige de l’utilisateur qu’il fournisse plusieurs facteurs de vérification (au moins deux) pour prouver son identité dans le but d’accéder à une ressource (application, messagerie, compte en ligne…).

En d’autres termes, il ne se contente donc pas de demander un nom d’utilisateur et un mot de passe. Il exige un ou plusieurs facteurs de vérification supplémentaires pour s’assurer que l’utilisateur est bien la personne qu’il est censé être, ce qui diminue les chances de réussite d’une cyberattaque.

L’authentification est aujourd’hui un composant essentiel pour garantir une stricte politique de gestion des identités et des accès (IAM). C’est pour cette raison que l’on constate depuis plusieurs années une augmentation du nombre de sociétés offrant l’authentification multifactorielle sur leurs services.

Le processus d’Authentification Multifacteur nécessite la combinaison de plusieurs informations provenant d’au moins l’une des catégories suivantes : un facteur de connaissance, un facteur de possession et un facteur d’héritage.

Il existe d’autres facteurs d’authentification basés sur le comportement ou la localisation. Par exemple, si un utilisateur se connecte depuis un emplacement géographique autre que son bureau, il sera éventuellement invité à répondre à une question de sécurité. On parle d’authentification adaptative. Nous l’évoquerons plus en détail dans un prochain article dédié.

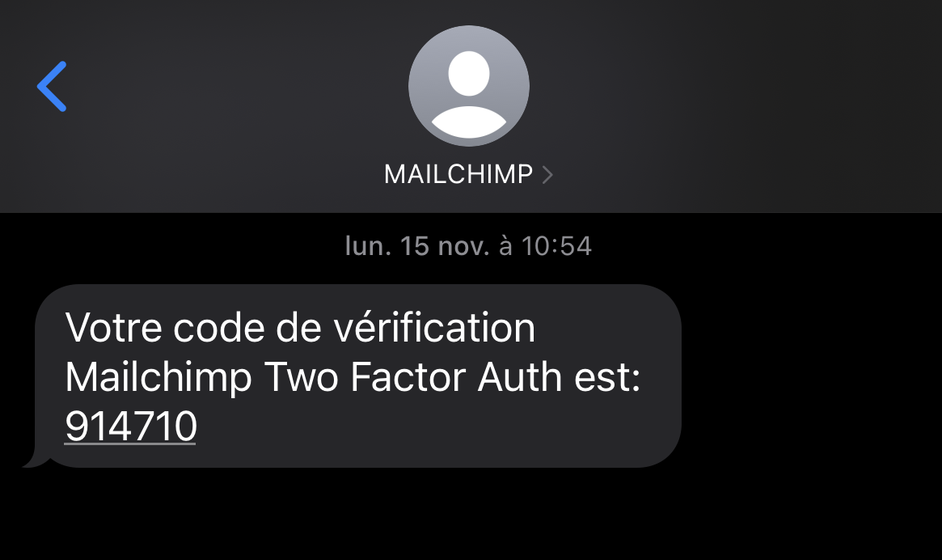

Parmi les facteurs les plus utilisés dans le cadre du MFA, on retrouve les mots de passe à usage unique (One Time Password). Ils désignent ces codes de 4 à 8 chiffres envoyés généralement par sms ou par email.

Le principe des OTP est simple : un nouveau code est généré automatiquement à chaque fois qu’une nouvelle demande d’authentification est soumise. Il est généré sur la base d’une valeur initiale qui est affectée à l’utilisateur lorsqu’il s’enregistre pour la première fois et sur un autre facteur qui peut reposer sur un compteur (valeur augmentée de 1 à chaque fois) ou une date (valeur commençant par 10 au mois d’octobre par exemple).

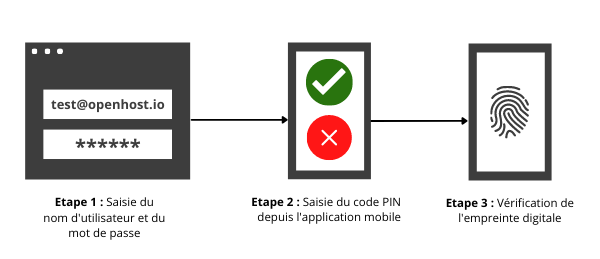

Prenons un exemple classique. Je suis salarié et je souhaite me connecter à ma messagerie professionnelle sur mon ordinateur. La société dans laquelle je travaille a mis en place un système d’authentification multi-facteur.

Je saisis mon identifiant et mon mot de passe. Je reçois en quelques secondes un sms avec un code sur mon téléphone portable pour confirmer mon identité. Je saisis le code reçu. Quelques secondes plus tard, je reçois une notification sur mon téléphone pour vérifier mon empreinte digitale.

La connexion est approuvée. Je suis désormais connecté et je peux utiliser ma messagerie professionnelle.

La réglementation en matière de sécurité des données est de plus en plus stricte, entraînant d’importants enjeux de conformité dans la gestion et la protection des données. Dans certains secteurs, la mise en place d’un système d’authentification multifacteur est indispensable pour se conformer aux exigences réglementaires.

Avec l’émergence du Cloud Computing, le MFA s’impose d’autant plus. En effet, en migrant leurs système dans le Cloud, les entreprises ne peuvent plus se contenter de vérifier qu’un utilisateur est physiquement présent sur le même réseau qu’un système, en guise de facteur de sécurité. Une sécurité supplémentaire doit être mise en place pour garantir que les personnes qui accèdent aux systèmes ne sont pas malintentionnées.

Comme les utilisateurs accèdent à ces systèmes à n’importe quel moment et depuis n’importe quel endroit, le MFA est utile pour vérifier leur identité en les invitant à saisir des facteurs d’authentification supplémentaires que les hackers auront plus de mal à imiter ou à pirater via des méthodes d’attaque par force brute.

Dans la santé, le MFA est ainsi un des éléments de mise en conformité avec la loi HIPAA (Health Insurance Portability and Accountaboility Act) portant sur l’obligation légale de protection des renseignement médicaux aux Etats-Unis. Dans le cadre de cette loi, des règles de confidentialité et de sécurité ont été établies et définissent les garanties à implémenter obligatoirement pour protéger la confidentialité, l’intégrité et la disponibilité en ligne des renseignements personnels sur la santé (PHI, Protected Health Information).

Le coût total de la non-conformité peut atteindre des millions de dollars. Mais le non-respect des exigences de sécurité prévues par la loi HIPAA peut également entraîner des violations de données de santé qui dépassent la simple perte financière.

Le MFA constitue également un élément clé de la DSP2 (Directive sur les Services de Paiement) qui instaure notamment des normes de sécurité plus strictes pour les paiements en ligne afin de renforcer la confiance des consommateurs dans les achats en ligne. Avant la DSP2, l’authentification forte restait seulement recommandée. Avec DSP2, elle devient obligatoire.

Jusqu’à présent, il était possible de payer en ligne en utilisant simplement un mot de passe. L’authentification forte exige des clients qu’ils utilisent une combinaison d’au moins deux méthodes d’authentification indépendantes lorsqu’ils achètent en ligne pour un montant supérieur à 30 euros.

On assiste depuis ces dernières années à une augmentation du nombre de comptes hackés ou de mots de passe volés. Bien qu’importants, les noms d’utilisateur et les mots de passe sont vulnérables aux attaques de force brute et peuvent être dérobés par des tierces parties. Si le mot de passe est faible ou s’il a été exposé ailleurs, il est facilement récupérable et il est impossible pour un système de savoir si c’est l’utilisateur qui est en train de se connecter ou s’il s’agit d’un attaquant. Le principal avantage du MFA, c’est qu’en demandant une deuxième forme d’authentification à vos utilisateurs, la sécurité de votre société s’en verra améliorée car le facteur supplémentaire n’est pas un élément facile à obtenir ou à dupliquer par un attaquant (notification, empreinte digitale, reconnaissance faciale…).

Selon Microsoft “99,9% des comptes sont moins susceptibles d’être compromis si l’authentification MFA est utilisée »

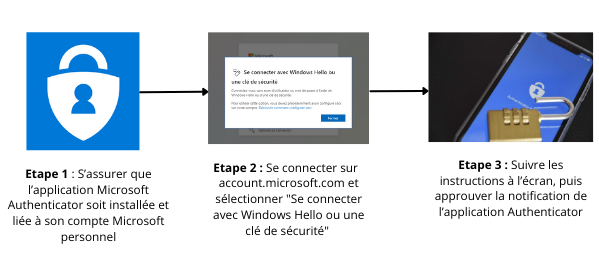

Le 15 septembre dernier, Microsoft annonçait la possibilité d’une connexion sans mot de passe pour l’ensemble des comptes Microsoft grand public.

L’utilisation de Windows Hello, Microsoft Authenticator, une clé de sécurité ou encore un code de vérification envoyé par SMS ou par email permet désormais une connexion simplifiée aux applications et services, tels qu’Outlook, OneDrive, le Contrôle parental Microsoft, et bien d’autres.

Une enquête en ligne réalisée par YouGov Omnibus en Juillet 2021 met en avant 4 raisons principales de se passer d’un mot de passe :

Personne n’aime les mots de passe. Ils sont peu pratiques et constituent une cible de choix pour les attaques. Pourtant, pendant des années, ils ont constitué la couche de sécurité la plus importante pour tous les aspects de notre vie numérique, du courrier électronique aux comptes bancaires, des paniers d’achat aux jeux vidéo.

On attend de nous que nous créions des mots de passe complexes et uniques, que nous les mémorisions et que nous les changions fréquemment, mais personne n’aime faire cela non plus.

Depuis quelques années, Microsoft parlait de sa vision de l’avenir sans mot de passe. C’est désormais chose fait ! En mars 2021, le géant annonçait que la connexion sans mot de passe était généralement disponible pour les utilisateurs commerciaux, ce qui a permis aux entreprises du monde entier de bénéficier de cette fonctionnalité. Il a fallut attendre quelques mois pour le grand public.

Se passer de mot de passe et très simple et rapide et ne nécessite que quelques clics. Tout d’abord, assurez vous que l’application Microsoft Authenticator est installée et liée à votre compte Microsoft personnel.

Ensuite, visitez votre compte Microsoft, connectez vous et choisissez « Se connecter avec Windows Hello ou une clé de sécurité ». Suivez les instructions à l’écran puis approuver la notification issue de l’application Authenticator.

Contrairement aux idées reçues, il n’est absolument pas nécessaire de posséder un smartphone pour faire de l’Authentification Multifacteur.

Le Deviceless MFA est une technologie d’authentification multifacteur qui permet aux utilisateurs finaux de s’authentifier et d’accéder en toute sécurité à leurs applications, leur réseau et leurs données depuis n’importe quel navigateur sans posséder un « device » (smartphone, tablette, clé physique). Il s’agit d’une innovation majeure pour le MFA.

Avec le Deviceless MFA, c’est le navigateur web (Microsoft Edge, Google Chrome, Safari, Firefox…) qui devient l’équipement de confiance pour s’authentifier en toute sécurité à son ou ses application(s). Le Deviceless MFA s’appuie sur un JavaScript qui s’exécute dans le navigateur de l’utilisateur. Etant donné que tous les navigateurs savent faire du JavaScript, cela signifie que l’authentification forte peut se faire dans n’importe quel type de navigateur, dans un ordinateur, une tablette ou un téléphone.

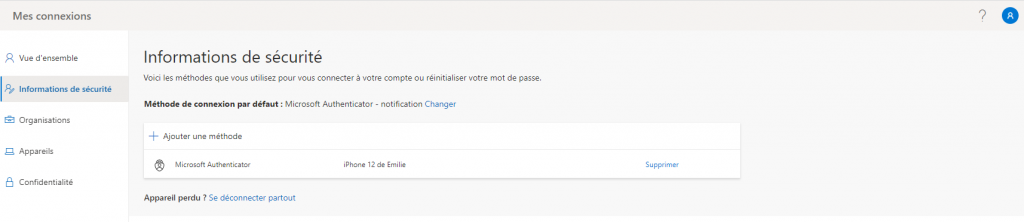

En tant qu’utilisateur vous avez la possibilité de réinitialiser vos paramètres d’Authentification Multifacteur en quelques clics. Rendez-vous sur https://aka.ms/mfasetup et connectez vous à votre compte Office365 (sur n’importe quel support à votre disposition). Ici vous pourrez gérer vos informations au besoin:

Vous avez la possibilité de supprimer, d’ajouter un appareil ou de vous déconnecter de partout si vous avez perdu votre ordinateur ou votre smartphone.

En tant qu’administrateur vous avez la possibilité de réinitialiser les MFA d’un autre utilisateur depuis le Portail Azure. Rendez-vous sur https://portal.azure.com puis sélectionnez Azure Active Directory -> Utilisateurs -> Sélectionnez l’utilisateur -> Méthodes d’authentification.

En haut de la fenêtre, choisissez l’une des options suivantes pour l’utilisateur :

Le sujet fait débat depuis quelques années. Avec toutes les solutions existantes pour renforcer la sécurité de ses comptes, est-il vraiment nécessaire de modifier son mot de passe régulièrement ?

Selon le Centre national de cybersécurité (NCSC) l’actualisation du mot de passe ne serait pas une idée si judicieuse du point de vue de la sécurité informatique. Le public choisit souvent un mot de passe « plus faible » que l’ancien pour s’en rappeler car il en a énormément à retenir. Il risque par ailleurs de l’oublier (puisqu’il est nouveau) ou de le noter sur un papier (pour ne pas l’oublier, ce qui un risque). De plus, il a peut-être déjà servi sur un autre site et il ressemble peut-être à l’ancien (le rendant facile à retrouver).

« Plus les usagers sont forcés de changer de mots de passe, plus ils sont vulnérables aux attaques. Ce qui semblait être un conseil parfaitement sensé et établi de longue date ne résiste pas, en fait, à une analyse rigoureuse et globale du système », écrit le CNSC.

Ces propos sont évidement à nuancer et il n’est pas possible, à ce jour, de répondre par « oui » ou « non » à cette question tant les points de vus sur le sujet sont nombreux.

Toutefois, s’il s’avère que vous utilisez actuellement un mot de passe faible (parce qu’il est trop court ou qu’il utilise une suite de caractères que l’on peut facilement deviner), Openhost vous propose un certain nombre de bonnes pratiques pour le mettre à niveau avec un code plus solide.

Microsoft Exchange 2013 a apporté son lot de nouveautés pour améliorer la performance du webmail. Certaines sont très utiles pour faciliter l’utilisation de la boite mail de Microsoft, que ce soit sur client lourd Outlook ou sur Outlook Web App (ancien Outlook Web Access). Dans cet article, nous allons vous présenter l’une d’entre elles : le […]

Lire la suite

À l’image de l’entreprise, les collaborateurs évoluent vers une certaine transformation digitale. Les usages et les besoins ont donc largement évolués ces dernières années, ainsi nos simples smartphones sont désormais de puissants outils de communication avec des fonctionnalités parfois plus complètes que certains systèmes de communication interne en entreprise. Les outils de communications unifiées en […]

Lire la suite

Microsoft a récemment publié la quatrième édition de sa revue Cyber Signals, mettant en évidence une augmentation du nombre de tentatives de fraude par courrier électronique en entreprise. Ce rapport comprend des informations sur les tactiques employées par les attaquants, mais aussi des recommandations sur la manière dont les entreprises peuvent se défendre contre ces […]

Lire la suite