Depuis quelques années la transformation numérique des entreprises est devenue un enjeu stratégique avec la mise en place d’une « Modern Workplace ». La solution Microsoft Office 365 s’est imposée sur le marché français en séduisant quasiment tout le CAC 40. La numérisation grandissante des entreprises a aussi apporté son lot de failles avec des cyberattaques de plus en plus médiatisées. En effet, l’aspect cybersécurité a été trop longtemps délaissé pour d’autres sujets (migration, gestion de l’approvisionnement des comptes, adoption des services, etc.).

La majorité des fuites de données peuvent être évitées grâce à la mise en place de quelques fonctionnalités de sécurité, voici quelques pistes pour éviter ce genre d’incidents sous Office 365.

Microsoft Office 365 Entreprise et Business peuvent être définis comme une « Modern Workplace », c’est-à-dire une plateforme complète de communication et de collaboration en mode SaaS. Contrairement aux anciennes solutions dites « on-premise », Office 365 profite d’une mise à jour permanente de ses services. Très régulièrement de nouvelles fonctionnalités ou paramètres divers apparaissent et sont modifiés tandis que d’autres disparaissent. Très récemment on a pu assister à la venue de Microsoft Teams qui a pris la place de Skype qui devrait disparaître complètement en 2021.

L’arrivée constante de nouveautés et de modifications pousse les entreprises à ne plus pouvoir gérer leur service informatique de manière figée. Auparavant il était possible de fonctionner en mode projet afin d’intégrer des nouveautés sur un calendrier défini au rythme de l’entreprise mais désormais c’est le calendrier Microsoft qu’il faut suivre. Selon ce nouveau rythme, il est essentiel que les équipes d’administration informatique et de sécurité travaillent main dans la main. Ces responsables doivent aussi être intégrées dans les projets de refonte et d’architecture du système informatique dès le début de la réflexion.

Les responsables informatiques dédiés à la sécurité voient donc leur périmètre d’action évoluer avec la venue de nouveaux outils de sécurité. Ils peuvent ainsi accompagner les administrateurs vers la mise en place de nouveaux usages comme par exemple la mise à disposition d’un service d’envois de fichiers à l’extérieur de l’entreprise. Cette évolution des périmètres de responsabilité avec plus d’interactions entre les services bouleverse l’organisation du département informatique. De nouveaux rôles peuvent être imaginés pour permettre un relais d’informations inter-équipes plus performant ou avec les utilisateurs.

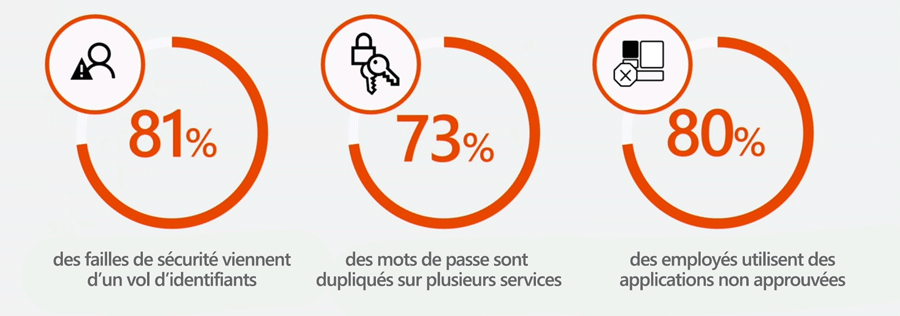

Diverses problématiques de sécurité sont présentes en entreprise. Une des premières, malheureusement trop souvent négligée, concerne la gestion des identités et des accès pour les utilisateurs.

Office 365 est une solution conçue pour collaborer en entreprise et avec le monde externe (partenaires, clients, etc.). Gérer les identités numériques et les droits d’accès aux différents services et fichiers est donc une problématique centrale de la plateforme. Il est donc nécessaire de définir avec précision et transparence les niveaux de privilèges afin d’éviter une éventuelle fuite de données et pouvoir la retracer si cela se produit.

Office 365 est une solution conçue pour collaborer en entreprise et avec le monde externe (partenaires, clients, etc.). Gérer les identités numériques et les droits d’accès aux différents services et fichiers est donc une problématique centrale de la plateforme. Il est donc nécessaire de définir avec précision et transparence les niveaux de privilèges afin d’éviter une éventuelle fuite de données et pouvoir la retracer si cela se produit.

De manière générale sur Office 365, on peut définir 3 grandes catégories d’utilisateurs qui possèdent des niveaux de privilèges différents : administrateurs, utilisateurs internes de l’entreprise et les utilisateurs externes invités.

En fonction du volume d’utilisateurs à gérer, assurer un niveau de sécurité élevé peut rapidement devenir trop chronophage et conduit à des failles de sécurité (par exemple lorsque des accès à des ressources ou services sont maintenus trop longtemps sans contrôle régulier). La mise en place de mesures de sécurité automatisées en fonction du type d’utilisateur est donc nécessaire.

Au même titre, la délégation de l’administration est un aspect essentiel dans la gestion de la sécurité. Il n’est désormais plus souhaitable d’avoir des dizaines d’utilisateurs nommés en administrateurs sur un tenant O365. Pour assurer une gestion simplifiée de l’administration, la mise en place d’un service via PowerShell ou Graph API est une bonne solution.

Notre solution d’accompagnement MyOffice365 vous permettra de bénéficier de toute notre expertise sur la gestion des identités et des accès pour Office 365 :

Une authentification multi-facteurs ou MFA (Multi-Factor Authentication) consiste à exiger plus que le simple couple nom d’utilisateur et mot de passe pour se connecter. En fonction des préférences définis par l’administrateur, lorsque les utilisateurs tentent de se connecter avec leur nom d’utilisateur et leur mot de passe, ils reçoivent un sms, appel téléphonique ou une notification d’une certaine application sur leur smartphone. Ils n’ont plus qu’à saisir le code d’accès reçu fourni pour accéder au service. Cet élément d’identification supplémentaire est très efficace en cas de doute sur l’identité de l’utilisateur.

L’authentification multi-facteurs est généralement une fois tous les 15 jours ou plus afin de valider régulièrement l’identité de la personne. Il est aussi possible de la déclencher lorsque certains doutes sont émis sur la nature de la connexion (heure inhabituelle, localisation différente de l’ordinaire ou un certain nombre de tentatives ratées de connexion).

La MFA peut aussi n’être appliquée que sur des groupes d’utilisateurs spécifiques. Vous pouvez ainsi affiner le niveau de sécurité en fonction de la sensibilité des données qui sont manipulées par l’utilisateur (dirigeants, managers, administrateurs, etc.).

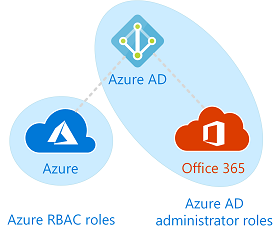

Le contrôle d’accès basé sur les rôles (rôle RBAC) est un service conçu pour contrôler l’accès administratif sur différents services dans Office 365. Il permet de contrôler l’accès à ces services par des administrateurs distincts.

Par exemple prenons le cas où vous faites appel à un intervenant externe sur votre environnement Office 365 comme par exemple pour la mise en place d’un nouvel intranet SharePoint. Cet intervenant n’aura accès qu’à un certain périmètre de vos services pour une certaine période de temps mais qui contient tout de même des ressources sensibles pour l’entreprise.

Avec le service RBAC il sera possible de lui attribuer un rôle spécifique nommé « Administrateur SharePoint ». Dans ce cas, il aura accès au centre d’administration SharePoint et vous n’aurez donc pas besoin de lui donner accès à plus de services.

Le service RBAC propose un certain nombre de rôles prédéfinis parmi lesquels : Administrateur Global (le rôle le plus large), « Billing Administrator » pour gérer la facturation, Administrateur Exchange, « Compliance Administrator » pour assurer la conformité des données, etc.

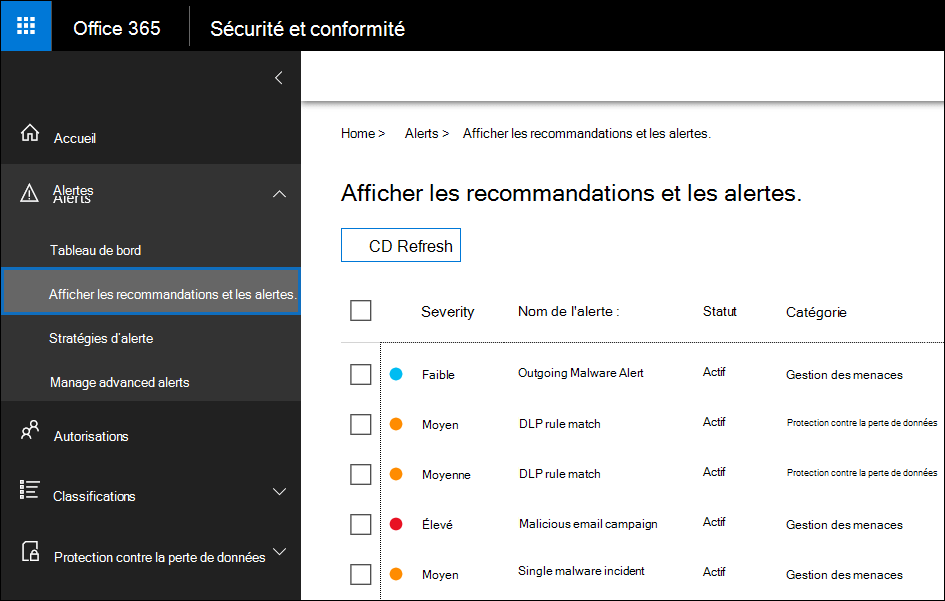

Les rapports de sécurité sont disponibles dans le « Centre de sécurité et de conformité ». Ce centre regroupe différents types de rapports qui vous permettent d’avoir une vue rapide sur l’état de votre environnement Office 365. Un tableau de bord regroupe les feedbacks des différentes stratégies de sécurité mises en place. Vous pourrez ainsi y retrouver des rapports sur les stratégies Data Loss Protection (DLP), les spams reçus ou encore la détection de logiciels malveillants.

Notre équipe peut vous accompagner pour analyser ces rapports et en tirer des éléments qui permettront de faire évoluer votre environnement Office 365. D’autres types de rapports sont aussi disponibles comme le « Rapport d’utilisation et d’activité », qui vous fournit des données sur l’utilisation des services ou les différents incidents qui ont pu se produire.

Azure Active Directory fournit une large palette de fonctionnalités de contrôle d’accès et de gestion des identités pour tous les services cloud Office 365 ainsi que de nombreux autres services. Azure AD Connect vous permet de synchroniser les éléments des annuaires Active Directory locaux avec les services cloud Microsoft Office 365. Cela vous permet de fournir une identité commune à vos utilisateurs pour les applications Office 365, Azure et SaaS intégrées à Azure AD.

Le Single Sign-On ou SSO définit un couple identifiant/mot de passe unique pour tous vos services Cloud et votre annuaire local Active Directory. Une fois la liaison entre votre AD local et Azure AD configurée, le service amène vos utilisateurs sur une page d’authentification personnalisée pour votre entreprise et s’occupe d’assurer la liaison des identifications.

Ces quelques éléments ne sont qu’un aperçu de la réflexion qui doit être mise en place car la problématique de la sécurité informatique est encore plus large avec d’autres sujets comme la maîtrise des usages sur les services ou encore le contrôle du bon respect des politiques de l’entreprise. Il ne faut pas non plus mettre de côté la sécurité des briques on-premise qui sont nécessaires à certaines architectures hybrides.

Si vous souhaitez en savoir plus sur la gestion de la sécurité de votre environnement Office 365, notre équipe reste à votre disposition pour en discuter !

Téléphoner avec Microsoft Teams est donc bien une réalité… Fini les PABX ! La téléphonie Microsoft Teams transforme la communication d’entreprise en intégrant les appels traditionnels dans un environnement collaboratif moderne. Cette solution unifiée permet aux entreprises de centraliser leurs communications tout en réduisant les coûts d’infrastructure. Les principaux avantages incluent l’intégration transparente des appels, […]

Lire la suite

Important Depuis août 2023, le produit « Azure Active Directory » a été remplacé par « Microsoft Entra ID ». Toutes les licences et fonctionnalités restent inchangées. En savoir plus Si vous travaillez sur un environnement Active Directory depuis plusieurs années, il y a de fortes chances que vous vous soyez déjà demandé comment récupérer la date de dernière […]

Lire la suite

Les offres de Microsoft sont actuellement en pleine évolution avec l’apparition de nouvelles licences telles que Microsoft 365 ou Office 365 Business Voice. L’objectif final est bien entendu de pouvoir offrir un ensemble clé en main de services pour les entreprises allant de la TPE aux plus grandes entreprises. Afin d’uniformiser ses services Microsoft procède […]

Lire la suite