Lors d’une cyberattaque, il est difficile voire quasi impossible pour votre entreprise d’y faire face sans une solution adaptée. Dans cette article, Openhost vous aide à y voir plus clair dans l’offre de Microsoft en matière de sécurité. Nos équipes sont disponibles pour échanger sur votre problématique et vous accompagner.

Comme nous vous l’avions annoncé en Novembre 2021, Microsoft a récemment dévoilé une nouvelle solution de sécurité baptisée Microsoft Defender for Business, spécialement conçue pour les petites et les moyennes entreprises. Elle englobe des fonctionnalités jusqu’alors réservées aux grandes entreprises disponibles dans les licences Microsoft Defender Plan 1 & Plan 2 :

Microsoft Defender for Business a pour objectif de protéger vos terminaux contre les attaques informatiques et les activités malveillantes qui pourraient endommager vos postes de travail ou vos serveurs, sur Windows, MacOS, IOS et Android. La solution intègre les capacités de Microsoft Defender for Endpoint et les optimise pour les sociétés comptant jusqu’à 300 employés.

Pas de panique ! Si votre entreprise ne dispose pas de service informatique ou si vous ne vous sentez tout simplement pas de prendre la partie sécurité en main, nos experts en interne peuvent s’en charger. Il vous suffit de nous le préciser lorsque nous échangerons ensemble.

L’adoption de ces fonctionnalités (sans surcoût direct) permettra à votre entreprise de réaliser de réelles économies en remplaçant une ou plusieurs solutions de sécurités d’éditeurs tiers (antivirus avancés, EDR, gestion centralisée de la sécurité, firewall/proxy web…).

Pour y voir plus clair sur l’offre de Microsoft en matière d’antivirus, cliquez ici.

Openhost vous propose un focus sur les 9 fonctionnalités de Microsoft Defender for Business mises en avant par Microsoft. Nos équipes restent à votre disposition pour échanger sur votre projet d’amélioration de la sécurité de votre entreprise !

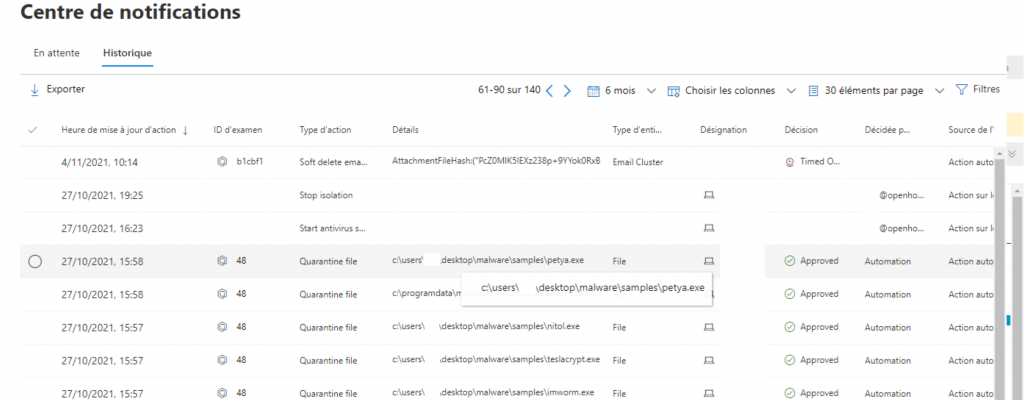

EN. Automated Investigations & Response (AIR)

Grâce à différents algorithmes d’inspection et des procédés utilisés par les professionnels de la sécurité, Microsoft Defender est capable d’analyser les alertes de sécurité concernant vos données et vos utilisateurs afin de prendre des mesures immédiates pour résoudre le problème.

Cette fonctionnalité réduit considérablement le volume d’alertes devant être traitées manuellement, ce qui permet à votre service informatique (ou service de cybersécurité si vous en avez un) de se concentrer sur des menaces plus sophistiquées.

Généralement, une enquête automatisée est lancée lorsqu’une alerte de sécurité est déclenchée et qu’un incident est créé. Par exemple, supposons qu’un fichier malveillant “Parapluie” se trouve sur l’ordinateur de Claire. Une alerte de sécurité est déclenchée, puis l’incident “Parapluie” est créé et l’enquête automatisée commence. Si une nouvelle alerte est générée, sur l’ordinateur de Maxime cette fois-ci, à cause du fichier “Parapluie”, elle sera automatiquement ajoutée à l’incident déjà crée et à l’investigation en cours. Cela permet d’avoir une meilleure visibilité sur l’attaque en cours.

Remarque : Une enquête automatisée peut également être lancée manuellement par votre équipe de sécurité si l’un de vos périphériques présente un niveau de risque élevé (terminaux des personnes membres de la Direction Générale, du Service Financiers, de la R&D…).

Vous pouvez suivre toutes les actions de correction depuis le Centre de notifications (Action Center), qu’elles soient en attente d’exécution ou terminées. Les actions en attente doivent être approuvées (ou rejetées) manuellement par le service IT, et les actions terminées peuvent être annulées si nécessaire.

EN. Block at First Sight

Cette fonctionnalité permet de détecter un programme malveillant et de le bloquer immédiatement même s’il ne correspond pas à la signature d’un programme malveillant déjà répertorié. Dans de nombreux cas, ce processus pourra réduire le temps de réponse face aux attaques des nouveaux logiciels malveillants de plusieurs heures à quelques secondes.

Le blocage à la première détection est automatiquement activé pour l’ensemble des terminaux de vos utilisateurs lorsque certains paramètres de sécurité le sont :

Dans la plupart des entreprises, les paramètres nécessaires pour activer cette fonctionnalité sont configurés lors du déploiement de Microsoft Defender Antivirus.

Lorsque Microsoft Defender Antivirus rencontre un fichier suspect mais non reconnu, il interroge le service de protection Microsoft. Ce dernier applique une analyse automatisée en s’appuyant sur les principes du Machine Learning pour déterminer si ce fichier constitue une menace ou non. S’il n’y parvient pas, Microsoft Defender Antivirus verrouille le fichier et en télécharge une copie pour effectuer des analyses plus poussées et déterminer si le fichier pourra être exécuté ou non par l’utilisateur.

En tant qu’administrateur, vous avez la possibilité de choisir la durée pendant laquelle l’exécution du fichier suspect peut être empêchée pendant que le service de protection de Microsoft effectue l’analyse. Vous pouvez également personnaliser le message qui s’affiche sur le bureau des utilisateurs lorsqu’un fichier est bloqué.

EN. Cross-Platform Support

Votre entreprise est confrontée quotidiennement à des menaces issues de diverses plateformes et divers appareils. Microsoft étend ses principales fonctionnalités de sécurité pour les terminaux au-delà de Windows et Windows Server vers macOS, Linux, Android et iOS.

Grâce au portail Microsoft 365 Defender, vous pouvez suivre toutes les menaces et alertes concernant vos équipements Microsoft et non-Microsoft, ce qui vous permet d’obtenir une vue complète de ce qui se passe dans votre environnement et donc d’évaluer et de répondre plus rapidement aux menaces.

Pour chaque utilisateur disposant d’une licence appropriée, vous avez la possibilité d’utiliser Microsoft Defender for Endpoint sur cinq appareils lui appartenant.

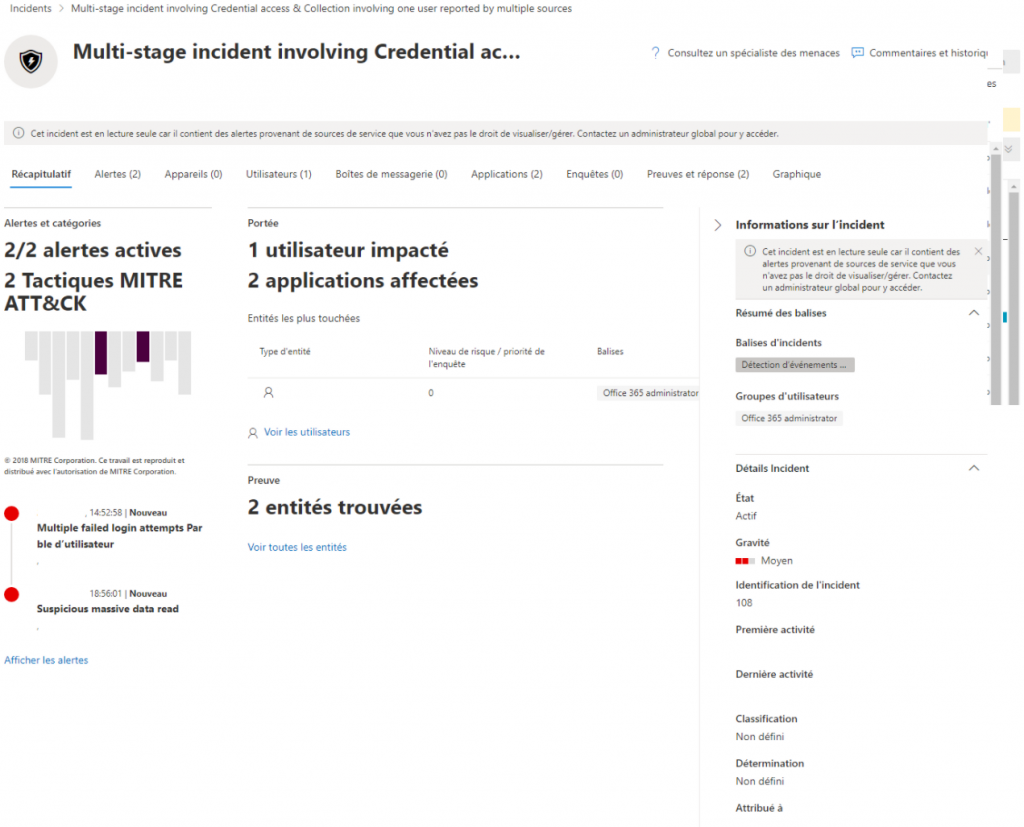

EN. Endpoint Detection & Response

La fonctionnalité de protection des équipements numériques de Microsoft Defender permet la détection en temps réel des attaques avancées sur vos PCs, smartphones ou tablettes. Votre service informatique (ou Openhost) peut donc hiérarchiser efficacement les alertes, avoir une meilleure visibilité sur l’ampleur du problème et prendre des mesures correctives pour y remédier.

Lorsqu’une menace est détectée, des alertes sont créées dans l’interface à des fins d’analyse. Les alertes présentant les mêmes caractéristiques (même méthode d’attaque) ou la même source (auteur de l’attaque) sont regroupées dans une entité appelée “incident”. Ce regroupement permet aux menaces d’être étudiées collectivement et donc aux équipes d’y répondre plus efficacement.

Microsoft Defender collecte en permanence des informations sur les équipements informatiques tels que les activités réseau, des analyses approfondies du système et du gestionnaire de mémoire, les activités de connexion des utilisateurs, les modifications de registre, etc. Ces informations sont conservées pendant six mois, ce qui permet aux équipes IT de remonter dans le temps jusqu’au début d’une attaque. L’administrateur peut alors pivoter entre différentes vues et mener une investigation plus facilement pour remédier rapidement aux menaces en agissant sur les équipements affectés.

EN. Enhanced ASR

La surface d’attaque se définie comme étant l’ensemble des points d’entrée où votre entreprise est vulnérable aux cybermenaces et aux attaques. Réduire votre surface d’attaque signifie donc protéger les équipements et les réseaux de votre société tout en préservant la productivité de vos utilisateurs.

Microsoft Defender met en place des règles de réduction de la surface d’attaque, ciblant certains comportements logiciels tels que :

Ces comportements sont parfois observés dans des applications légitimes. Toutefois, ils sont souvent considérés comme risqués, car ils sont fréquemment utilisés par des pirates informatiques pour arriver à leurs fins. Les règles de réduction de la surface d’attaque limiteront les menaces des logiciels à risque et contribueront à la sécurité de votre organisation.

Avec le mode Avertissement, dès qu’un contenu est bloqué par une règle, l’utilisateur voit apparaître une boîte de dialogue qui lui indique la problématique rencontrée et qui lui offre la possibilité de débloquer le contenu pendant 24h (passé 24h, il sera bloqué à nouveau).

EN. Tamper Protection

Lors d’une cyberattaque, les pirates peuvent tenter de désactiver les fonctionnalités de sécurité sur vos équipements, comme par exemple la protection antivirus, pour accéder plus facilement à vos données, installer des programmes malveillants ou exploiter vos données, votre identité et vos appareils.

La protection anti-sabotage permet d’éviter ces types d’actions en empêchant vos paramètres de sécurité d’être modifiés (que ce soit via l’éditeur de registre, PowerShell ou encore via une stratégie de groupe). Microsoft Defender Antivirus est en quelque sorte “verrouillé” à ses valeurs de sécurité par défaut.

Les applications malveillantes ne peuvent donc pas effectuer les actions suivantes :

Si votre organisation utilise Microsoft Endpoint Manager (MEM), vous pouvez activer (ou désactiver) la protection contre le sabotage pour votre organisation dans le Centre d’administration Microsoft Endpoint Manager. Utilisez Intune lorsque vous souhaitez affiner les paramètres de protection anti-sabotage. Par exemple, si vous souhaitez l’activer sur certains appareils, mais pas sur tous.

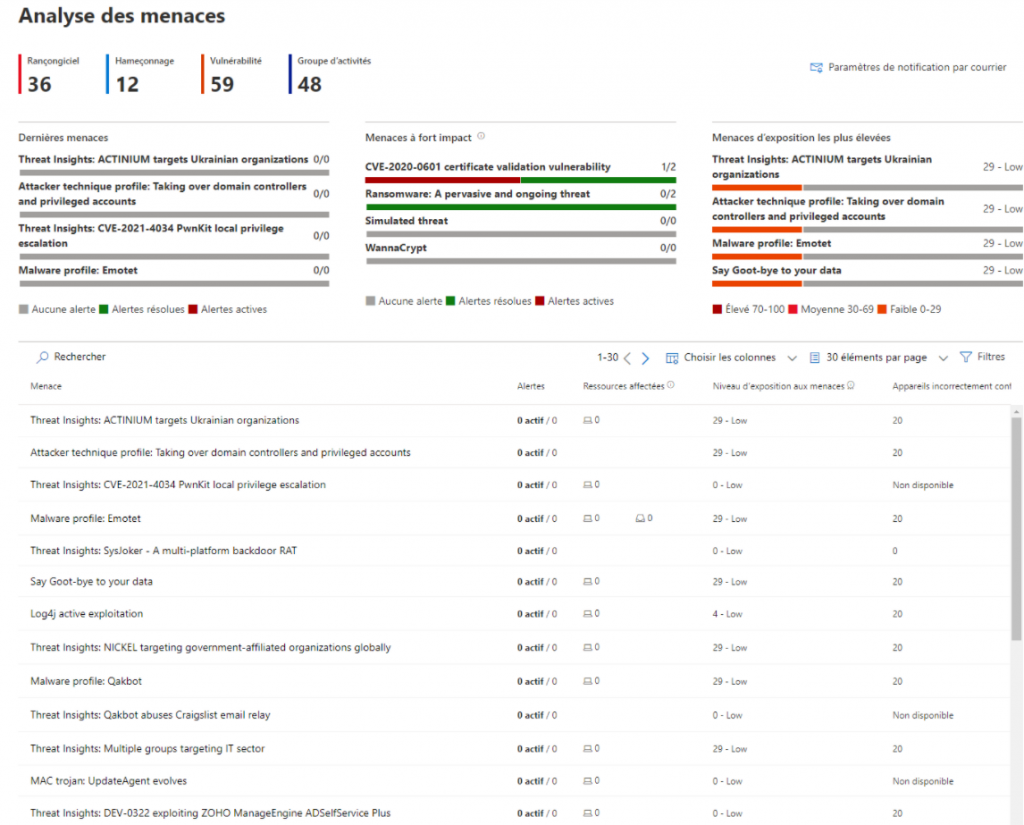

EN. Threat Analytics

Les cyberattaques sont aujourd’hui de plus en plus répandues en entreprises et les méthodes utilisées toujours plus sophistiquées. Il est donc essentiel de pouvoir rapidement :

L’analyse des menaces s’appuie sur un ensemble de rapports d’expertise issus des recherches des experts de Microsoft sur la sécurité et englobe des éléments tels que :

Chaque rapport fournit une analyse détaillée de chaque menace ainsi que des instructions détaillées vous permettant de mettre en place des mesures adaptées. Il incorpore également les informations sur votre réseau pour vous indiquer si la menace est active et si vous avez des protections applicables en place.

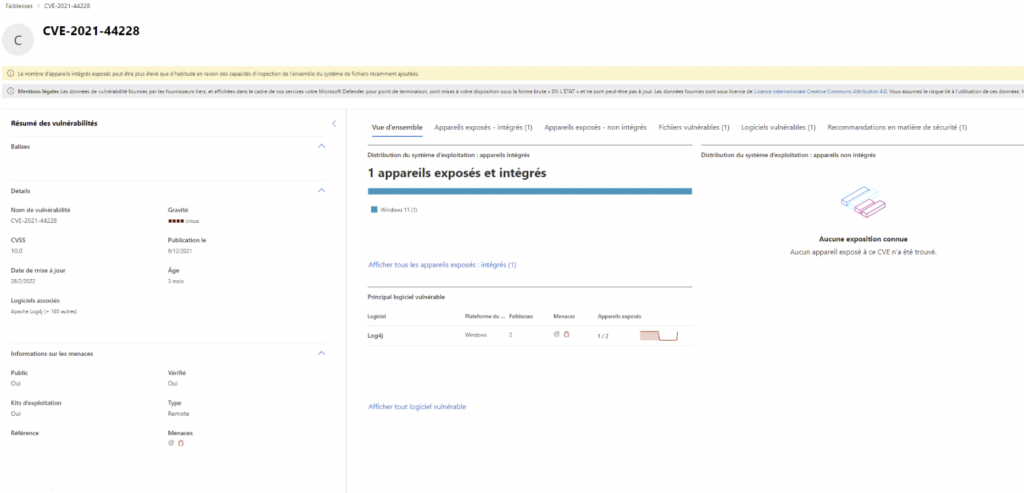

EN. Threat & Vulnerability management

L’identification, l’évaluation et la correction des vulnérabilités liées aux terminaux (PC, smartphone, tablette) sont essentielles pour réduire les risques et assurer la sécurité de votre entreprise en réduisant votre surface d’attaque et doncl’exposition de votre entreprise aux risques.

Grâce à Microsoft Defender, vous pouvez donc identifier les vulnérabilités et les problèmes de configuration en temps réel grâce à des indicateurs précis sans avoir besoin de techniciens dédiés réalisant des analyses de sécurité périodiques.

La gestion des vulnérabilité permet de se concentrer sur les faiblesses de vos services et équipements IT qui exposent le plus de risques pour l’organisation en s’appuyant sur :

EN. Web content filtering

Le filtrage de contenu web, permet à votre organisation de suivre et de contrôler l’accès à des sites web en fonction de leurs catégories (sites pour adultes, sites de streaming, réseaux sociaux…).

La plupart de ces sites web, bien qu’ils ne soient pas malveillants, peuvent être problématiques pour la performance de votre société. Le filtrage de contenu Web présente une multitude d’avantages. Il permet de :

Microsoft vient de publier son fameux rapport de cybersécurité, le Digital Defense Report. Auparavant baptisé Microsoft Security Intelligence Report, la firme américaine avait mis fin à cette publication mais semble avoir changé d’avis certainement en raison du volume grandissant de cyberattaques. Dans ce rapport d’une centaine de pages, Microsoft partage une analyse des principales menaces […]

Lire la suite

De nombreuses entreprises se tournent vers les offres Microsoft Office 365. L’année 2017 a été riche en nouveautés avec de nouvelles licences Microsoft 365 comprenant les packs Office 365 mais aussi différentes solutions de sécurité et d’analyse pour votre entreprise. Pour autant passer d’un système de collaboration et d’hébergement de données interne en entreprise vers […]

Lire la suite

Imaginez un grand classeur numérique, accessible depuis n’importe où dans le monde, où tous vos documents professionnels sont parfaitement organisés et sécurisés. C’est exactement ce qu’offre Azure Files. Cette solution de Microsoft permet de créer des espaces de stockage partagés dans le cloud, aussi simples à utiliser qu’un disque réseau traditionnel, mais avec tous les […]

Lire la suite