Openhost vous aide à assurer la sécurité informatique de votre entreprise grâce à des solutions Microsoft 365 et Azure en s’appuyant sur le Guide des bonnes pratiques de l’informatique de l’ANSSI.

Les mots de passe sont essentiels pour assurer la sécurité des systèmes et des données informatiques. Pourtant, ils ne sont pas infaillibles et les cybercriminels n’ont aucune limite pour tenter de les deviner, de les voler ou encore de les pirater.

Exemple : Dans le cadre de ses fonctions de comptable, Julien va régulièrement consulter l’état des comptes de son entreprise sur le site internet de son établissement bancaire. Par simplicité, il a choisi un mot de passe faible « 123456 ». Ce mot de passe a très facilement été reconstitué lors d’une attaque utilisant un outil automatisé : l’entreprise s’est fait voler 10 000€.

C’est pour pallier ces menaces que de nouveaux processus de sécurité font leur apparition tels que l’Authentification Multifacteur (MFA). Ils permettent de complexifier, voire de rendre presqu’impossible l’accès à vos comptes et à vos appareils.

Si vous n’utilisez pas encore d’Authentification Multifacteur, privilégiez des mots de passe complexes, uniques et secrets et renouvelez-les régulièrement.

Les mises à jour sont indispensables à la sécurité informatique. Elles permettent de corriger les vulnérabilités appréciées des attaquants (en plus d’apporter de nouvelles fonctionnalités ou une meilleure ergonomie).

Tous vos équipements informatiques sont concernés :

Exemple : Carole, administrateur du système d’information d’une PME ne met pas toujours à jour ses logiciels. Elle a ouvert par mégarde une pièce jointe piégée. Suite à cette erreur, des attaquants ont pu utiliser une vulnérabilité logicielle et ont pénétré son ordinateur pour espionner les activités de l’entreprise.

Microsoft Intune vous permet de centraliser la gestion de vos équipements informatiques (PC, smartphone, tablette) et donc de mettre en place des stratégies d’affectation de mises à jour pour certains groupes d’appareil. Par exemple, vous pouvez décider d’affecter une mise à jour vers la dernière version d’Access sur tous les PC de votre équipe commerciale. Microsoft Intune est disponible dans la licence Microsoft 365 Business Premium.

Le compte administrateur n’est à utiliser que pour intervenir sur le fonctionnement global de l’ordinateur (gérer des comptes utilisateurs, modifier la politique de sécurité, installer ou mettre à jour des logiciels, etc.). Dans l’utilisation quotidienne de votre ordinateur (naviguer sur Internet, consulter et répondre à vos emails, utiliser des logiciels de bureautique…), privilégiez donc l’utilisation d’un compte utilisateur.

Exemple : Noémie naviguait sur Internet depuis un compte administrateur de son entreprise. Elle a cliqué par inadvertance sur un lien conçu spécifiquement pour l’attirer vers une page web infectée. Un programme malveillant s’est alors installé automatiquement sur sa machine. L’attaquant a pu désactiver l’antivirus de l’ordinateur et avoir accès à l’ensemble des données de son service, y compris à la base de données de sa clientèle.

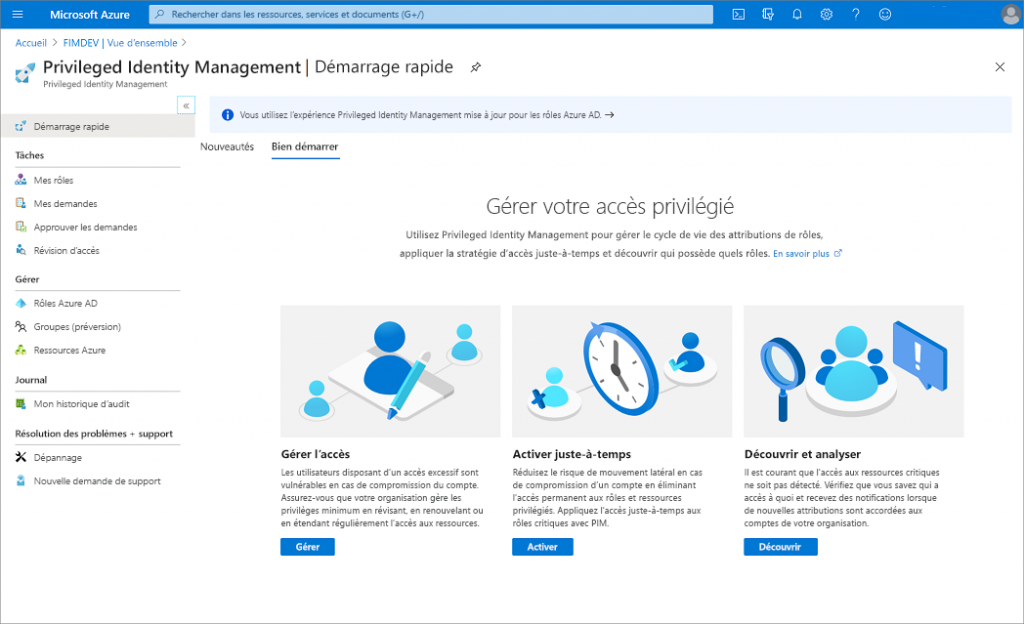

Privileged Identity Management (PIM) est un service dans Microsoft Entra ID (ex-Azure Active Directory) (Azure AD) qui vous permet de gérer, de contrôler et de superviser l’accès aux ressources importantes de votre entreprise. Ces ressources incluent des ressources dans Azure AD et Azure ainsi que d’autres services dans le Cloud comme Microsoft 365 ou Microsoft Intune.

Pour veiller à la sécurité de vos données, effectuez des sauvegardes régulières sur un système de sauvegarde fiable comme une solution Cloud. Prenez garde à l’utilisation des supports externes et déconnectés tels des disques durs externes ou des clés USB qui peuvent faire l’objet de perte, de vol ou même de destruction en cas d’incendie ou d’inondation.

Exemple : Patrick, commercial, a perdu la totalité de son fichier client suite à une panne d’ordinateur. Il n’avait effectué aucune copie de sauvegarde.

MyBackup365 vous permet de sauvegarder automatiquement vos boîtes emails Office 365 (courriels, pièces jointes, calendriers, contacts) et vos espaces de stockage OneDrive et SharePoint mais aussi de restaurer facilement les éléments supprimés, perdus ou endommagés.

Les sauvegardes sont enregistrées automatiquement dans un emplacement sécurisé sur le Cloud Microsoft Azure, vous n’avez rien à faire. La restauration peut-être effectué en autonomie par l’utilisateur ou par les administrateurs de vos systèmes (vous choisissez).

Les clés USB sont un vecteur d’attaque très important. Grâce à une clé USB, un attaquant peut facilement installer un logiciel d’espionnage à distance, qui va enregistrer toute l’activité de votre ordinateur, prendre le contrôle total de votre appareil pour exiger une rançon (ransomware), ou détruire votre terminal (on les appelle les clés USB Killer). Par mesure de sécurité, beaucoup d’entreprises ont d’ailleurs décidé de bannir les supports de stockage physiques (clé USB, disque dur externe, CD…).

Exemple : Lors d’un événement sportif, Justine a reçu une panoplie de goodies (clés USB, porte-clés, stickers…). Curieuse de découvrir le contenu de la clé USB, Justine s’est empressée de l’insérer sur son ordinateur. Elle ne semblait pas fonctionner. Quelques jours plus tard, elle a reçu un email lui indiquant une activité suspecte sur son compte bancaire. La clé USB contenait en réalité un virus qui s’est déployé discrètement sur l’ordinateur de Justine, sans qu’elle s’en aperçoive.

Microsoft Defender vous permet d’analyser les supports amovibles tels que les clés USB, les disques durs, etc. Pour être sûrs qu’ils ne contiennent pas de virus ou autres menaces pour vos équipements (PC, tablette) et donc pour votre entreprise.

Votre entreprise est confrontée quotidiennement à des menaces issues de diverses plateformes et divers appareils (PC, smartphone, tablette). Il est donc indispensable d’appliquer certaines règles élémentaires de sécurité pour les protéger :

Exemple : Arthur possède un smartphone qu’il utilise à titre personnel comme professionnel. Lors de l’installation d’une application, il n’a pas désactivé l’accès de l’application à ses données personnelles. Désormais, l’éditeur de l’application peut accéder à tous les SMS présents sur son téléphone.

Microsoft étend ses principales fonctionnalités de sécurité pour les terminaux au-delà de Windows et Windows Server vers macOS, Linux, Android et iOS. Grâce au portail Microsoft Defender for Endpoint (pour les terminaux), vous pouvez suivre toutes les menaces et alertes concernant vos équipements Microsoft et non-Microsoft, ce qui vous permet d’obtenir une vue complète de ce qui se passe dans votre environnement et donc d’évaluer et de répondre plus rapidement aux menaces.

Les emails et leurs pièces jointes jouent un rôle central dans la réalisation des attaques informatiques. Le phishing consiste à récupérer les informations confidentielles des utilisateurs (un mot de passe par exemple) en imitant un email officiel d’une entreprise connue (les impôts, une agence bancaire…) sous prétexte de vérifier la sécurité de leurs informations.

Exemple : Suite à la réception d’un courriel semblant provenir de sa banque, Jean-Louis a cliqué sur un lien présent dans le message. Ce lien était piégé. Sans que Jean-Louis le sache, son ordinateur est désormais utilisé pour envoyer des courriels malveillants demandant des coordonnées bancaires aux clients de l’entreprise.

Microsoft Defender for Office 365 vous permet de protéger votre messagerie Exchange des menaces (ransomware, phishing, vol de données, etc.). Il protège votre environnement Office 365 grâce à une protection de la messagerie Exchange Online, un système de filtrage des pièces jointes et le blocage des liens malveillants. Il permet d’obtenir des rapports d’analyse de la sécurité de l’environnement Office 365 et donc d’ajuster vos niveaux de sécurité.

Si vous téléchargez du contenu numérique sur des sites Internet dont la confiance n’est pas assurée, vous prenez le risque d’enregistrer des programmes malveillants (virus, Cheval de Troie…) sur votre ordinateur. Pour veiller à la sécurité de vos équipements (smartphone, PC, tablette), téléchargez vos programmes sur les sites de leurs éditeurs ou d’autres sites de confiance et restez vigilants concernant les liens sponsorisés sur lesquels vous cliquez.

Exemple : Emma a souhaité installer la suite Adobe sur son PC. Elle l’a fait seule, pensant se trouver sur le site internet officiel de l’éditeur. Sans le savoir, elle a installé un cheval de Troie sur son ordinateur.

Microsoft Defender Antivirus vous protège en temps réel contre l’exécution de programmes malveillants sur votre ordinateur. Les fichiers que vous ouvrez ou que vous téléchargez sont analysés en temps réel pour la recherche de menaces et des actions correctives sont mises en place si besoin (mise en quarantaine par exemple).

Nombreux sont les collaborateurs qui utilisent leurs équipements personnels dans un contexte professionnel (ordinateur, téléphone, tablette, etc.). Si cette solution est de plus en plus utilisée aujourd’hui, elle pose des problèmes en matière de sécurité des données (vol ou perte des appareils, intrusions, fuite de données…). Pour limiter l’effet boule de neige d’une action malveillante, séparez vos usages professionnels et personnels (messagerie, équipements…).

Exemple : Paul rapporte souvent du travail chez lui le soir. Sans qu’il s’en aperçoive son ordinateur a été attaqué. Grâce aux informations qu’il contenait, l’attaquant a pu pénétrer le réseau interne de l’entreprise de Paul. Des informations sensibles ont été volées puis revendues à la concurrence.

La gestion des applications mobiles Intune (MAM) vous permet de gérer et de protéger les données de votre organisation au sein des applications professionnelles contenant des données sensibles sur pratiquement tous types d’appareils, y compris les appareils personnels. Des nombreuses applications de productivité telles que Microsoft Office, Outlook, OneDrive…

En déplacement, attention et discrétion doivent guider l’usage que vous faites de vos équipements informatiques (PC portable, smartphone, tablette). Voyager avec ces appareils augmente le risque de vol ou de pertes de données sensibles qui pourraient avoir des conséquences importantes sur l’activité de votre entreprise.

Exemple : Dans un aéroport, Charles sympathise avec un voyageur prétendant avoir des connaissances en commun. Lorsque celui-ci lui demande s’il peut utiliser son ordinateur pour recharger son téléphone, Charles ne se méfie pas. L’inconnu en a profité pour exfiltrer les données concernant la mission professionnelle très confidentielle de Charles.

Ne laissez jamais votre ordinateur sans surveillance et évitez les signes d’appartenance à votre entreprise sur votre ordinateur professionnel (logo, post-it, …). En cas de vol anodin, le malfaiteur pourrait alors réaliser la potentielle valeur des données présentes dans votre ordinateur. Un ordinateur dont la nature professionnelle est facilement reconnaissable sera donc visé en priorité par les éventuels voleurs ou pirates. Il se peut que des personnes malveillantes obtiennent les accès à votre PC à l’aide d’un périphérique USB. Il convient donc, dès que possible, de garder tout support contenant ou traitant des informations sensibles avec vous.

L’ensemble des fonctionnalités décrites dans cet articles sont disponibles dans la licence Microsoft 365 Business Premium. Contactez nous pour en savoir plus !

Téléchargez dès maintenant notre infographie récapitulative pour assurer la sécurité informatique de votre entreprise.

Source : Le guide des bonnes pratiques de l’informatique , Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI), disponible à https://www.ssi.gouv.fr/guide/guide-des-bonnes-pratiques-de-linformatique/

Le 20 janvier dernier, Microsoft a annoncé la disponibilité de SharePoint Server 2016 en Release Candidate Cette nouvelle version est la plus complète en termes de fonctionnalités à ce jour. Chez Openhost, nous avions déjà déployé la bêta de SharePoint 2016, afin de découvrir les nouveautés, comme expliqué dans le billet « Nouveautés SharePoint 2016 ». Nous avons hâte de voir […]

Lire la suite

Développé par Microsoft, Azure Virtual Desktop vous offre la possibilité d’accéder à un environnement Windows virtuel de manière sécurisée où que vous soyez géographiquement. Le principal intérêt du bureau virtuel est de fournir à l'utilisateur un environnement de télétravail sécurisé prêt à l'emploi accessible sur n'importe quel support (ordinateur ou tablette). [...]

Lire la suite

À partir du 1er octobre 2023, Microsoft Teams ne sera plus inclus par défaut dans les abonnements Office 365 et Microsoft 365 de la gamme Entreprise.En savoir plus Les licences Office 365 de la gamme Entreprise vous permettent de créer, partager et collaborer en tout lieu, sur tout appareil, avec une suite d’applications et services […]

Lire la suite