Microsoft a récemment dévoilé Cyber Signals, le nouveau rendez-vous trimestriel de Microsoft sur l’état de la cybersécurité dans le monde.

Openhost vous propose un rapide tour d’horizon de ce premier rapport 2022.

Les attaques basées sur l’authentification font partie des attaques les plus fréquentes. Ce rapport se base sur les dernières données et recherches de Microsoft en matière de sécurité informatique, y compris l’analyse de 24 trillions de signaux de sécurité combinés aux renseignements obtenus en surveillant plus de 40 groupes d’États-nations et plus de 140 groupes d’attaquants.

En 2021, Microsoft a intercepté 35,7 milliards d’e-mails de phishing et bloqué plus de 25,6 milliards d’attaques menées via l’authentification. Pourtant, seuls 22 % des utilisateurs d’Azure Active Directory (Azure AD) ont mis en place une protection par Authentification Multifacteur (MFA) en 2021.

Les solutions MFA contribuent fortement à la prévention de diverses menaces et chez Openhost, nous nous engageons à sensibiliser nos clients sur de telles solutions pour mieux se protéger. Le principe est simple : s’assurer que les gens sont bien ceux qu’ils prétendent être lorsqu’ils accèdent aux comptes et services de Microsoft.

Face à l’augmentation du nombre de personnes travaillant à distance et accédant à leurs applications et données professionnelles à partir de plusieurs endroits (domicile, espace de coworking, transports en commun, espaces de restauration…), nous souhaitons faire prendre conscience à nos clients de l’importance d’une authentification sécurisée. Et il ne s’agit pas seulement de sécuriser vos entreprises, ce sont vos données personnelles, vos appareils, vos applications, vos plateformes et vos environnement Cloud qui sont également des cibles.

“On ne saurait trop insister sur la nécessité d’imposer l’adoption du MFA, tant la simplicité et le faible coût des attaques centrées sur l’identité les rends indispensables.”

Microsoft

Les cyberattaques menées par les acteurs étatiques explosent : en seulement trois ans, elles ont été multipliées par deux. Les entreprises à forte valeur ajoutée telles que les laboratoires pharmaceutiques et les sociétés technologiques en sont les premières victimes, suivies par l’industrie de la cyberdéfense, les médias et les institutions gouvernementales. Malgré leurs vastes ressources, ces attaquants s’appuient souvent sur des techniques simples pour voler des mots de passe faciles à deviner. Ils peuvent donc accéder rapidement et facilement aux ressources des entreprises ciblées.

Si les informations d’identification des utilisateurs sont mal gérées ou laissées vulnérables sans protection forte comme le MFA, les acteurs étatiques continueront à utiliser les mêmes tactiques simples.

Nos experts vous accompagnent dans la mise en place du MFA dans votre entreprise. Contactez-nous pour en savoir plus !

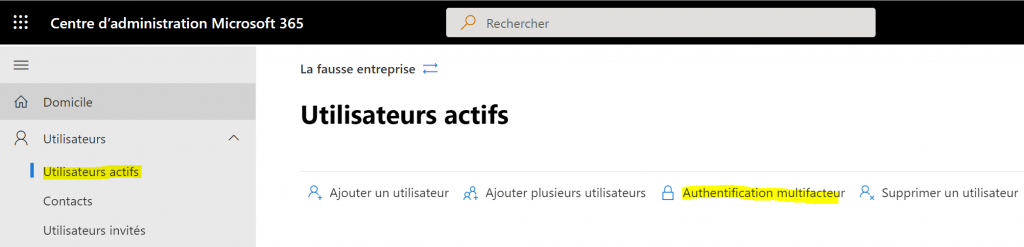

Pour vérifier si vous avez déjà activé le MFA pour vos utilisateurs Office 365, rendez-vous sur le Centre d’administration Microsoft 365 rubrique « Utilisateur », puis cliquez sur « Utilisateurs actifs »

Les cyberattaques avec ransomware paraissent omniprésentes. Pour prévenir les attaques impliquant un rançongiciel, il convient d’abord d’identifier comment procèdent les attaquants pour réaliser leur intrusion.

Il existe 3 principaux vecteurs :

Pour aller plus loin, découvrez dès maintenant nos 10 bonnes pratiques pour assurer la sécurité informatique de votre entreprise.

“L’utilisation de solutions axées sur l’identité, notamment l’application de l’authentification multifactorielle (MFA) […] améliore considérablement la protection des appareils et des données, d’autant plus que le travail hybride continue de créer des scénarios où l’accès à distance, les rôles des utilisateurs et les emplacements physiques varient. Ces solutions aident les organisations à mieux contrôler l’accès aux informations critiques pour l’entreprise et à identifier les activités potentiellement anormales.”

Christopher Glyer, Principal Threat Intelligence Lead, spécialisé dans les ransomware au Microsoft Threat Intelligence Center (MSTIC)

* L’attaque par force brute est une méthode utilisée pour trouver un mot de passe ou une clé. Il s’agit de tester, une à une, toutes les combinaisons possibles.

Source : https://news.microsoft.com/wp-content/uploads/prod/sites/626/2022/02/Cyber-Signals-E-1-218.pdf

Mobilité en entreprise rime forcément avec risques de sécurité supplémentaires. Si un employé a l’habitude de travailler depuis son Ipad ou utilise son smartphone durant ses déplacements professionnels, vous ne pourrez pas l’empêcher de les utiliser sans engendrer une grande frustration. Mais comment sécuriser ces différents devices pour permettre leur utilisation en maintenant l’intégrité des […]

Lire la suite

Afin d’offrir à nos clients un accompagnement encore plus poussé sur Office 365, nous avons ajouté une brique de formation à notre offre MyOffice365. Ce nouveau service de formation Office 365 vise à accompagner des utilisateurs professionnels de tous niveaux. En complément de MyOffice365 Plan 1, ce nouveau plan couvre un aspect essentiel à tout […]

Lire la suite

L'année 2021 verra l'arrêt progressif de notre service de messagerie Exchange 2016 hébergé par Openhost. En conséquence, nous ne renouvellerons pas votre/vos contrat(s) portant sur Exchange 2016 SaaS et nous vous proposons de migrer vos boîtes emails ou celles de vos clients sur Exchange Online vers [...]

Lire la suite