Le Règlement Général sur la Protection des Données (RGPD) impose de nouvelles règles pour les organisations du monde entier qui commercialisent des produits et des services aux membres de l’Union européenne (UE), ou qui collectent et analysent des données pour les résidents de l’UE.

Les données à caractère personnel englobent toutes les informations relatives à une personne identifiée ou identifiable. Aucune distinction n’est faite entre les rôles privé, public et professionnel d’une personne. Les données personnelles peuvent prendre plusieurs formes : nom, adresse, numéro de téléphone, adresse e-mail, numéro de passeport/CNI, numéro de sécurité sociale (ou équivalent), informations médicales, données de localisation/GPS, cookies, etc.

Précédemment, nous vous parlions des 6 étapes à respecter pour être conforme au RGPD. Dans cet article, Openhost, certifié “Solution Partner for Modern Work”, vous apporte de précieux conseils pour vous aider à respecter vos obligations envers le RGPD grâce aux produits Microsoft 365 et Azure.

Le RGPD, ou Règlement général sur la Protection des Données, est une législation de l’Union européenne qui est entrée en vigueur le 25 mai 2018. Son objectif principal est de renforcer la protection des données personnelles des citoyens de l’Union européenne (UE) et de l’Espace économique européen (EEE). Le RGPD remplace la directive sur la protection des données de 1995 et introduit des règles plus strictes en matière de collecte, de traitement et de stockage des données personnelles.

Voici quelques points clé à retenir sur le RGPD :

Le RGPD vise à garantir aux individus un meilleur contrôle sur leurs données personnelles tout en imposant des obligations plus strictes aux entreprises qui traitent ces données.

Stop aux idées reçues ! 🛑

« Le RGPD est une norme de certification. »

➡️ C’est faux : Le RGPD est une loi qui impose aux entreprises de respecter un certain nombre d’obligations sous peine de sanctions.

« Si mon organisation ne se situe pas dans l’Union européenne, je ne suis pas concerné(e) par le RGPD. »

➡️ C’est faux : Le RGPD s’applique aux traitements des données à caractère personnel, que le traitement ait lieu ou non sur le territoire de l’UE, dès lors que le traitement s’applique à des données relatives à des personnes se trouvant sur le territoire de l’Union européenne.

« Le RGPD ne s’applique pas aux données BtoB. »

➡️ C’est faux : Si les coordonnées d’une personne morale n’entrent pas dans le périmètre du RGPD, les coordonnées du représentant légal, du chef de projet, ou du commercial avec qui vous êtes en contact constituent bien des données à caractère personnel. Exemple : Une adresse email générique comme “contact@entreprise.fr” ne constitue pas une donnée à caractère personnel, alors que nom.prenom@entreprise.fr en est une.

Le RGPD vise à protéger les droits fondamentaux et les libertés des personnes physiques en ce qui concerne le traitement de leurs données personnelles. Il impose des obligations aux organisations qui collectent, traitent et stockent ces données, afin de garantir un traitement transparent, équitable et légitime des informations personnelles.

En tant qu’entreprise, vous jouez un rôle essentiel dans le traitement des données appartenant à vos employés, vos clients, vos prospects, vos utilisateurs, vos patients, etc. Le respect de la vie privée, la sécurité des données et la conformité aux réglementations en vigueur sont des responsabilités importantes pour tout dirigeant d’entreprise ou responsable de données. Microsoft ne fait pas exception à cette règle :

Les entreprises peuvent se voir infliger des amendes allant jusqu’à 20 millions d’euros ou 4 % du chiffre d’affaires mondial annuel, le montant le plus élevé étant retenu, pour non-respect de certaines exigences du RGPD. D’autres recours peuvent augmenter votre risque si vous ne parvenez pas à respecter les exigences du RGPD.

En tant que partenaire Microsoft, certifié Solution Partner for Modern Work, le rôle d’Openhost est d’accompagner ses clients dans le respect de leurs obligations en matière de sécurité, de confidentialité et de conformité grâce aux solutions Microsoft 365 et Azure.

Les données personnelles peuvent inclure des informations stockées dans les bases de données client, les formulaires d’enquêtes, le contenu de messagerie, des photos ou des vidéos, des programmes de fidélité ou des enregistrements RH. Les données personnelles pouvant être situées dans de nombreux endroits différents, la création d’un inventaire complet est un défi important.

Les solutions de travail modernes de Microsoft incluent des outils et des services permettant aux entreprises de simplifier le processus et de mettre en place des mesures de protection adaptées à leurs propres problématiques RGPD.

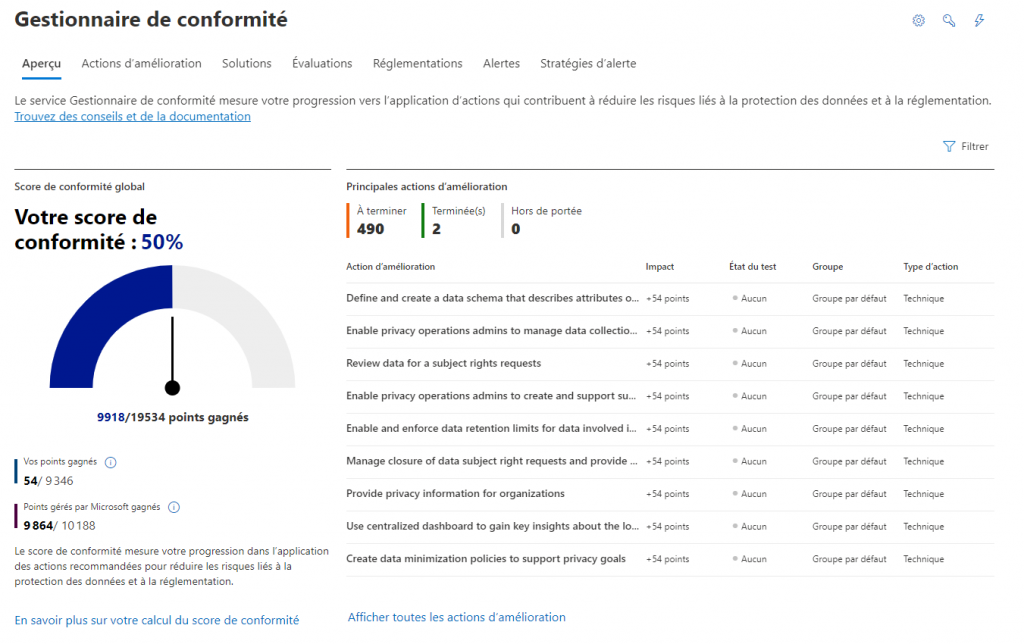

Le gestionnaire de conformité Microsoft Purview (Microsoft Compliance Manager) est un outil spécifique développé par Microsoft pour aider les organisations à gérer leur conformité aux réglementations telles que le Règlement Général sur la Protection des données (RGPD).

Ce service fait partie des solutions de conformité plus larges fournies par Microsoft 365. Voici quelques détails clé sur le Microsoft Compliance Manager :

Voici quelques actions recommandées et rendues possibles par Microsoft pour faciliter votre mise en conformité au RGPD :

Exemple : Vous pouvez créer une politique de sécurité personnalisée permettant le blocage des emails sortants qui contiendraient des n° de sécurité sociale, n° de carte d’identité, n° de passeport, n° de carte bleue. Ainsi, si un email contient ne serait-ce qu’une seule de ces infos dans le corps du mail ou dans une PJ, alors le mail sera refusé à l’envoi et votre administrateur en sera notifié.

À travers ses solutions intégrées et ses outils dédiés à la confidentialité des données, Microsoft simplifie significativement la tâche des organisations cherchant à respecter les normes strictes en matière de protection des données. En tant que partenaire Microsoft de confiance et certifié, Openhost facilite l’appréhension de ces outils

Face à l’augmentation du nombre de cybermenaces, les entreprises se retrouvent de plus en plus vulnérables aux attaques en ligne. La sécurité informatique est donc un enjeu primordial. C’est dans ce contexte que Microsoft a introduit un outil essentiel pour aider les entreprises à renforcer leur posture de sécurité face aux menaces : le score de sécurité.

💡Si vous êtes client chez Openhost et que vous avez souscrit à MyOffice365 vous recevez chaque mois un rapport de sécurité comportant différentes notes vous permettant de mesurer vos niveaux de sécurité en place ainsi que des recommandations.

En comprenant votre score de sécurité Microsoft, vous pouvez identifier les vulnérabilités et les lacunes de votre infrastructure informatique et mettre en place des mesures pour améliorer la sécurité de votre entreprise. Non seulement, vous réduisez les risques d’intrusion, de vol et de fuites de données, mais vous économisez également le temps et l’argent nécessaire à la remise en route de votre activité.

Dans cet article, Openhost vous donne toutes les clés pour comprendre votre score de sécurité et agir en conséquence.

Suivez le guide !

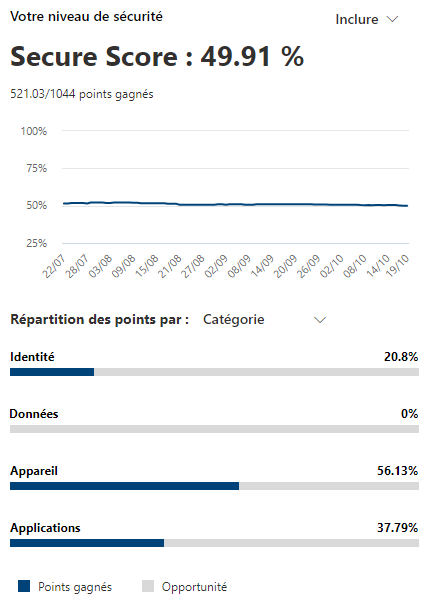

Chaque jour, Microsoft Defender réalise un audit pour évaluer la posture de sécurité de votre entreprise, c’est-à-dire son degré de protection contre les menaces et vous attribue une note. Elle prend la forme d’un pourcentage et correspond au ratio du nombre de points obtenus dans les 4 catégories ci-dessous, sur le nombre de points maximum possibles. C’est le score de sécurité Microsoft.

Cette catégorie évalue le niveau de protection des identités et des accès gérés au sein de votre entreprise.

Voici deux exemples d’actions à mettre en place pour améliorer votre score de sécurité pour les identités :

Exemple 1 : S’assurer que tous les utilisateurs fournissent au minimum 2 facteurs de vérification lorsqu’ils accèdent à leur environnement Microsoft pour la première fois (mot de passe + code sms OU empreinte digitale OU reconnaissance faciale…)

➡️Intitulé dans Microsoft Defender : « Activer l’authentification multifacteur (MFA) pour tous les utilisateurs »

Exemple 2 : S’assurer que les administrateurs possèdent uniquement les droits dont ils ont besoin. Un administrateur Exchange a-t-il réellement besoin d’être administrateur général ? 😉

➡️Intitulé dans Microsoft Defender : « Limiter les privilèges des rôles administratifs aux tâches à effectuer”

Cette catégorie évalue le niveau de sécurité des applications que vous utilisez (Outlook, OneDrive, SharePoint, Teams…).

Voici deux exemples d’actions à mettre en place pour améliorer votre score de sécurité pour les applications :

Exemple 1 : Vérifier que les liens reçus par mail, Teams ou OneDrive, sont sécurisés et ne pointent pas vers des cibles « dangereuses »

➡️Intitulé dans Microsoft Defender : « Créer des stratégies Safe Links »

Exemple 2 : Utiliser l’Intelligence Artificielle pour identifier les messages frauduleux dans votre boite mail professionnelle

➡️Intitulé dans Microsoft Defender : « Activer l’intelligence de la boîte mail »

Cette catégorie évalue comment vous protégez vos données sensibles au sein de votre entreprise. La protection des données est au cœur de la sécurité informatique et du RGPD.

Voici deux exemples d’actions à mettre en place pour améliorer votre score de sécurité pour les données :

Exemple 1 : Veiller à ce que les utilisateurs n’envoient pas d’informations sensibles ou critiques en dehors du réseau de l’entreprise.

➡️Intitulé dans Microsoft Defender : « Activer la fonction « Créer des politiques de prévention de la fuite de données » »

Exemple 2 : Pour mieux protéger les données (Word, Excel, mails…), vous devez les classifier en leur attribuant un niveau de confidentialité (« non protégé », « diffusion restreinte », « confidentiel »)

➡️Intitulé dans Microsoft Defender : « Activer la fonction « Créer des étiquettes de confidentialité des données » »

Cette catégorie évalue la posture de sécurité des postes de travail et des appareils mobiles utilisés pour accéder aux données de votre environnement Microsoft 365.

Voici deux exemples d’actions à mettre en place pour améliorer votre score de sécurité pour les appareils :

Exemple 1 : Limiter le nombre de tentatives de connexions infructueuses avant le verrouillage du compte utilisateur

➡️ Intitulé dans Microsoft Defender : « Définir « Seuil de verrouillage de comptes » sur 1 à 10 tentatives de connexion non-valides »

Exemple 2 : Configurer vos postes pour empêcher la lecture automatique d’un support amovible quand il est inséré (disque dur, clé USB, carte mémoire…)

➡️ Intitulé dans Microsoft Defender : « Désactiver « Exécution automatique » pour tous les lecteurs »

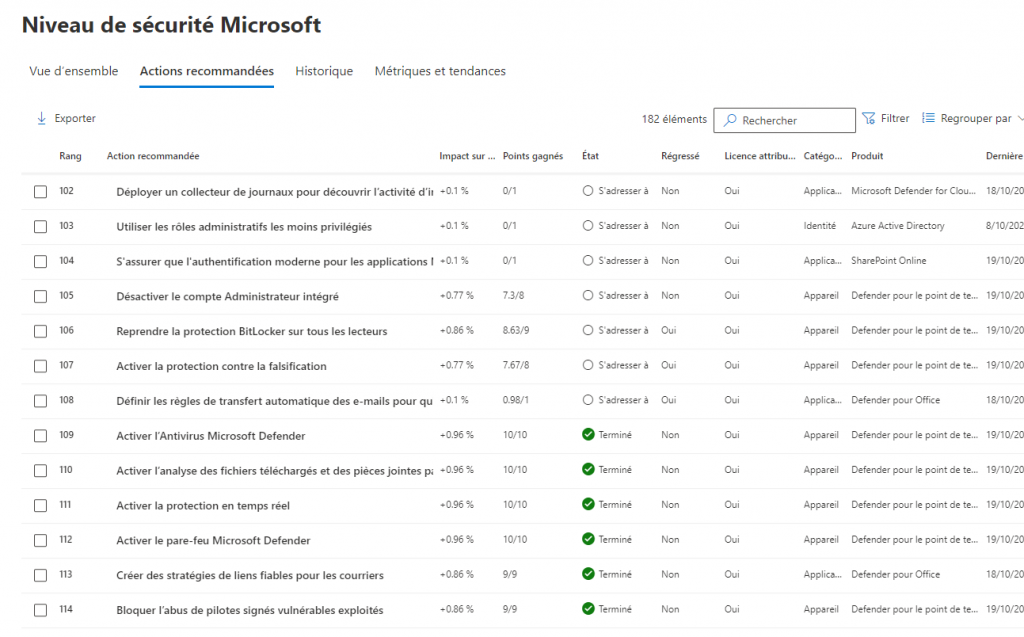

Microsoft vous attribue des points en fonction de la conformité de votre organisation aux mesures de sécurité qui vous sont recommandées.

Openhost vous transmet régulièrement une liste des principales actions d’amélioration que vous pouvez entreprendre pour améliorer la posture de sécurité de votre entreprise. Il s’agit des recommandations classées par ordre de priorité qui, une fois adoptées, vous donneront des points. La liste entière est accessible ici.

Il est important de noter que le calcul du score est dynamique, ce qui signifie qu’il évolue en fonction des modifications apportées à votre environnement Microsoft et des mises à jour apportées aux recommandations de sécurité par Microsoft.

Exemple : Openhost vous recommande de “Reprendre la protection BitLocker sur tous les lecteurs” (rang 106 sur l’image ci-dessus). En consultant votre portail Microsoft Defender, vous voyez que cette action vous permet de gagner 8.69 points, ce qui représente une augmentation du score de 0.86 % dans la catégorie “Appareil”.

Vous l’aurez compris, plus vous mettez en œuvre des bonnes pratiques de la sécurité informatique dans les différentes catégories, plus votre nombre de points augmente et plus votre score de sécurité globale est élevé. Attention, il ne s’agit pas d’une moyenne.

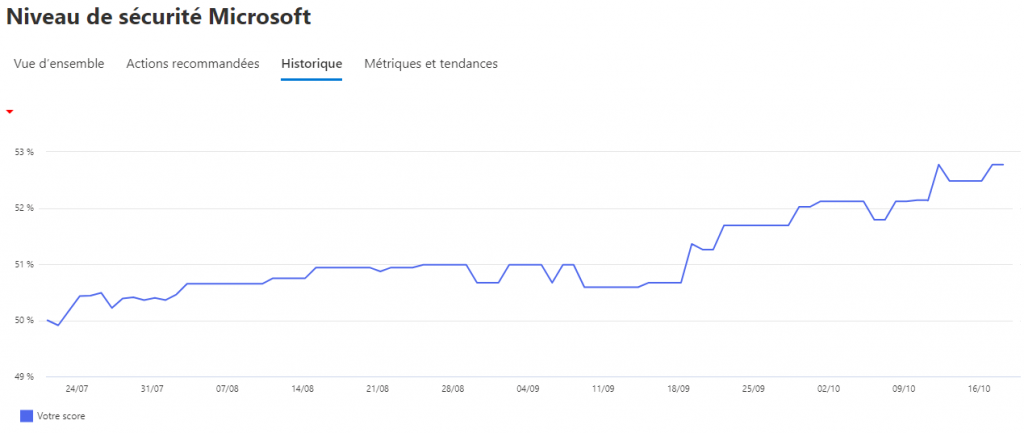

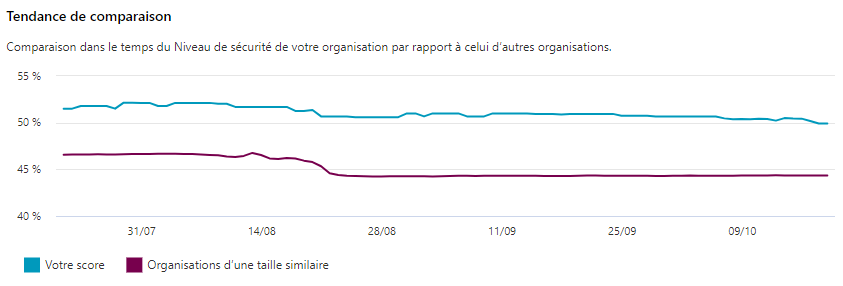

Dans l’onglet “Historique”, vous retrouvez les changements apportés à votre score de sécurité sur les 90 derniers jours. Le graphique vous aide à visualiser les changements de votre score au fil du temps.

L’onglet « Comparaison » montre comment votre score de sécurité se compare à celui d’autres organisations comme la vôtre.

Un nombre élevé indique une bonne gestion de la posture de sécurité de votre entreprise, good job !

Attention, le risque 0 n’existe pas. Un bon score de sécurité n’exclut pas la possibilité que vous soyez, un jour, la cible d’une cyberattaque construite sur mesure pour vous déstabiliser. En revanche, il donne une bonne indication de la mesure dans laquelle vous avez compensé ce risque en suivant nos recommandations.

L’amélioration de votre score de sécurité est un objectif essentiel pour renforcer la posture de sécurité de votre entreprise. Pour cette raison, vous devez faire appel à un partenaire expérimenté comme Openhost.

Openhost vous compagne en tant que copilote pour mettre en place des mesures de sécurité efficaces et réagir de manière proactive face aux menaces potentielles.

Voici comment nous pouvons vous aider :

* Notre statut « Solution Partner for Modern Work” démontre notre capacité à accompagner nos clients pour augmenter leur productivité et renforcer leur posture de sécurité tout en utilisant les solutions Microsoft 365.

Microsoft a récemment publié la cinquième édition de sa revue Cyber Signals, qui met en lumière les menaces de sécurité informatiques qui pèsent sur les grands événements sportifs. Ce rapport s’appuie sur la télémétrie et les enseignements tirés suite au soutien apporté par Microsoft en matière de cybersécurité pendant la Coupe du monde de la FIFA 2022 au Quatar.

Les menaces de cybersécurité qui pèsent sur les grands événements et sites sportifs sont diverses et complexes. Elles nécessitent une vigilance constante et une collaboration entre les différentes parties prenantes.

L’industrie mondiale du sport étant évaluée à plus de 600 milliards de dollars, les équipes, les associations sportives mondiales, les autorités locales, ainsi que les spectateurs, recèlent une mine d’informations précieuses pour les cyberattaquants ce qui les rend plus vulnérables aux attaques.

Malheureusement, ces vulnérabilités se multiplient en raison du nombre d’appareils connectés et de réseaux interconnectés dans ces environnements. Les événements peuvent s’enchaîner rapidement avec de nouveaux partenaires et prestataires qui acquièrent un accès aux réseaux pour une période de temps spécifique. Cela donne également un faux sentiment de sécurité en faisant croire que les connexions « temporaires » présentent moins de risques.

Les systèmes informatiques des lieux accueillant ces événements (stades, salles, complexes sportifs…) comprennent des centaines de vulnérabilités, connues ou non, qui permettent aux cyberattaquants de cibler des services essentiels tels que les plateformes d’inscription ou de billetterie, les systèmes de chronométrage ou de notation des matchs, la logistique, la gestion médicale et le suivi des patients, le suivi des incidents…

Les informations personnelles identifiables des participants peuvent également être ciblées par le biais d’équipements numériques vulnérables, tels que les applications mobiles, les points d’accès Wi-Fi et les QR Codes contenant des URL malveillantes.

Microsoft Defender Experts for Hunting a fourni un soutien en matière de cybersécurité pendant la Coupe du monde de la FIFA, au Quatar. Les équipes ont pu procéder à une première évaluation des risques, prenant en compte le profil des hackers, les tactiques et les techniques utilisées et d’autres informations de télémétrie. Ce sont plus de 634,4 millions de tentatives d’authentification (frauduleuses ou non) qui ont été analysées entre novembre et décembre 2022.

La couverture s’est étendue à divers secteurs, y compris des sociétés impliquées dans les transports, les télécommunications, et d’autres fonctions essentielles. Plusieurs tentatives d’authentification infructueuses ont été enregistrées contre certains établissements de santé désignés comme unités de soins d’urgence pour l’événement. Les établissements de santé détenant des données médicales, ils constituaient des cibles de grande valeur.

Ces données représentent le nombre total d’entités et de systèmes qui ont été surveillés 24/24 et 7/7 par les équipes de cybersécurité entre le 10 novembre et le 20 décembre 2022 :

« Vous ne pouvez pas défendre quelque chose que vous ne voyez pas

ou que vous ne comprenez pas ».

Justin Turner, Principal Group Manager

Microsoft Security Research

Pour se défendre contre ces attaques, les équipes sportives, les associations, et les infrastructures physiques doivent adopter des mesures de protection robustes.

La mise en place d’une sécurité multicouche est une stratégie cruciale pour renforcer la défense des réseaux informatiques contre les menaces de cybersécurité. Cette approche consiste à superposer plusieurs mesures de sécurité pour créer une barrière de protection robuste contre les accès non autorisés :

Des audits de sécurité et des évaluations des vulnérabilités doivent être effectués régulièrement afin d’identifier et de corriger les faiblesses de l’infrastructure du réseau.

Cette stratégie consiste à accorder aux utilisateurs les permissions minimums requises pour accomplir leurs tâches et au moment où elles en ont besoin.

L’accès excessif peut être dangereux. Si un utilisateur se voit accorder des privilèges dont il n’a pas besoin, cela peut conduire à des erreurs humaines, à des fuites de données accidentelles ou même à des actions malveillantes.

En limitant les accès, les parties prenantes réduisent ces risques.

ll est important d’organiser des séances de formation et de sensibilisation régulières pour les employés et les parties prenantes à ces événements, afin de les tenir informés des dernières menaces de cybersécurité et des meilleures pratiques pour les éviter.

La sensibilisation à la sécurité devrait faire partie intégrante de la culture de l’entreprise ou de l’événement, car elle joue un rôle fondamental dans la prévention des incidents de sécurité et la protection des données sensibles.

Voici quelques-unes de nos recommandations :

Le rapport est disponible ici : https://query.prod.cms.rt.microsoft.com/cms/api/am/binary/RW185Dg

En réponse aux préoccupations soulevées par la Commission européenne, Microsoft apporte des modifications importantes aux licences et à la disponibilité de Microsoft 365 et Microsoft Teams en Europe.

À partir du 1er octobre 2023, Microsoft introduira :

Ces changements n’auront pas d’impact sur les abonnements que vous avez déjà souscrit.

Les tarifs ci-dessous correspondent aux prix par utilisateur/mois avec un engagement annuel.

À partir du 1er octobre, les licences Office 365 E1, Office 365 E3, Office 365 E5, Microsoft 365 E3 et Microsoft 365 E5 incluant Teams ne seront plus disponibles pour les nouveaux abonnements.

1 – Si vous possédez déjà l’un de ces abonnements, vous ne serez pas impactés par ces changements et vous pourrez continuer à utiliser, ajouter, et même renouveler ces abonnements à votre contrat actuel, comme d’habitude.

2 – Si vous ne possédez pas l’un de ces abonnements mais que vous souhaitez y souscrire après le 1er octobre, vous devrez souscrire à deux nouvelles références d’abonnements :

💡Si vous êtes dans le deuxième cas et que vous pensez avoir besoin de l’une de ces licences à l’avenir, nous vous encourageons vivement à acheter une licence dès maintenant afin de continuer à profiter du modèle actuel après le 1er octobre.

| Nouvelles offres sans Teams (à partir du 1er octobre 2023) | Prix |

|---|---|

| Office 365 E1 EEA (sans Teams) | 7,40€ |

| Office 365 E3 EEA (sans Teams) | 23,10€ |

| Office 365 E5 EEA (sans Teams) | 39,50€ |

| Microsoft 365 E3 EEA (sans Teams) | 35,70€ |

| Microsoft 365 E5 EEA (sans Teams) | 57,70€ |

| Microsoft Teams EEA | 5,00€ |

Si vous avez un devis en cours, nous vous invitons donc à le retourner signé le plus rapidement possible, pour ne pas être impacté par les changements du 1er octobre 2023.

Les abonnements Microsoft 365 Business Basic, Microsoft 365 Business Standard, Microsoft 365 Business Premium (gamme Business/PME), ainsi que les abonnements Microsoft 365 F1, Office 365 F3 et Microsoft 365 F3 resteront disponibles et coexisteront avec la nouvelle gamme.

Vous aurez donc le choix entre les licences existantes avec Teams inclus ou les nouvelles versions de ces licences sans Teams (affublées du terme EEA** dans le nom de la licence).

| Offres existantes avec Teams | Prix | Nouvelles offres sans Teams (à partir du 1er octobre 2023) | Prix |

|---|---|---|---|

| Microsoft 365 Business Basic | 5,60€ | Microsoft 365 Business Basic EEA (sans Teams) | 4,60€ |

| Microsoft 365 Business Standard | 11,70€ | Microsoft 365 Business Standard EEA (sans Teams) | 9,70€ |

| Microsoft 365 Business Premium | 20,60€ | Microsoft 365 Business Premium EEA (sans Teams) | 18,60€ |

| Offres existantes avec Teams | Prix | Nouvelles offres sans Teams (à partir du 1er octobre 2023) | Prix |

|---|---|---|---|

| Microsoft 365 F1 | 2,10€ | Microsoft 365 Business Basic EEA (sans Teams) | 1,60€ |

| Office 365 F3 | 3,70€ | Microsoft 365 Business Standard EEA (sans Teams) | 3,20€ |

| Microsoft 365 F3 | 7,50€ | Microsoft 365 Business Premium EEA (sans Teams) | 7,00€ |

* Pour rappel il existe 5 gammes d’abonnement Microsoft 365 : Entreprise (pour plus de 300 utilisateurs), Business (moins de 300 utilisateurs), Académique, ONG, Gouvernement.

** European Economic Area (Espace économique européen)

Azure Virtual Desktop (anciennement Windows Virtual Desktop) est une solution de bureau distant proposée par Microsoft sur son Cloud Azure. Il offre plusieurs avantages tels que :

Le saviez-vous ?

Avec le déploiement d’une machine virtuelle Windows 11 multisession, chaque utilisateur dispose de son propre environnement virtuel isolé, ce qui garantit la sécurité et la confidentialité de ses données.

AVD est une solution robuste et très simple à mettre en place pour les petites, les moyennes et les grandes entreprises.

Voici quelques prérequis à connaître :

Un projet ? Une question ? On s’appelle pour en parler !

Téléchargez gratuitement notre infographie récapitulative sur Azure Virtual Desktop.

Vos serveurs deviennent vieillissants, ainsi que vos postes de travail ?

Avant d’envisager de réinvestir dans de nouveaux équipements informatiques, la solution se trouve peut-être dans le Cloud !

En tant qu’expert du Cloud en France depuis plus de 10 ans, Openhost vous propose des offres d’hébergement au sein de ses propres infrastructures ou sur le Cloud public Microsoft Azure.

Dans cet article, nous mettons en lumière 10 bonnes raisons d’envisager Azure pour y migrer vos applications.

Poursuivez votre lecture pour en savoir plus !

Microsoft Azure est une plateforme Cloud qui permet aux entreprises de déployer, gérer et développer une large gamme d’applications et de services. Elle intègre aussi des services d’infrastructure (IaaS) pour exécuter et provisionner des machines virtuelles.

En d’autres termes, Azure offre aux organisations tout ce dont elles ont besoin pour moderniser tout ou partie de leur système d’information : des serveurs virtuels, du stockage, des bases de données, des services d’IA, des outils de développement et bien plus encore. Ces ressources sont disponibles à la demande et facturées en fonction de leur utilisation réelle, ce qui permet aux entreprises de payer uniquement pour ce qu’elles consomment.

En sélectionnant les services d’Azure qui correspondent à leurs activités, telles que le développement, le déploiement et la gestion d’applications, les entreprises peuvent donc économiser sur les coûts et supprimer les contraintes associées à la gestion d’une infrastructure physique.

Microsoft Azure offre de nombreux avantages pour l’hébergement de vos logiciels et applications métiers. Découvrez 10 bonnes raisons de vous tourner vers cette solution :

Microsoft Azure est capable de s’adapter aux contraintes spécifiques de chaque organisation pour l’aider à améliorer ses performances globales, quels que soient sa taille et son secteur d’activité.

La finance, le BTP, la santé, le sport, l’aéronautique, pour n’en nommer que quelques-uns, sont tous des utilisateurs actifs de nos solutions cloud.

Sage, EBP, Ciel, autres logiciels ou applicatifs techniques, y compris les applications Windev… En quelques minutes seulement, il est possible de déployer vos applications métiers dans le cloud Azure.

Cette plateforme Cloud constitue donc un choix judicieux pour les entreprises cherchant à améliorer leur efficacité opérationnelle, à se concentrer sur l’innovation et à garantir une bonne expérience utilisateur à grande échelle.

« En tant qu’éditeur de logiciels, toutes nos applications étaient installées en local sur les ordinateurs de nos clients. En passant par Microsoft Azure, notre objectif était de centraliser et de devenir autonome sur l’installation, l’exploitation et la maintenance de nos applications. […] Nos clients sont très sensibles à la sécurité des données hébergées et ce point a été pour nous primordial. Azure propose un niveau de sécurité élevé, il est évolutif et transparent sur ses mises à jour. […] Openhost a assuré la surveillance de nos applications et de nos matériels en temps réel, nous permettant ainsi de nous concentrer sur le développement de nos applications.«

J. Benard, Responsable Informatique de la société C.Q.O. (Conseil Qualité Odotonlogique)

*Une attaque DDoS (Distributed Denial of Service) est une tentative malveillante visant à submerger un serveur, un réseau ou une application en saturant ses ressources avec un grand nombre de requêtes ou de données, rendant ainsi le service inaccessible aux utilisateurs légitimes.

Microsoft a récemment publié la quatrième édition de sa revue Cyber Signals, mettant en évidence une augmentation du nombre de tentatives de fraude par courrier électronique en entreprise.

Ce rapport comprend des informations sur les tactiques employées par les attaquants, mais aussi des recommandations sur la manière dont les entreprises peuvent se défendre contre ces attaques.

Dans cet article, nous utiliserons le terme BEC (Business Email Compromise) pour désigner la compromission de la messagerie électronique en entreprise.

Le phishing (hameçonnage) est une méthodologie courante pour parvenir à une BEC qui incite l’internaute à communiquer ses données personnelles et/ou bancaires en se faisant passer pour un tiers de confiance.

Contrairement aux attaques visant à exploiter les vulnérabilités des appareils ou des applications non corrigées, les attaques BEC cherchent à exploiter le trafic quotidien de courriers électroniques et d’autres messages pour inciter les victimes à fournir des informations financières ou à prendre des mesures directes comme envoyer des fonds sans le savoir sur des sites frauduleux.

Contrairement à une attaque de ransomware « bruyante » avec des messages d’extorsion perturbateurs, les opérateurs de BEC jouent un jeu de confiance discret en utilisant des délais et une urgence artificiels pour inciter les destinataires, qui peuvent être distraits ou habitués à ce type de demandes urgentes. Au lieu d’utiliser de nouveaux logiciels malveillants, les attaquants BEC alignent leurs tactiques sur des outils améliorant l’échelle, la crédibilité et le taux de réussite des messages malveillants dans les boîtes de réception.

Microsoft observe une augmentation de 38 % de la cybercriminalité en tant que service ciblant les e-mails professionnels entre 2019 et 2022.

L’un de ces services est BulletProftLink, une plateforme permettant de créer des campagnes de phishing à grande échelle grâce à des modèles et des services automatisés. Les attaquants achètent des adresses IP résidentielles, leur permettant de masquer leur origine géographique et d’échapper à la détection “Impossible Travel” (voyage impossible). Ce principe de sécurité permet de détecter la compromission d’un compte utilisateur. Si le même utilisateur se connecte à partir de deux pays différents et que la durée entre ces connexions ne peut être atteinte par un voyage aérien conventionnel, il s’agit d’un voyage impossible.

Les attaques BEC réussies coûtent des centaines de millions de dollars par an aux entreprises. Bien que les implications financières soient importantes, les dommages à plus long terme peuvent inclure le vol d’identité si des informations personnelles identifiables (PII) sont compromises, ou la perte de données confidentielles si des informations sensibles ou relevant de la propriété intellectuelle sont exposées.

Les principales cibles des tentatives d’attaques BEC sont :

…En commençant bien souvent par le bas de l’échelle pour remonter progressivement, créer un organigramme de la société avec les informations recueillis, et par ce biais, crédibiliser encore plus les attaques sur les cibles finales.

Presque toutes les formes d’attaques BEC sont en augmentation. Les principales tendances en matière d’attaques BEC ciblées sont le leurre (des faux mails d’organismes connus), les fiches de paie, les factures, les cartes cadeaux et les informations commerciales.

“Pour s’introduire dans une boîte aux lettres, un peu d’hameçonnage, d’ingénierie sociale et de la détermination suffisent.”

Simeon Kakpovi , Threat Intelligence Analyst

Maintenant que vous êtes incollables sur les attaques BEC, nous vous proposons quelques bonnes pratiques faciles à mettre en place dans votre entreprise pour vous protéger.

Les solutions de messagerie professionnelles basées sur le Cloud, comme Microsoft Exchange Online, vous offrent une protection avancée contre le phishing et une analyse des virus et des logiciels malveillants pour empêcher tout accès non autorisé à vos données.

Pour aller plus loin, Microsoft Defender pour Office 365 analyse les emails entrants et sortants pour détecter les menaces potentielles, telles que les liens malveillants, les pièces jointes dangereuses et les noms de domaines douteux. Les fichiers entrants et sortants sont automatiquement analysés pour détecter les logiciels malveillants, tels qu’un Cheval de Troie ou un virus. Les fichiers suspects sont bloqués pour réduire la surface d’attaque.

Avec le MFA, vous rendez votre messagerie électronique plus difficile à compromettre en exigeant un code PIN ou une empreinte digitale pour se connecter, en plus du mot de passe.

Les comptes de messagerie dotés de l’authentification multifacteur sont plus résistants au risque de compromission des informations d’identification et aux tentatives de connexion par force brute (tester différentes combinaisons), quelle que soit la tactique utilisée par les attaquants.

Nous insistons sur l’importance d’associer le MFA avec d’autres mesures de défense pour renforcer votre politique de sécurité.

La protection des identités est un pilier essentiel de la lutte contre le BEC. Vous devez contrôler l’accès aux applications et aux données en vous basant sur une approche Zero Trust :

Vous devez apprendre à vos employés à repérer les emails frauduleux et les tentatives de phishing et les sensibiliser aux risques et aux coûts associés aux attaques BEC réussies. Il vaut mieux prendre le temps de passer un coup de téléphone pour vérifier qu’une information est légitime plutôt que de cliquer quelque part, ce qui pourrait avoir de graves conséquences.

Quelques tips pour éviter le phishing :

➡️ Vérifier que l’adresse email de l’expéditeur corresponde au nom de l’expéditeur

➡️ Vérifier que les coordonnées présentes dans le mail correspondent à l’expéditeur (adresse, numéro de téléphone…)

➡️ Ne pas ouvrir de pièce jointe de personnes inconnues si vous avez un doute

➡️ Si le mail contient des c@ractEre*s inva/lides? Il y a de fortes chances que ce soit un spam ou même du phishing

Pour aller plus loin, Microsoft Defender pour Office Plan 2 vous permet de lancer des scénarios d’attaques réalistes dans votre entreprise pour vous aider à détecter, hiérarchiser, et corriger les risques de cyberattaque en condition réelle.

Un projet ? Une question ?

Si cet article a fait émerger dans votre entreprise un besoin ou une problématique métier, ou si vous avez simplement envie de nous parler, appelez nous pour discuter au 0251831839.

Le rapport est disponible ici : https://query.prod.cms.rt.microsoft.com/cms/api/am/binary/RW14o4H

Si certains de vos abonnements Office 365 ont été créés à des dates différentes, il est fort probable qu’ils aient également des dates de renouvellement différentes. Par exemple, vous avez ajouté des outils spécifiques à certains collaborateurs ou des add-on de téléphonie, de sécurité ou de Business Intelligence.

Afin de ne pas avoir à gérer plusieurs dates de renouvellement au cours de l’année, vous avez la possibilité d’aligner vos abonnements sur une même date anniversaire.

On vous explique comment procéder à l’alignement de tout ou partie des dates anniversaires de vos abonnements Office 365.

Si vous avez des questions supplémentaires, n’hésitez pas à nous contacter !

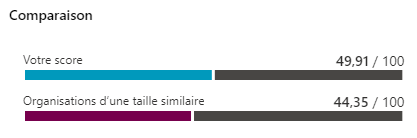

L’alignement des dates de fin de vos abonnements peut être activée lorsqu’une licence est créée ou lorsqu’elle est renouvelée, selon les modalités du tableau suivant :

Ce que vous devez retenir :

L’alignement d’un abonnement va simplement créer une facturation intermédiaire calculée au prorata temporis du nombre de jours nécessaire pour prolonger l’abonnement jusqu’à la nouvelle date anniversaire choisie.

Vous n’avez pas la possibilité d’effectuer cette opération en autonomie, les équipes d’Openhost le font pour vous. Il vous suffit de nous contacter par téléphone au 02 51 831 839.

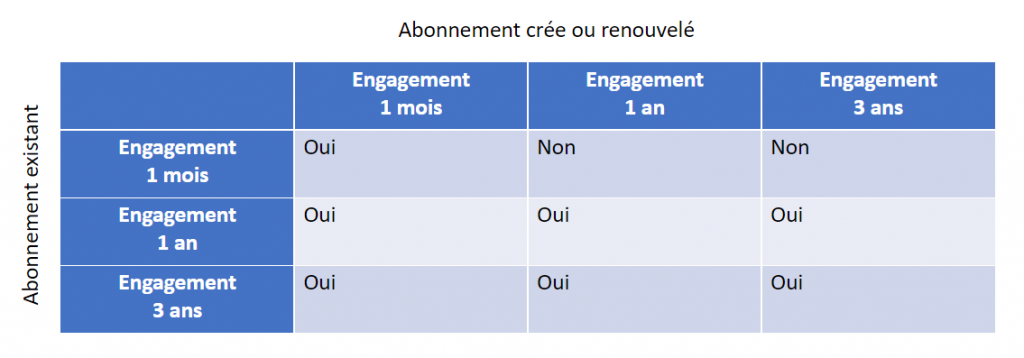

Exemple : Supposons que nous sommes en juin 2023 et voyons comment deux situations peuvent se présenter afin d’envisager un alignement de date anniversaire.

Cas n°1 : Je possède déjà un abonnement Microsoft 365 Business Premium

En prévision du renouvellement de mon abonnement Microsoft 365 Business Premium le 12 juillet 2023, je souhaite prendre contact avec Openhost pour aligner sa date anniversaire avec mon abonnement Office 365 E3, qui sera renouvelé le 26 février 2024.

Cas n°2 : Je ne possède pas d’abonnement Microsoft 365 Business Premium

En prévision de l’arrivée d’un nouveau collaborateur le 12 juillet 2023, je souhaite souscrire à un nouvel abonnement Microsoft 365 Business Premium. Je souhaite prendre contact avec Openhost pour aligner sa date anniversaire avec mes abonnements Office 365 E3, ayant une date anniversaire de renouvellement au 26 février 2024.

Peu importe, le cas dans lequel vous vous situez, la procédure est la même.

À partir du 13 juillet 2023, vous serez facturé une première fois au prorata temporis du nombre de jours nécessaires pour caler votre abonnement Microsoft 365 Business Premium jusqu’à la nouvelle date souhaitée, ici le 26 février 2024.

À partir du 26 février 2024, vous entrerez dans votre nouvelle période de facturation d’un an.

Un an plus tard, le 26 février 2025, vos deux abonnements se renouvelleront en même temps.

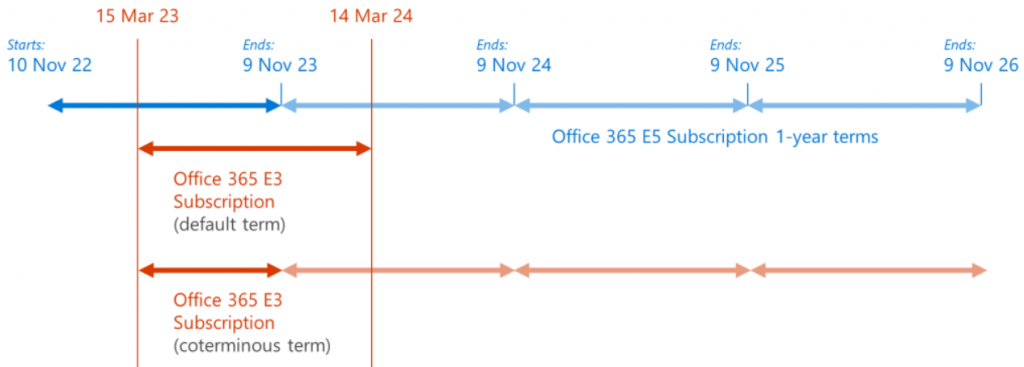

Si vous souhaitez aligner les dates anniversaires de deux abonnements possédant la même durée d’engagement initiale (1 mois, 1 an ou 3 ans), la règle est simple : les deux dates de fin correspondent exactement (jour/mois/année).

La première période de l’abonnement à aligner sera donc forcément plus courte et les frais vous seront facturés au prorata.

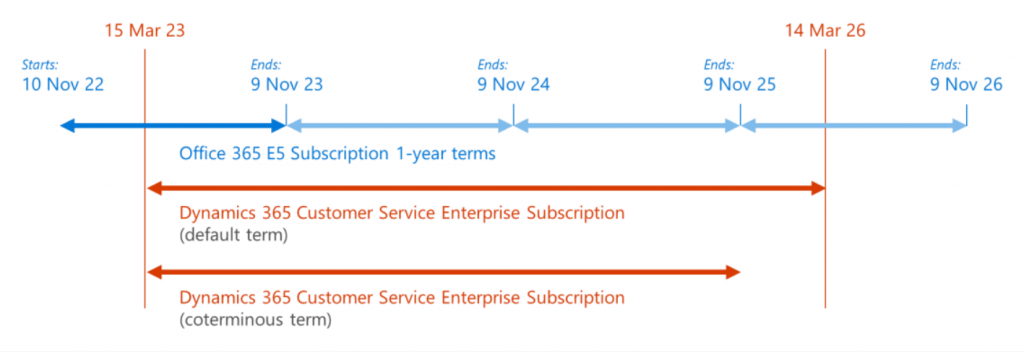

Sur les schémas ci-dessous, on représente :

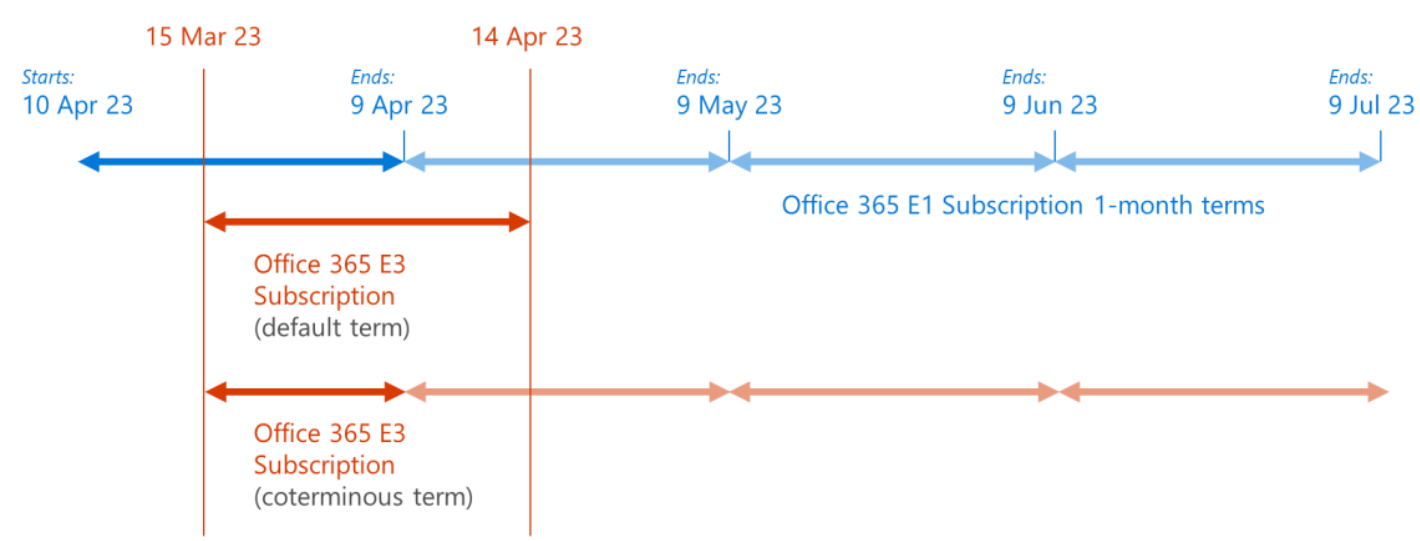

Cas n°1 : Aligner un abonnement à engagement mensuel avec un abonnement à engagement mensuel

Cas n°2 : Aligner un abonnement à engagement annuel avec un abonnement à engagement annuel

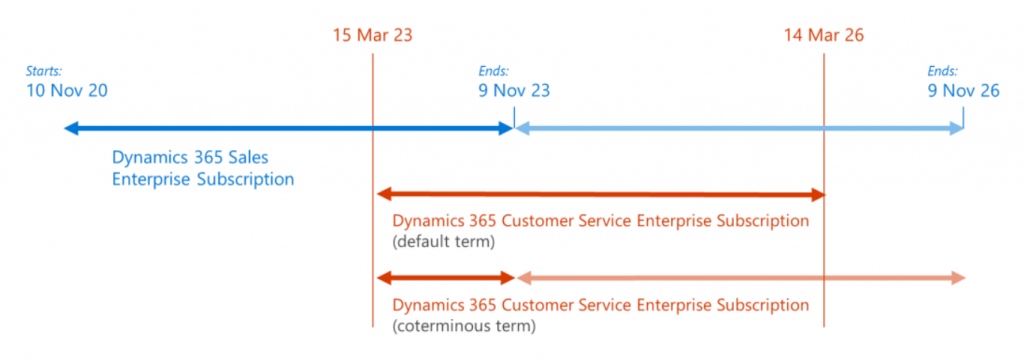

Cas n°3 : Aligner un abonnement à engagement 3 ans avec un abonnement existant à engagement 3 ans

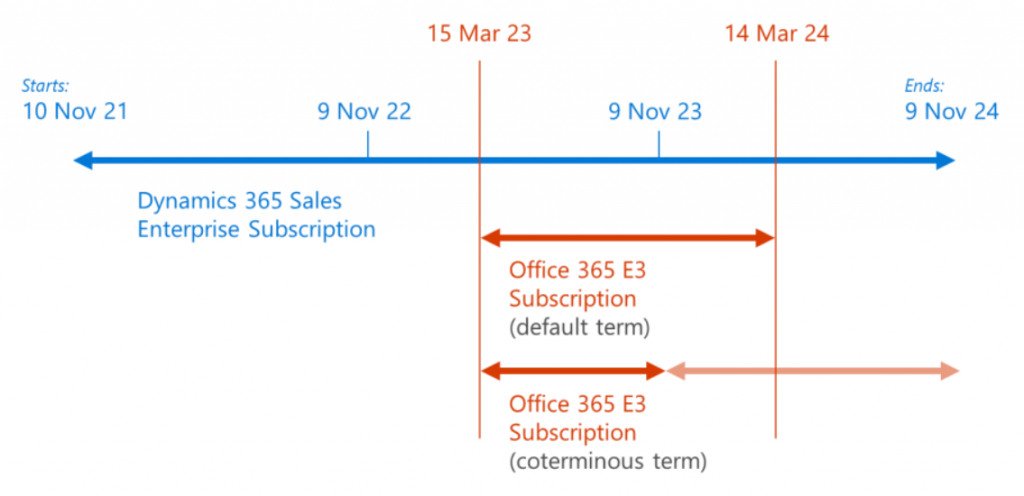

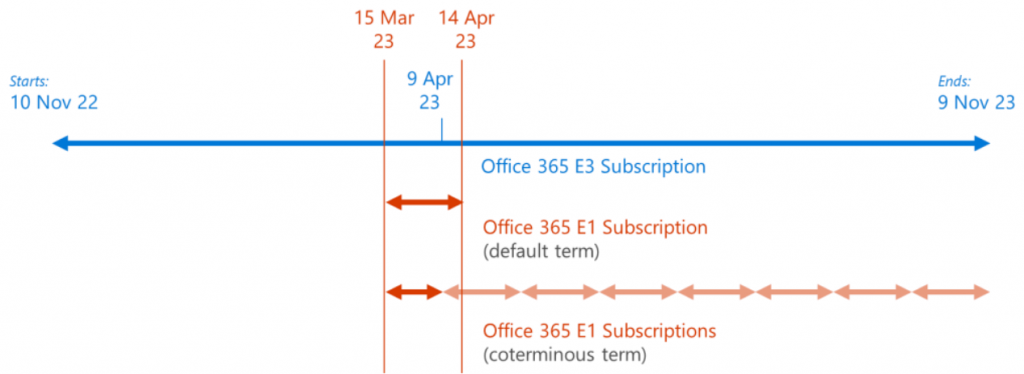

Si vous souhaitez aligner les dates anniversaires de deux abonnements possédant des durées d’engagement différentes, ce sont uniquement le jour et le mois de fin d’engagement qui seront pris en compte et pas l’année, pour des raisons évidentes.

La première période de l’abonnement à aligner sera donc forcément plus courte et les frais vous seront facturés au prorata.

Sur les schémas ci-dessous, on représente :

Cas n°1 : Aligner un abonnement à engagement annuel avec un abonnement à engagement 3 ans

Quand on souhaite aligner un abonnement à engagement annuel avec un abonnement à engagement sur 3 ans (en bleu), c’est le jour et le mois de fin de l’abonnement existant (ici le 9 novembre) qui sont pris en compte pour son début et sa fin.

La date anniversaire de l’abonnement à engagement annuel (en rouge) sera donc le 9 novembre de chaque année. Il commencera le “prochain” 9 novembre du calendrier.

Cas n°2 : Aligner un abonnement à engagement 3 ans avec un abonnement existant à engagement annuel

Cette situation est l’inverse de la précédente.

Quand un abonnement à engagement 3 ans est aligné avec un abonnement à engagement annuel, c’est le jour et le mois de fin de l’abonnement avec engagement annuel (ici le 9 novembre) qui sont pris en compte pour la date de fin du nouvel abonnement avec engagement 3 ans, de sorte qu’il dure entre 2 et 3 ans pour sa première période (facturé au prorata).

Cas n°3 : Aligner un abonnement à engagement mensuel avec un abonnement à engagement annuel ou un engagement sur 3 ans

Quand un abonnement à engagement mensuel est aligné avec un abonnement à engagement sur 1 an ou sur 3 ans, c’est le numéro du jour de fin de l’abonnement existant (ici le 9) qui est pris en compte pour son début et sa fin.

La première période du nouvel abonnement sera donc forcément plus courte et les frais vous seront facturés au prorata.

La plupart du temps, un nouvel abonnement ou un renouvellement d’abonnement est aligné sur un abonnement existant.

Cependant, vous avez la possibilité d’aligner un abonnement au 1er du mois de la date de fin de l’abonnement. Par exemple, mon abonnement annuel se termine le 12 avril 2023. Je peux m’aligner sur le 1er avril 2023. Ma date de nouvellement suivante sera donc le 1er avril 2024.

L’année fiscale commençant généralement le 1er d’un mois, cela peut s’avérer plutôt pratique.

Contactez-nous si vous avez des questions supplémentaires

(ou simplement pour nous dire bonjour) !

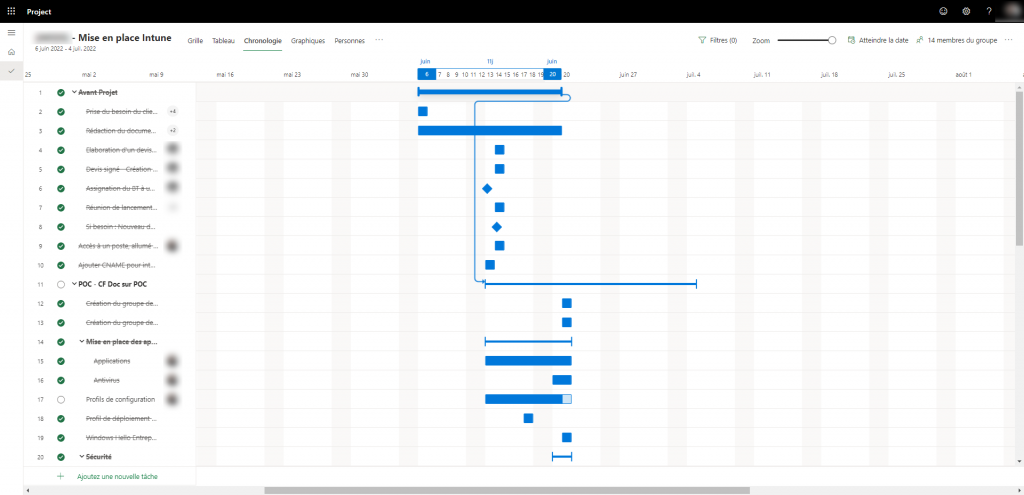

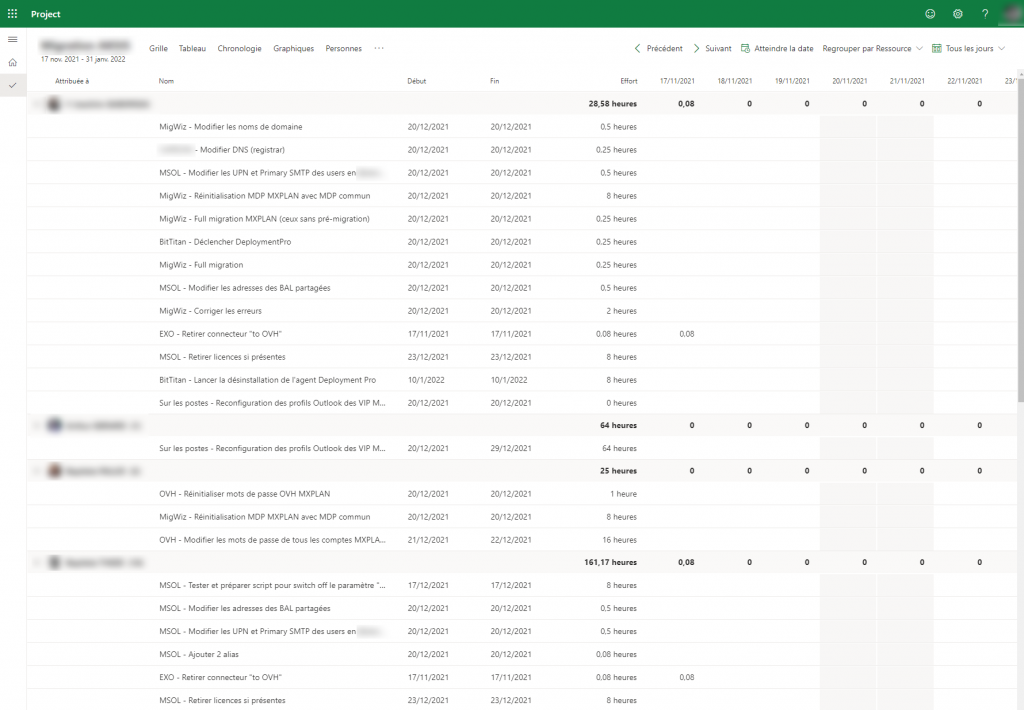

La gestion de projet est un élément clé dans le succès de votre entreprise. En effet, vos projets sont souvent des initiatives ambitieuses qui visent à atteindre des objectifs spécifiques tels que le développement d’un nouveau logiciel, la mise en place d’un système d’information, le déploiement d’une nouvelle infrastructure… Sans une gestion de projet efficace, ces initiatives peuvent rapidement déraper, entraînant des retards, des dépassements de budget, une baisse de la qualité des livrables voir un désengagement ou une démotivation de vos équipes.

En mettant en place des processus et des outils adaptés, vous vous assurez du bon déroulement de votre projet et vous augmentez ses chances de réussite. C’est pour répondre à cette problématique que Microsoft a développé Microsoft Project, une solution éprouvée depuis plus de 30 ans.

Que vous soyez une PME à la recherche d’une solution économique pour gérer vos projets ou une grande entreprise avec des besoins avancés en gestion de projet, Openhost vous aide à y voir plus clair dans l’offre de Microsoft pour la gestion de projet, grâce à un comparatif des licences Microsoft Project Plan 1, Plan 3 et Plan 5.

Suivez le guide !

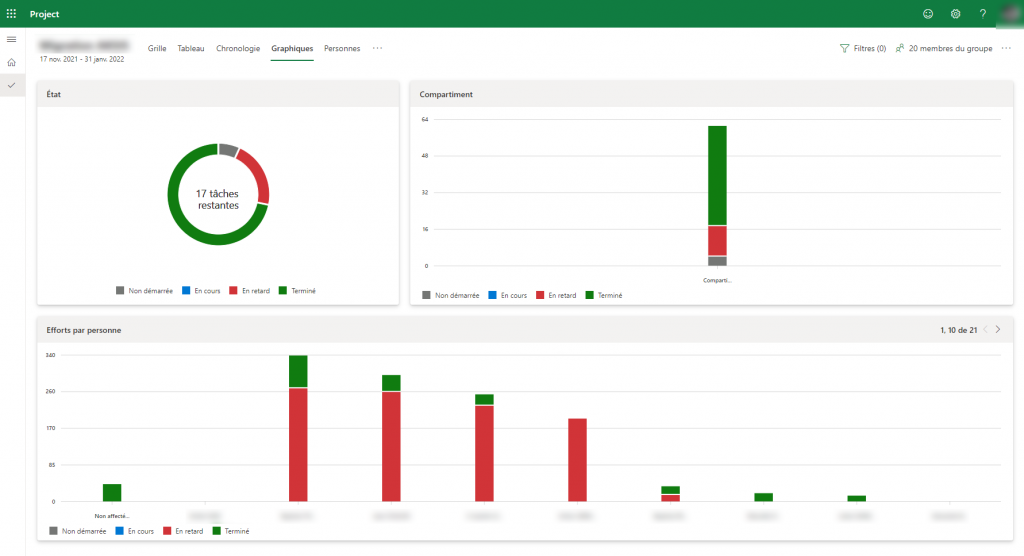

Microsoft Project (également appelé MSP) est une solution de gestion de projet disponible en 3 plans différents pour répondre au mieux aux différents besoins des entreprises. Elle offre une gamme de fonctionnalités robustes pour la gestion de projet, y compris en mode Agile, ce qui en fait un choix populaire pour les entreprises qui recherchent une solution complète. Microsoft Project permet de :

Microsoft Project n’est pas fourni avec les autres logiciels Office comme Word, Excel ou encore Outlook, mais, vous l’aurez compris, son utilisation est fortement recommandée pour rester organisé.

Il existe 3 plans différents dans l’offre MS Project pour les entreprises :

Les offres Project s’adressent aussi bien aux petites qu’aux grandes entreprises. Le choix de vos licences doit donc prendre en compte les besoins de vos collaborateurs ainsi que les fonctionnalités souhaitées.

Par exemple, si vous souhaitez que l’un de vos collaborateurs puisse bénéficier des fonctionnalités d’analyse et d’optimisation du portefeuille, vous devrez obligatoirement opter pour une licence Microsoft Project Plan 5. À l’inverse, si vous n’en avez pas l’utilité, le plan inférieur vous conviendra parfaitement.

En comparant les fonctionnalités incluses dans chaque licence, il est possible de déterminer celle qui conviendra le mieux aux besoins de votre entreprise en matière de gestion de projet.

La licence Microsoft Project Plan 1 est le point d’entrée de l’offre Project pour les entreprises. Elle est conçue pour les utilisateurs qui ont besoin des fonctionnalités de base pour gérer leurs projets.

Cette licence inclut les fonctionnalités suivantes :

* Les applications Microsoft 365 et Office, telles que Microsoft Teams, OneDrive Entreprise et SharePoint Online sont vendues séparément.

Microsoft Project Plan 1 inclut Project pour le web et Project Online Essentials.

Attention, le Plan 1 ne permet pas l’installation de l’application Project sur vos appareils (smartphone, pc, tablette). Une connexion internet constante et sécurisée est donc nécessaire pour y accéder.

Malgré ses fonctionnalités limitées, Microsoft Project Plan 1 reste une option intéressante pour les petites entreprises avec un budget maitrisé. Elle est disponible au prix de 9,40 € par utilisateur et pas mois (avec un engagement annuel).

Microsoft Project Plan 3 s’adresse aux entreprises qui ont des besoins avancés en matière de gestion de projet, et notamment en gestion des ressources. Elle inclut l’ensemble des fonctionnalités du Plan 1 ainsi que :

Microsoft Project Plan 3 inclut Project pour le web, Project Online et le client de bureau Microsoft Project Online.

Elle est disponible au prix de 28,10 € par utilisateur et pas mois (avec un engagement annuel).

Microsoft Project Plan 5 est la licence la plus complète de Microsoft Project. Elle est conçue pour les entreprises qui ont qui ont besoin d’une solution de gestion de projet robuste et personnalisable. Elle inclut l’ensemble des fonctionnalités du Plan 3 ainsi que :

Microsoft Project Plan 5 inclut Project pour le web, Project Online et le client de bureau Microsoft Project Online.

Elle est disponible au prix de 51,50 € par utilisateur et pas mois (avec un engagement annuel).

Comme tous les produits Microsoft, Project a l’avantage de s’intégrer facilement aux autres produits de l’univers Microsoft. Cet article comparatif nous a permis d’analyser en détail les trois plans proposés par Microsoft Project. Retrouvez ci-dessous un tableau récapitulatif des différentes fonctionnalités comprises dans chacun d’eux !

Chacun de ces plans présente des fonctionnalités qui répondent à des besoins spécifiques en matière de gestion de projets. Pour faire votre choix, vous devrez prendre en compte la taille de votre équipe, la complexité de vos projets, votre budget mais aussi les fonctionnalités que vous jugerez indispensables.

Quoi qu’il en soit, le choix vous appartient et nous sommes là pour vous aider, à mener à bien vos projets à l’aide de Microsoft Project !