L’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI) publie, en partenariat avec la Direction générale des entreprises (DGE), une nouvelle édition de son guide sur la cybersécurité des TPE et PME. En mettant en place quelques mesures simples mais essentielles, vous pourrez :

Nous sommes convaincus que chaque organisation peut faire beaucoup pour sa propre sécurité. En partant de 10 questions soulevées par l’ANSSI, nous avons ajouté nos propres recommandations qui s’adressent aussi bien à des petites qu’à des grandes entreprises.

À lire au plus vite, pour que chacun mesure l’importance d’un Plan de Reprise d’Activité en réponse à un incident !

C’est la première question que vous devez vous poser pour renforcer le système d’information de votre entreprise (SI). Pour bien vous protéger, vous devez inventorier tout ce qui constitue votre patrimoine informationnel et contribue à sa pérennité, c’est à dire :

Ce bilan indispensable vous permettra de faire le point sur les besoins et les capacités numériques de votre entreprise mais aussi d’identifier les éventuels projets de sécurisation à envisager. Il fournit un état des lieux détaillé, très utile en cas d’incident. Nous pouvons vous accompagner pour le réaliser.

Effectuer des sauvegardes régulières permet une restauration plus rapide de vos activités opérationnelles en cas d’incident, notamment en cas d’attaque par ransomware. Vous devez :

Azure propose une solution de sauvegarde et de récupération d’urgence de bout en bout, simple, sécurisée, évolutives et rentable, qui peut être intégrée à des solutions locales de protection de données.

Nos équipes vous accompagnent dans le choix de la solution la plus adaptée à vos problématiques métiers pour garantir le maintien de votre activité en cas d’incident.

Face à l’augmentation du nombre de cyberattaques, il est indispensable d’effectuer, dès que possible, les mises à jour des systèmes d’exploitation et des logiciels que vous utilisez.

Même s’il est tentant de conserver un appareil ou un logiciel au-delà de la période durant laquelle son fabricant/éditeur garantit son maintien en condition de sécurité, ne faites pas preuve de négligence. Tout matériel ou logiciel qui ne peut plus être mis à jour doit être désinstallé ou remplacé.

Microsoft Intune centralise la gestion de la sécurité des périphériques et des applications de vos utilisateurs, conformément à vos règles de sécurité. Vous automatisez la mise à jour de vos applications mobiles et de vos appareils gérés dans Intune.

Nous pouvons vous accompagner dans le déploiement d’Intune sur vos terminaux.

Dit autrement, est-ce que vous pensez à fermer la porte à clé lorsque vous quittez votre domicile ?

Les virus informatiques sont des programmes conçus pour interférer avec le fonctionnement de votre PC, pour enregistrer, endommager, supprimer des données, ou pour infecter d’autres ordinateurs sur Internet. Les virus ralentissent souvent les applications et provoquent d’autres altérations dans le système.

Les pirates et leurs virus deviennent de plus en plus sophistiqués au fil des jours et les utilisateurs doivent protéger au mieux leurs appareils (PC, smartphone tablette). Cela signifie que vous devez déployer des outils et des technologies capables de limiter les cyberattaques.

Un ordinateur sans antivirus et sans protection est ouvert aux activités malveillantes. Ne pas le protéger revient à offrir la voie libre aux attaquants pour accéder à votre PC. Microsoft Defender est un antivirus intégré à Windows. Il offre une protection complète en temps réel contre les virus, les logiciels espions et les logiciels malveillants (dans les applications, la messagerie, le Web et le Cloud).

Les mots de passe sont essentiels pour assurer la sécurité des systèmes et des données informatiques. Pourtant, ils ne sont pas infaillibles et les cybercriminels n’ont aucune limite pour tenter de les deviner, de les voler ou encore de les pirater (attaque par force brute, attaque basée sur des informations personnelles, attaque à partir d’une base de données mal sécurisée…)

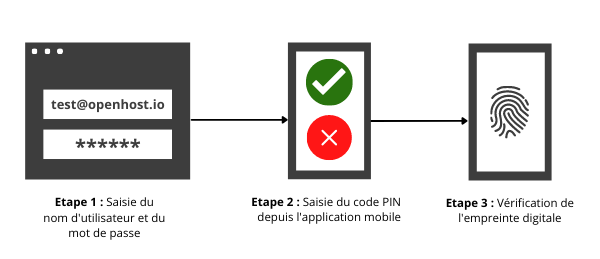

C’est pour pallier ces menaces que de nouveaux processus de sécurité font leur apparition tels que l’Authentification Multifacteur (MFA). Elle s’appuie sur deux facteurs minimum (mot de passe, empreinte digitale, code par SMS…) et permet de complexifier, voire de rendre presqu’impossible l’accès à vos comptes et à vos appareils. Nous vous recommandons d’activer ce paramètre dès qu’il vous est proposé.

Lors d’une cyberattaque, les attaquants tentent souvent d’étendre leur intrusion aux autres postes de travail et aux serveurs pour prendre entièrement le contrôle de votre système d’information et donc accéder à vos données d’entreprises.

Pour vous protéger contre les attaques provenant d’internet et limiter leurs déplacements latéraux, nous vous recommandons d’installer un pare-feu sur chacun de vos postes de travail et d’homogénéiser les configurations et la politique de filtrage des flux.

L’ANSSI rappelle qu’une politique de filtrage minimale :

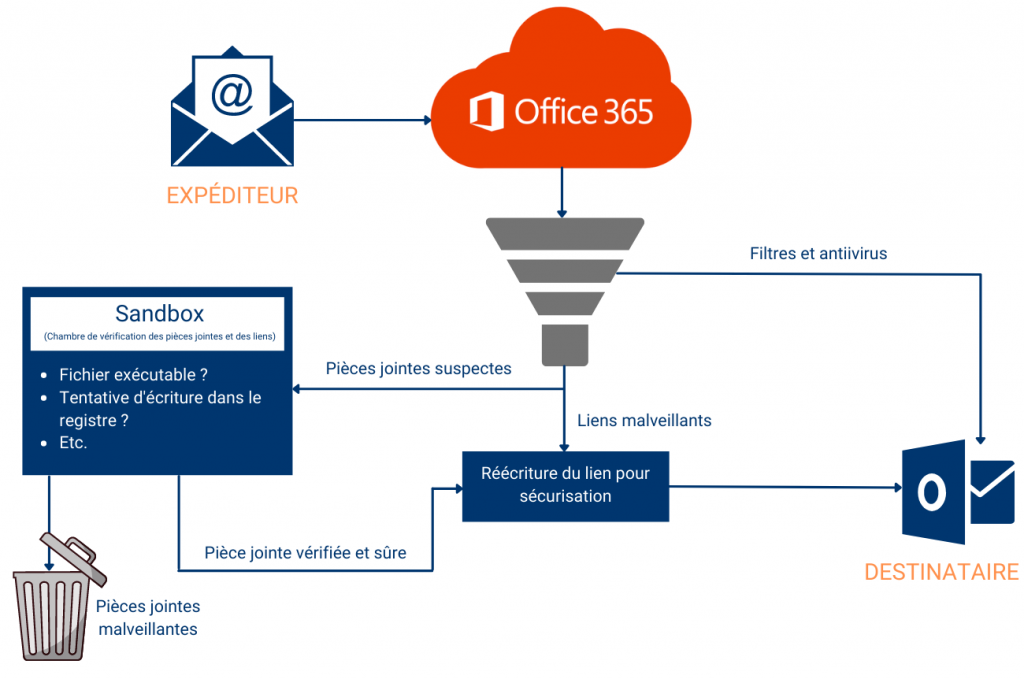

La messagerie est un l’un des principaux vecteurs d’infection du poste de travail, qu’il s’agisse de l’ouverture d’une pièce-jointe contenant un virus ou d’un clic malencontreux sur un lien redirigeant vers un site malveillant (phishing ou hameçonnage).

L’ANSSI vous propose quelques réflexes simples pour vous prémunir d’une tentative d’hameçonnage :

En cas de doute, n’hésitez pas à vérifier l’authenticité du message via un autre canal (téléphone, SMS…) auprès de l’émetteur du message.

Microsoft Defender pour Office 365 est un service basé sur le Cloud qui protège votre entreprise contre les menaces avancées pour les outils de messagerie et de collaboration : phishing, compromission de messagerie, attaques de ransomware…Si aucune activité suspecte n’est détectée, le message est diffusé à l’utilisateur. Dans le cas contraire, le message est supprimé.

De très nombreuses attaques informatiques sont causées par une navigation effectuée depuis un compte administrateur. Veillez à attribuer des comptes utilisateurs à vos collaborateurs ne disposant pas de privilèges élevés pour limiter l’installation de logiciels malveillants.

Les comptes administrateurs doivent être utilisés uniquement pour configurer des équipements ou installer des logiciels. Ils doivent être tenus à jour régulièrement : lorsqu’un collaborateur quitte l’entreprise, vous devez faire l’inventaire de ses accès et tous les révoquer pour que lui-même ou un tiers ne puisse plus en faire usage.

Privileged Identity Management (PIM) est un service dans Azure Active Directory (Azure AD) qui vous permet de gérer, de contrôler et de superviser l’accès aux ressources importantes de votre entreprise. Ces ressources incluent des ressources dans Azure AD et Azure ainsi que d’autres services dans le Cloud comme Microsoft 365 ou Microsoft Intune.

L’utilisation d’ordinateurs portables, de tablettes et/ou de smartphones, facilite vos déplacements professionnels ainsi que le transport et l’échange des données. Cependant, la pratique du télétravail dans les lieux publics ou dans les transports en commun expose votre entreprise à des menaces en manière de sécurité :

L’ANSSI vous rappelles quelques bons réflexes à adopter : équiper vos appareils de filtres à écrans de confidentialité, ne pas laisser vos appareils sans surveillance, éviter les réseaux wifi publics…

Nous vous recommandons également de sauvegarder régulièrement vos données pour être en mesure de les restaurer en cas de perte ou de vol de vos équipements.

Contactez-nous pour échanger sur la solution la plus adaptée à vos problématiques métiers.

Même si vous n’avez pas de compétences particulières en informatique ni beaucoup de temps à y consacrer, vous pouvez prendre connaissances des alertes sur les menaces en cours mais aussi des bonnes pratiques de la sécurité informatiques en suivant les actualités publiées sur des sites spécialisés comme Cybermalveillance.gouv.fr.

Nous ajoutons régulièrement des contenus orientés sur la cybersécurité sur notre blog que nous relayons sur notre compte LinkedIn. N’hésitez pas à nous suivre pour ne rien manquer de notre actualité.

Pour aller plus loin, si vous possédez des licences Microsoft 365 E5 ou Microsoft Defender pour Office 365 Plan 2, vous pouvez utiliser la fonctionnalité de simulation d’attaque dans le portail Microsoft 365 Defender pour exécuter des scénarios d’attaque réalistes dans votre entreprise. Ces attaques simulées peuvent vous aider à identifier les utilisateurs vulnérables avant qu’une attaque réelle se produise.

L’offre commerciale en matière de Cloud est assez importante aujourd’hui. On y retrouve de nombreuses solutions techniques de type SaaS, IaaS ou PaaS qui proposent des fonctionnalités et des niveaux de sécurité différents :

Cet article présente, en 10 questions, des mesures accessibles pour une protection globale de votre entreprise. Certaines recommandations relèvent des bonnes pratiques, d’autres requièrent un investissement plus important.

Nous vous accompagnons pour choisir les solutions Cloud les plus adaptées à vos problématiques métiers mais aussi pour comprendre leurs impacts sur votre système d’information et à plus grande échelle, sur le fonctionnement de votre entreprise.

Comment protéger vos données mails ? Plusieurs techniques existent pour sécuriser votre messagerie d’entreprise Exchange. Openhost en propose plusieurs et peut également vous aider à les mettre en place quand cela implique une mission au sein de la structure (postes de travail des utilisateurs/Outlook) : Solution de chiffrement emails pour sécuriser votre messagerie Qu’est ce […]

Lire la suite

En réponse aux préoccupations soulevées par la Commission européenne, Microsoft annonce qu'à partir du 1er octobre 2023, les licences Office 365 E1, Office 365 E3, Office 365 E5, Microsoft 365 E3 et Microsoft 365 E5 incluant Teams ne seront plus disponibles pour les nouveaux abonnements. Ces changements n'auront pas d'impact sur les abonnements que vous avez déjà souscrit.

Lire la suite

Teams Phone with Calling Plan est un système téléphonique basé sur le cloud qui permet aux utilisateurs de passer, recevoir et transférer des appels vers et depuis des téléphones fixes et mobiles sur le réseau téléphonique public commuté (RTPC) dans Microsoft Teams. Teams Phone with Calling Plan comprend un système téléphonique et un plan d'appel national [...]

Lire la suite