Les logiciels gratuits sont souvent perçus comme une offre très alléchante mais ils n’offrent pas toujours le niveau de sécurité, le professionnalisme ou les outils dont vous avez besoin.

Votre entreprise mérite des solutions professionnelles et sécurisées, ainsi qu’un partenaire de confiance pour en favoriser l’intégration optimale auprès de vos collaborateurs.

Explorez ces cinq situations (trop) familières pour savoir si vous disposez de la solution la plus adaptée à votre activité.

➡️Vous devez vous assurer que la solution que vous utilisez ne peut pas nuire à la collaboration de vos équipes.

Si vos collaborateurs travaillent dans des lieux différents (au bureau, à la maison, en déplacement), des fuseaux horaires différents, ou avec des appareils différents (PC, smartphone, tablette), vous avez besoin d’une solution vous permettant de partager vos informations et vos données à la fois de manière simple et sécurisée.

Le choix d’un outil capable de gérer des calendriers, de partager des fichiers et d’organiser des réunions en ligne vous permettra d’envoyer, de recevoir et de stocker vos données en toute confidentialité.

Avec Microsoft Teams, vous êtes vu et entendu où que vous soyez. Pour effectuer une tâche, vous n’avez plus besoin de jongler entre plusieurs applications (calendrier, Word, OneDrive…) et plusieurs appareils (PC, smartphone, tablette). Tous vos logiciels préférés se retrouvent désormais en un seul et même endroit.

➡️Vous devez utiliser une messagerie professionnelle à laquelle vous pouvez accéder où que vous soyez, tout en sachant que vos données sont protégées.

Lorsque vous envoyez des e-mails professionnels à partir d’un domaine avec une extension générique (@gmail.com, @live.fr, @hotmail.fr, @free.fr), vos prospects et clients peuvent penser que vous manquez de professionnalisme et cela risque d’avoir un impact sur votre capacité à développer votre entreprise. De plus, le niveau de confiance accordé à un email provenant de ce type de domaine est plus faible qu’avec le nom de domaine de l’entreprise.

Tips💡: un nom de domaine ne coute que 10 à 15€ par an…c’est le moment de sauter le pas.

Vous devez utiliser une solution de messagerie vous permettant de personnaliser votre domaine en fonction de votre marque mais aussi capable de protéger votre entreprise contre les cyberattaques.

Exchange Online vous permet de synchroniser la réception et l’envoi de vos emails sur plusieurs appareils (smartphone, pc, tablette) mais aussi de vos contacts, de vos rendez-vous et de vos tâches. Vous bénéficiez de fonctionnalités de sécurité avancées (filtrage anti-programme malveillant, anti-courrier indésirable, protection contre la perte de données…).

➡️ Vous devez investir dans une solution de sécurité fiable pour protéger les données sensibles de votre entreprise mais aussi celles de vos clients.

Le nombre de cyberattaques a explosé en 2021, entraînant la fuite de plusieurs millions de données personnelles :

Les logiciels antivirus gratuits vous fournissent généralement une protection limitée. Ils ne peuvent pas protéger vos appareils et vos données de chaque attaque, tout simplement parce que les menaces évoluent autant qu’elles se créent.

Microsoft Defender vous offre une protection complète en temps réel contre les virus, les logiciels espions et les logiciels malveillants (dans les applications, la messagerie, le Web et le Cloud). Vous bénéficiez d’une assistance personnalisée de nos équipes avant, pendant et après la mise en place de la solution dans votre entreprise.

➡️ Vous devez veiller à la sécurité des données de votre entreprise lorsque vos collaborateurs utilisent des appareils personnels pour travailler.

De nombreuses entreprises permettent à leurs collaborateurs d’utiliser leurs équipements personnels pour travailler (PC, smartphone, tablette), quel que soit l’endroit où ils se trouvent. Mais cela met également en danger vos données professionnelles et vos données clients.

Tips💡: Le BYOD (Bring Your Own Device) et le terme générique souvent utilisé dans le jargon pour évoquer la situation où le collaborateur « apporte son propre équipement » pour accéder aux données de l’entreprise.

Vous devez choisir une solution vous permettant de gérer facilement les stratégies de données sur les appareils appartenant à votre entreprise ou à vos collaborateurs, pour faciliter la protection de vos données sans créer un véritable casse-tête dans la gestion de votre parc informatique.

Intune est un service basé sur le Cloud qui se concentre sur la gestion des périphériques mobiles (MDM) et la gestion des applications mobiles (MAM). Il protège les données de votre entreprise en contrôlant la manière dont vos utilisateurs y accèdent et les partagent et vous assure que les appareils mobiles (PC portable, tablette, smartphone) et les applications sont conformes à vos exigences de sécurité.

Remarque : Cela suppose donc que vous preniez le temps de définir des règles de sécurité au sein de votre entreprise en vous demandant qui a le droit de faire quoi, avec quel équipement, à quelle moment de la journée et avec quelle connexion réseau ?

➡️Vous devez vous assurer que les logiciels que vous utilisez génèrent des fichiers aux format compatibles avec les outils de vos destinataires.

Beaucoup de logiciels gratuits utilisent des formats propriétaires pour les documents et les feuilles de calcul. Concrètement, pour l’utilisateur, cela signifie qu’il est obligé d’avoir le logiciel adéquat pour ouvrir le fichier.

En utilisant un format propriétaire, vous prenez le risque que vos destinataires ne puissent pas ouvrir le fichier et donc, qu’ils soient contraints d’utiliser des convertisseurs et des solutions détournées pour accéder à vos documents. Pire encore, vous pouvez contribuer, sans vous en rendre compte, à la diffusion de certains virus informatiques.

Microsoft 365 réunit les meilleurs outils pour vous aider à communiquer et collaborer avec d’autres personnes en toute sécurité. Vous créez et partagez plus rapidement, plus facilement et où que vous soyez.

Prenez la bonne décision pour votre entreprise ! L’utilisation d’un logiciel libre est souvent tentante mais il faut également envisager les avantages d’un investissement dans des solutions approuvées et sécurisées.

Nos équipes sont disponibles pour vous faire une visite guidée de l’univers Microsoft 365 et vous aider à gagner en flexibilité au sein de votre entreprise.

Nos entreprises étant de plus en plus dépendantes de leur système d’information, la sécurisation des outils informatiques est une démarche incontournable en 2022.

Il est donc nécessaire que les membres du comité de direction, accompagnés par leur DSI anticipent leur potentielle incapacité d’exploiter leur système d’information de façon optimale en cas de sinistre.

Ce guide est destiné aux entreprises souhaitant démarrer leur réflexion sur les tenants et aboutissants de la mise en place d’un plan de continuité informatique.

Avant de commencer, précisons quelques termes clés :

Nos entreprises sont (trop) fréquemment confrontées à des risques (internes ou externes) pouvant affecter leur bon fonctionnement :

Dans ces conditions, nous n’avons d’autres choix que de mettre en place une organisation permettant de faire face à ces situations imprévues et de limiter leurs impacts sur le fonctionnement de nos entreprises (indisponibilité des outils, des données, dégradation de matériels, vol, fuite et perte de données, détérioration de l’image de marque…).

Le Plan de Continuité d’Activité (PCA) répond à cet objectif d’anticipation. Il fait partie intégrante de la politique de prévention des risques de l’entreprise et permet de garantir la continuité de nos activités en cas de sinistre.

Il est important de noter que la mise en place d’un PCA, ne serait-ce qu’embryonnaire, n’est pas de la seule responsabilité de la Direction des Services Informatiques (DSI). En effet, la DSI propose une analyse des menaces potentielles, évalue les risques encourus et définit les mesures à mettre en place pour en réduire l’impact.

N’hésitez pas à nous contacter si vous souhaitez réaliser une étude de risque préliminaire sur vos données présentes sur Office 365 mais aussi sur vos serveurs.

Le PCA désigne “l’ensemble des mesures visant à assurer, selon divers scénarios de crise, y compris face à des chocs extrêmes, le maintien, le cas échéant de façon temporaire selon un mode dégradé, des prestations de services essentielles de l’entreprise puis la reprise planifiée des activités.”*

Ce qu’il faut en retenir : un PCA regroupe l’ensemble des mesures visant à assurer la continuité des activités de votre entreprise en cas de sinistre.

Un PCA formalisé et maîtrisé permet à votre entreprise de garantir un niveau minimum de services à vos utilisateurs et à vos clients, de respecter vos engagements contractuels, vos obligations réglementaires, et enfin de pérenniser vos revenus. Il planifie et déroule les actions devant être menées dans une logique de continuité, en cas d‘interruption d’activité liée à une situation de crise.

Le PCA a pour objectif de mettre en place un dispositif pour :

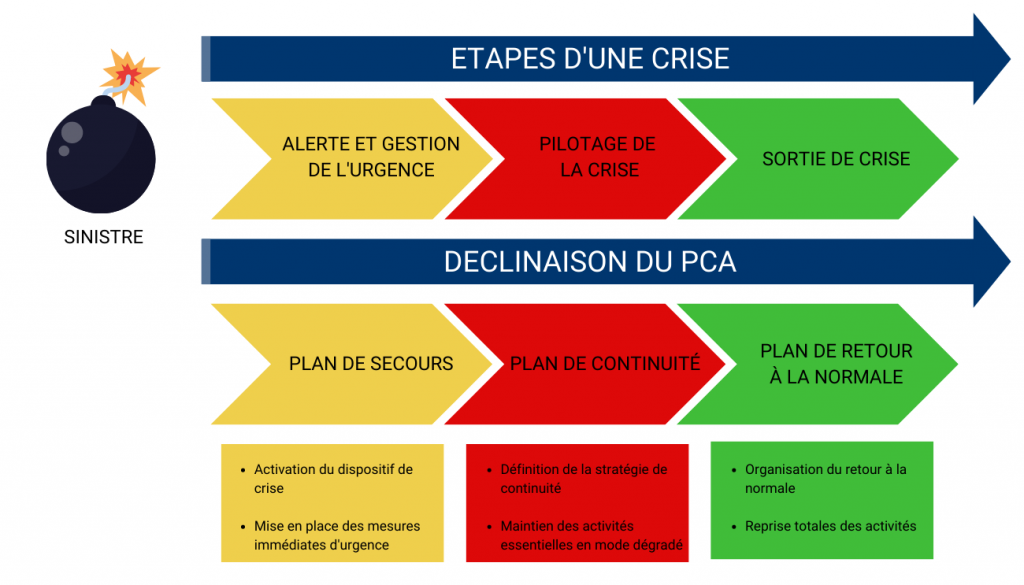

Le PCA est composé de trois parties, chacune correspondant à une étape précise du déroulement d’une crise. La gestion d’une crise s’inscrit dans une temporalité bien définie.

Dans le cadre du PCA, il est nécessaire d’assurer l’accès aux ressources informatiques critiques en cas de crise, de sinistre ou de défaillance majeure.

Le plan de continuité informatique (PCI) est l’un des éléments essentiels constituant la politique de sécurité du système d’information, abordée dans les normes ISO 22301, ISO 27001-27002, et détaillé dans la norme ISO 24762. Il couvre la restauration des accès aux ressources informatiques critiques et la connexion des collaborateurs à ces ressources dans le cadre d’un site de repli (bureaux, agence…) ou en télétravail

La mise en place du PCI nécessite une parfaite connaissance de l’environnement informatique de votre entreprise et l’identification de tous les systèmes utilisés pour chaque métier.

Le recensement précédemment réalisé des ressources critiques par activité et par site constitue le fondement de ce plan pour la mise en place du secours des systèmes, des applications et des données informatiques critiques.

Nos équipes vous accompagnent dans le recensement de vos ressources critiques par activité et par site.

Le but d’un tel plan est de contribuer à redémarrer l’activité du système d’information (SI) le plus rapidement possible et de minimiser la perte de données.

Le schéma ci-dessous illustre les principales étapes du process.

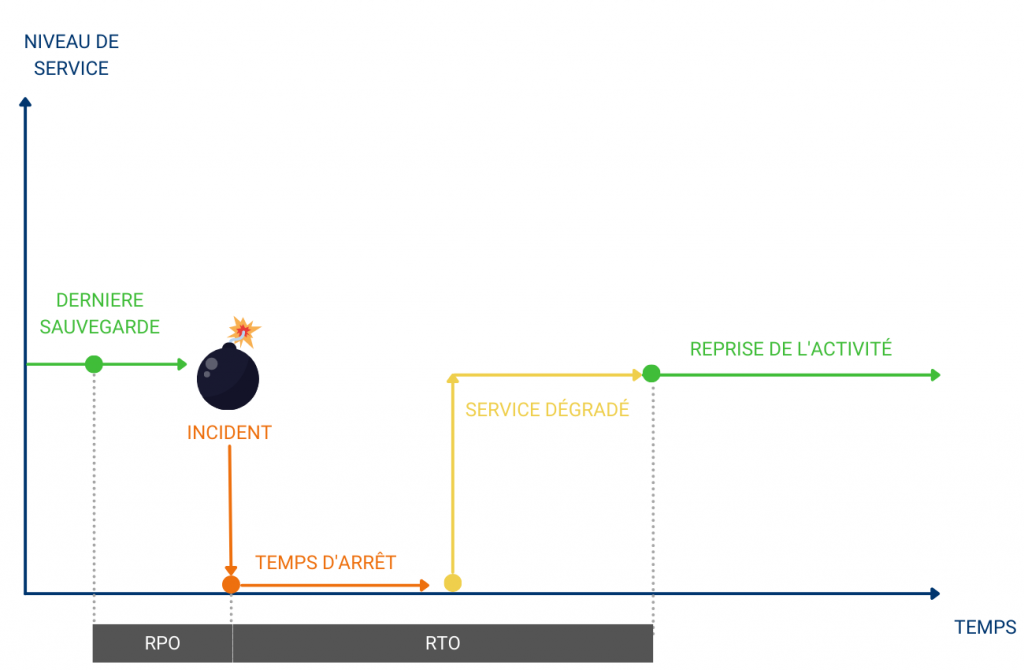

C’est à ce stade que le comité de direction doit évaluer ce que l’entreprise peut supporter comme dégradation d’activité sans pour autant se mettre en péril. En fonction de son métier elle pourra ou non accepter de perdre définitivement certaines données créées ou modifiées, 1 seconde, 1 minute ou 1 heure avant le sinistre (RPO = durée maximum d’enregistrement des données qu’il est accessible de perdre lors d’un sinistre). C’est bien au CODIR de fixer cette valeur pour que le DSI puisse définir les mesures et le budget financier de la mise en place du PCI. Il en est de même sur le temps d’indisponibilité des outils informatiques (RTO = durée maximale d’interruption admissible de vos services à la suite d’un sinistre). À contrario d’autres entreprises pourraient éventuellement accepter de perdre quelques données mais sont tributaires d’une haute disponibilité des outils informatiques.

Un Plan de Continuité Informatique nécessite la réalisation de tests réguliers pour garantir la qualité et l’efficacité de la procédure mise en place d’un point de vue technique et d’un point de vue métier. Une attention particulière doit également être portée à la maintenance de l’ensemble des moyens techniques informatique identifiés comme système de secours.

Exemple : La mise en place d’un stock de secours d’ordinateurs portables peut permettre de répondre rapidement à un incendie (dans la mesure où ces derniers ne sont pas stockés dans le bâtiment qui brûle ☺️). Mais si ces ordinateurs n’ont pas été allumés depuis plus de 12 mois il n’est pas exclu que leur mise à disposition effective aux utilisateurs soit ralentie par une importante quantité de mise à jour de sécurité, voire de progiciels déjà installés devenus entre temps incompatibles.

Openhost vous accompagne dans la mise en place d’un Plan de Continuité Informatique grâce à différentes solutions de secours.

Les produits mentionnés ci-dessus proposent des architectures de serveurs très hautement disponible en apportant des solutions face à l’indisponibilité des serveurs ou lors d’une indisponibilité d’un site.

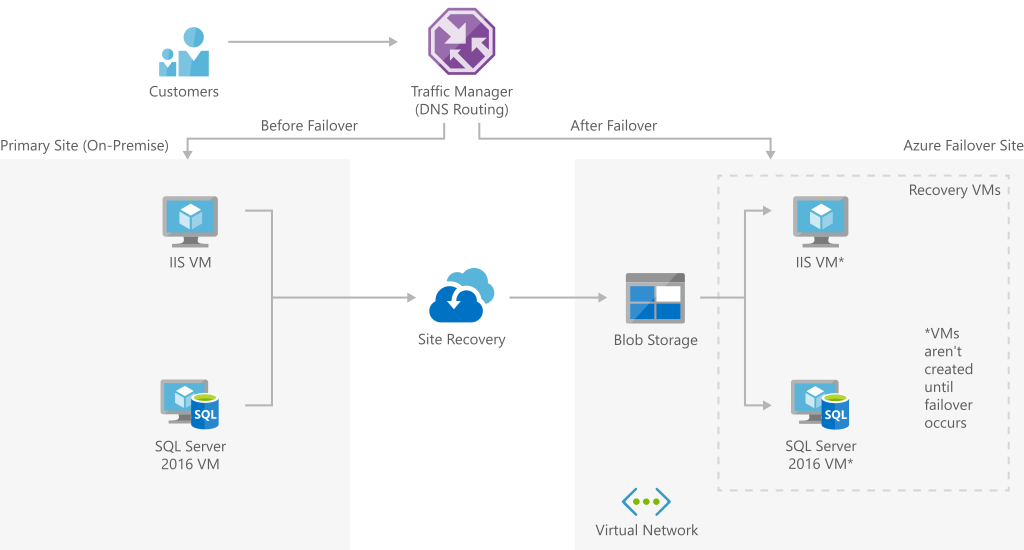

Azure Site Recovery

ASR réplique en temps réel les machines virtuelles Hyper-V, VMware et les serveurs physiques vers Azure.

Azure Backup

Azure Backup est l’offre de sauvegarde de Microsoft. Elle peut être utilisée pour sauvegarder des machines virtuelles sur Azure, ainsi qu’en datacenter Hyper-V ou VMware;

Les sauvegardes sur Azure sont immutables et apportent une résilience face aux attaques de type ransomware (rançongiciels).

Azure Traffic Manager

Azure Traffic Manager (ATM) est un système de répartition de charge basé sur la résolution DNS. ATM améliore la disponibilité des infrastructures et services multi-sites en retirant les services indisponibles des réponses aux requêtes DNS retournées aux clients qui accèdent à un service. Le basculement vers l’infrastructure de secours en est donc simplifié.

Azure Archive Storage

Azure Storage peut être utilisé pour archiver des données à long terme ou héberger des copies des données de produits de sauvegarde comme Veeam Backup & Replication, Commvault ou Veritas.

Il n’y a pas que les données sur les serveurs qui comptent !

Les données des collaborateurs dans leur travail de tous les jours font partie intégrante des données de l’entreprise. Face aux défaillances matérielles ou vols d’ordinateurs, OneDrive et SharePoint online apportent une solution complète de gestion des fichiers des salariés de l’entreprise (et l’occasion de se débarrasser de vos derniers serveurs de fichiers).

La suite Microsoft 365 possède des fonctions d’archivage des éléments supprimés et de versionning qui fournissent une assistance et une protection de base aux utilisateurs en cas de suppression accidentelle ou volontaire des données.

SharePoint vous permet de stocker jusqu’à 25 To de données par site. Microsoft sauvegarde automatiquement votre collection de sites toutes les 12 heures dans le cadre de son propre PCA.

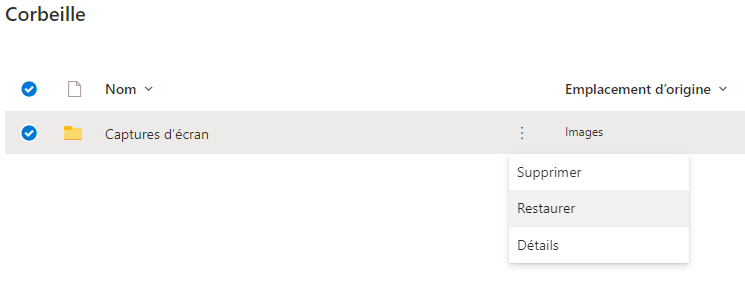

Lorsque vous supprimez un site, SharePoint le conserve dans la corbeille pendant 93 jours avant sa suppression définitive. Cela concerne tout le contenu, autrement dit, toutes les données du site (fichiers, dossiers, bibliothèques de documents..).

Si la corbeille est vidée ou l’élément supprimé, celui-ci va dans la corbeille de la collection de site jusqu’à la fin des 93 jours.

Comme SharePoint, OneDrive possède une fonction de versionning des fichiers qui stocke les fichiers supprimés, les versions de fichiers et les documents de vos applications Office comme Word, Excel, PowerPoint, etc. dans la corbeille et permet de les restaurer pendant la durée de la période de rétention (93 jours).

En tant que Microsoft Cloud Partner, Openhost vous propose tout un ensemble de solutions et services pour répondre à vos besoins métiers. Mais la complexité du déploiement et les multiples évolutions possibles de cet environnement peuvent freiner certaines entreprises dans la mise en place de leur propre projet de migration.

C’est pourquoi Openhost vous propose MyOffice365, un service complet pour vous accompagner dans le déploiement, la gestion au quotidien et la supervision de votre environnement Microsoft 365.

* Source : Le Comité de la Réglementation Bancaire et Financière

Les experts du climat s’accordent au niveau mondial pour dire que les individus, les entreprises et les états doivent prendre des mesures urgentes pour réduire leurs émissions de CO2.

La plupart de nos entreprises ont pris des engagements importants en matière de réduction des émissions de carbone au cours de ces deux dernières années. Mais mesurer précisément l’impact environnemental global de nos entreprises peut représenter un véritable défi.

“Les entreprises doivent être à même de rendre compte de leur empreinte environnementale – à leurs parties prenantes notamment – d’optimiser leur empreinte grâce à la compensation carbone ou au recyclage et de remplacer les ressources à forte empreinte carbone par des ressources à plus faible impact.”

Lucas Joppa, Chief Environmental Officer, Microsoft

C’est ici que Microsoft Cloud for Sustainability entre en jeu. Cette nouvelle offre est conçue pour aider les entreprises à accélérer leur transition vers le développement durable.

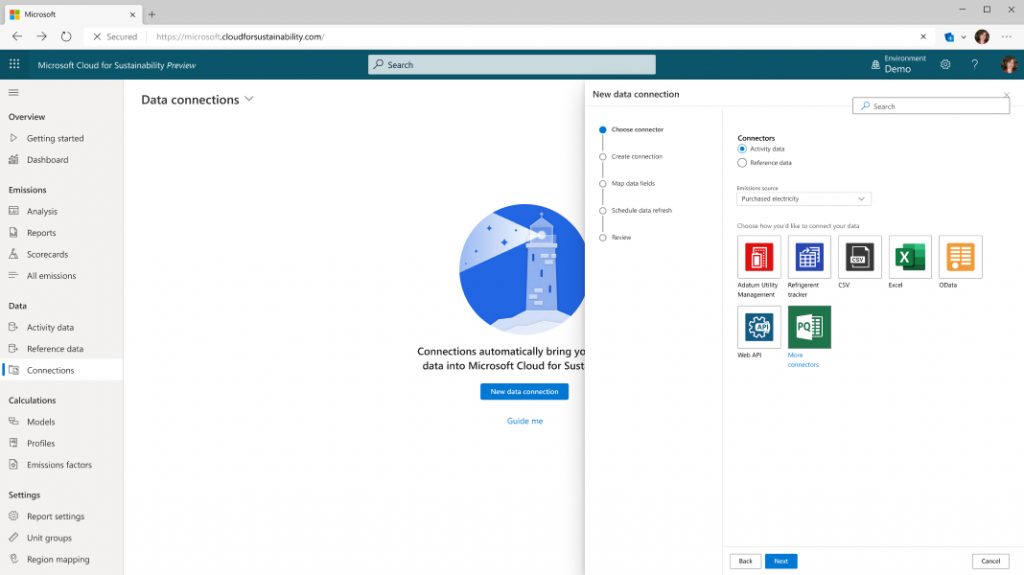

Microsoft Cloud for Sustainability est une solution en mode SaaS qui vous aide à enregistrer, signaler et réduire l’impact environnemental de votre entreprise grâce à un ensemble d’outils automatisés.

Remarque : Si la solution prend principalement en charge la gestion des émissions aujourd’hui, il est prévu de prendre en charge l’eau et les déchets à l’avenir.

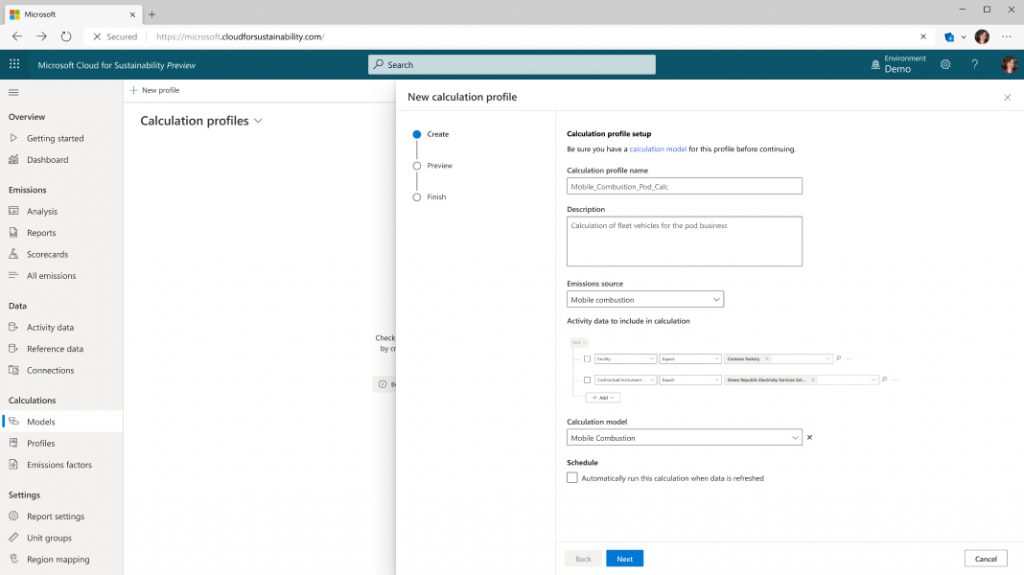

Microsoft Cloud for Sustainability automatise la collecte des données grâce à des connexions en temps réel à vos sources d’émissions de carbone. Il exploite un modèle de données commun entre les différentes sources d’émissions pour accélérer l’intégration des données et la production de rapports.

Vos enregistrements sont personnalisables grâce à un catalogue de connecteurs préconstruits et de fournisseurs de données tels que les solutions d’entreprise, les fournisseurs d’énergie, les outils de voyage, les partenaires commerciaux, les objets connectés (IoT)…

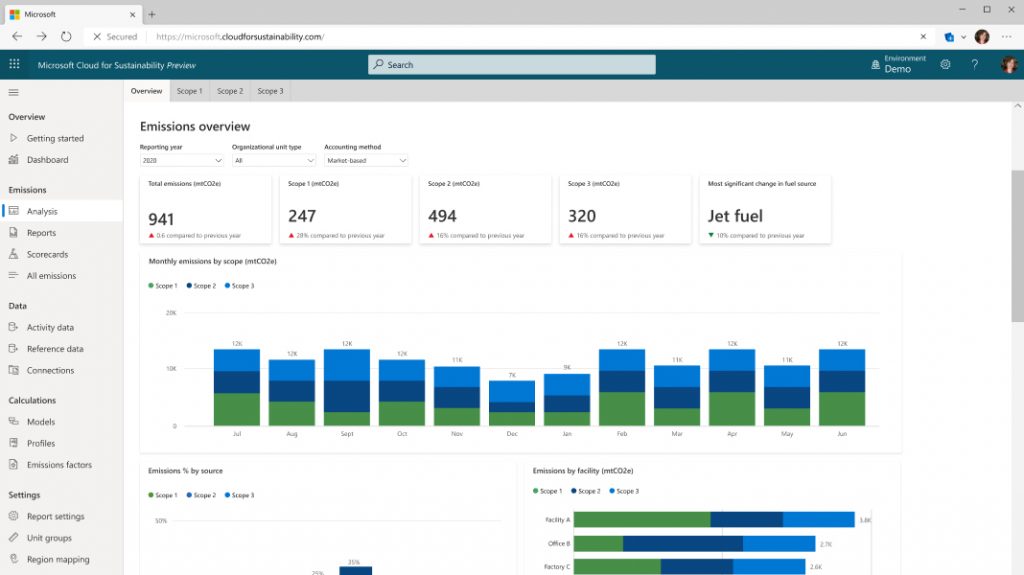

Microsoft Cloud for Sustainability vous permet d’analyser, de visualiser et de rendre compte de votre consommation de ressources, de votre impact environnemental et de vos progrès, à vos parties prenantes, aux organismes de réglementation et au public.

Il fournit des tableaux de bord et des dataviz (visualisations graphiques de vos données) pour vous aider à suivre votre consommation de ressources et mesurer vos performances par rapport à vos objectifs. Il peut facilement exporter vos données pour les rendre publiques.

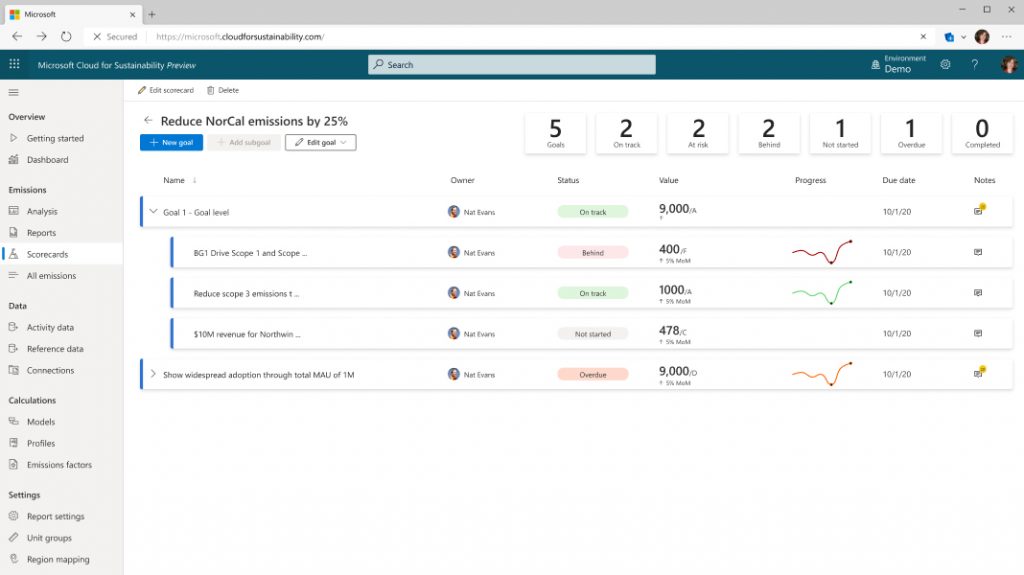

Vous pouvez définir et suivre des objectifs progressifs ou à plus long terme, directement liés à vos données. Les fonctionnalités intégrées vous aident à rester sur la bonne voie pour atteindre vos objectifs.

Le modèle de données unique vous permet de comparer vos progrès avec ceux de vos pairs qui utilisent également Microsoft Cloud for Sustainability. Il permet également d’identifier les lacunes potentielles dans le respect des exigences réglementaires.

Voici quelques exemples de la façon dont vous pouvez utiliser Microsoft Cloud for Sustainability pour atteindre vos objectifs environnementaux :

Ce qu’il faut en retenir ? Microsoft Cloud for Sustainability permet donc à toute organisation d’enregistrer, de déclarer, de réduire ou de substituer ses émissions de CO2 plus facilement et plus efficacement.

Microsoft Cloud for sustainability est désormais disponible dans sa version Public preview.

Lorsque vous souscrivez à un abonnement Microsoft 365, vous souscrivez à un ensemble d’applications en ligne, de logiciels et de services que vous payez mensuellement ou annuellement. Les applications et services auxquels vous avez accès dans le cadre de votre abonnement dépendent des licences que vous avez choisi.

Le licensing de Microsoft pour les entreprises est simple et économique. Les applications et les services inclus dans les licences sont souvent complémentaires entre eux et n’ont pas vocation à être décortiqués ou assemblés différemment.

Il n’y a donc aucune raison de contourner le licensing Microsoft, d’autant plus que cela suppose une gestion technique plus complexe (des moutons à 3 pattes !).

Prenons un exemple concret. Vous êtes une entreprise et vous souhaitez que la suite Office (Word, Excel, Powerpoint…) soit installée directement sur vos équipements (PCs, smartphones, tablettes). Vous êtes convaincus par l’utilisation d’Intune pour gérer et protéger vos équipements et vos données mais vous n’avez pas de connaissances spécifiques en matière de sécurité. Si vous êtes dans cette situation et que vous envisagez de souscrire à une licence Microsoft 365 Business Standard+ une licence autonome Intune vous êtes au bon endroit….pour souscrire à une licence Microsoft 365 Business Premium !

Soit un écart de quelques euros seulement !

Si vous souhaitez néanmoins économiser quelques euros, voyons les fonctionnalités auxquelles vous n’aurez pas accès :

La licence Microsoft 365 Business Premium s’avère donc très avantageuse en termes d’usages et de prix.

* La boîte mail d’archivage fournit un espace de stockage supplémentaire à vos utilisateurs, allant jusqu’à 1,5 To. Les utilisateurs y accèdent de la même manière qu’ils accèdent à leur boîte mail principale. Les utilisateurs peuvent glisser-déposer des messages à partir de fichiers .pst dans l’archive pour faciliter l’accès en ligne. Ils peuvent également déplacer automatiquement des éléments de messagerie de la boîte aux lettres principale vers la boîte aux lettres d’archivage à l’aide de stratégies d’archivage, de manière à réduire la taille et à améliorer les performances de la boîte aux lettres principale. Chaque utilisateur possède 100 Go de stockage dans la boîte mail d’archivage. Lorsque la fonctionnalité d’extension automatique est activée un espace de stockage supplémentaire est automatiquement ajouté lorsque la capacité de stockage de 100 Go est atteinte.

Applications, données, infrastructures…désormais tout ou presque est accessible dans le Cloud. Et pourquoi pas votre solution d’impression ?

Dans cet article, on distingue l’imprimante du périphérique d’impression (appelé “imprimante” à tort dans le langage commun).

En réalité, on appelle “imprimante” le système qui permet de transformer la demande du client en demande machine. C’est l’interface entre les deux.

On appelle “périphérique d’impression” l’équipement physique qui nous sert à sortir les feuilles.

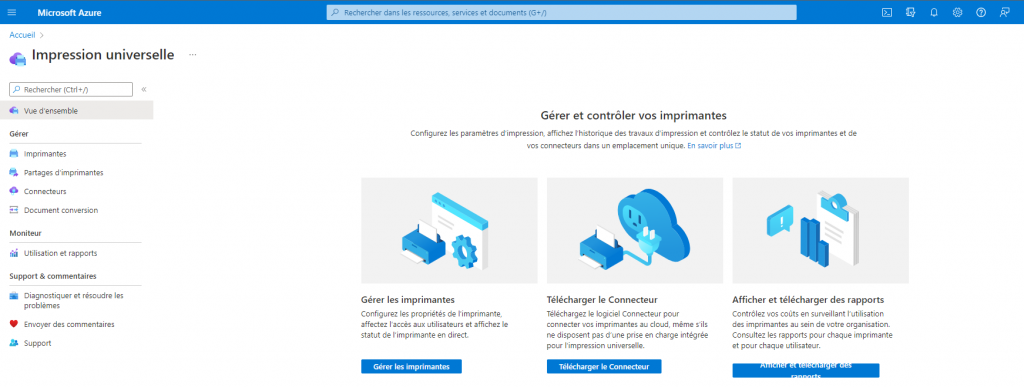

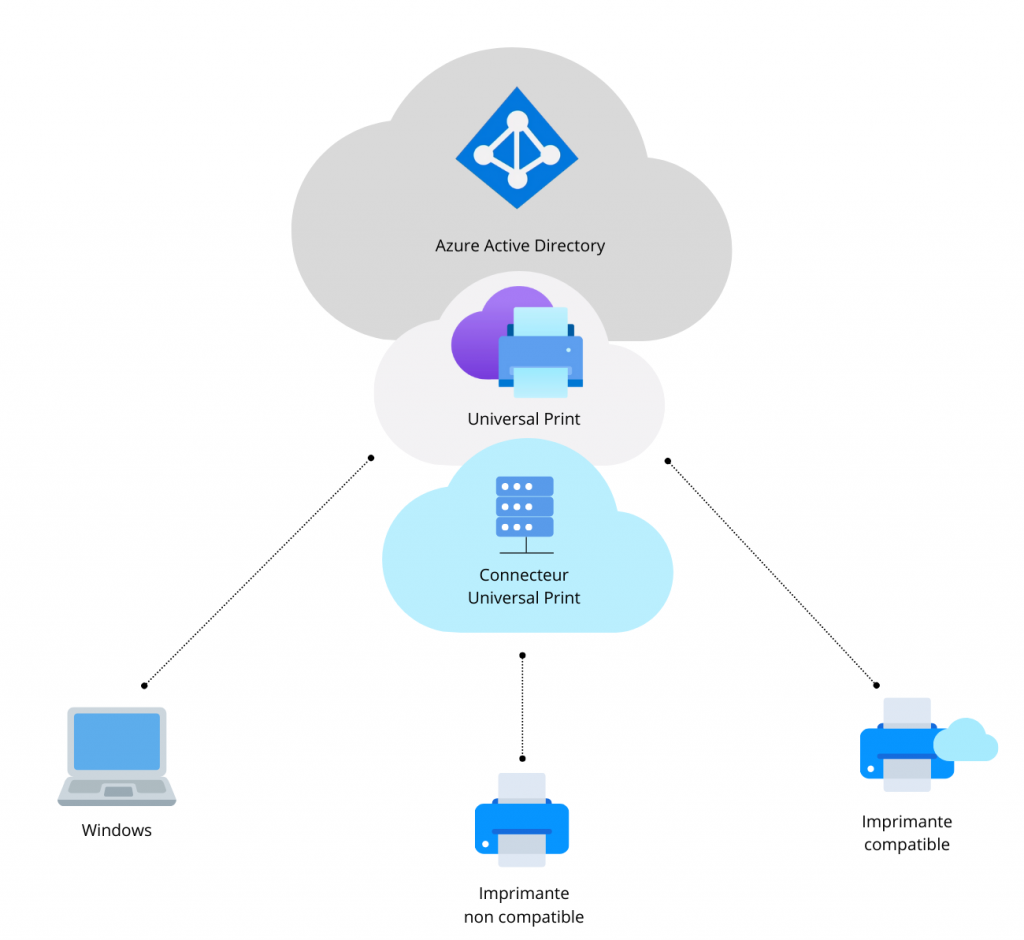

Universal Print est une solution d’impression basée sur le Cloud Microsoft 365 qui vous offre une expérience d’impression simple et sécurisée où que vous soyez tout en réduisant le temps et les efforts consacrés à l’informatique. Avec Universal Print, imprimez vos dossiers en quelques clics sur l’imprimante située au bureau que vous soyez en télétravail chez vous, en déplacement ou dans un lieu public.

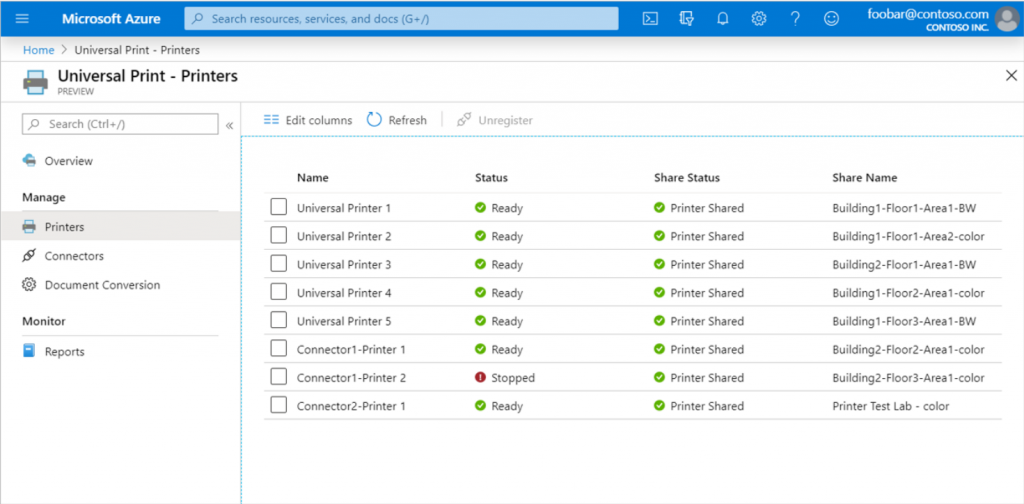

Universal Print est très facile à configurer, vous ajoutez vos imprimantes directement depuis votre portail Azure. Si votre imprimante n’est pas compatible avec Universal Print (fréquent), nos équipes installent un connecteur sur le serveur de votre entreprise, qu’il soit physique ou non. Par exemple, de plus en plus d’entreprises utilisent des machines virtuelles (VM) dans Azure pour héberger leur serveur et donc leur connecteur.

Remarque : on utilise un connecteur par serveur et non par imprimante.

Le nombre d’imprimantes qui peuvent être utilisées avec Universal Print n’est pas limité.

En tant qu’utilisateur, si je possède une licence Universal Print et que je sollicite une imprimante depuis mon PC à travers le connecteur, c’est Azure AD qui détermine mon droit d’accès à Universal Print.

Lorsqu’Universal Print est déployé avec des imprimantes compatibles, plus besoin d’infrastructure locale.

Vous imprimez où que vous soyez, à condition d’être connectés à internet. Vous n’avez plus besoin de passer du temps à installer le pilote de l’imprimante que vous souhaitez utiliser.

La gestion des accès passe par Azure AD et s’appuie sur le Zero Trust (ne jamais faire confiance, toujours vérifier).

Le service étant inclus dans Microsoft 365, toutes vos données d’impression sont chiffrées et sécurisées, conformément à la politique de confidentialité et la stratégie de conformité définie par votre entreprise.

Universal Print est particulièrement adapté aux entreprises qui impriment régulièrement des dossiers et des rapports. Nous comptons parmi nos clients :

Prenons l’exemple d’un cabinet d’avocat. Vous êtes en télétravail et vous travaillez avec l’un de vos collaborateurs présents au bureau. Votre activité suppose des signatures manuscrites. Avec Universal Print, votre interlocuteur récupère les dossiers concernés directement dans l’imprimante du bureau, sans avoir besoin de dépiler sa boite mail et d’imprimer une par une les pièces-jointes.

Cela permet aussi d’éviter l’envoi de pièces-jointes trop volumineuses par email, comme c’est souvent le cas.

Universal Print est inclus dans les licences :

Remarque : Pour les clients qui n’ont pas d’abonnement incluant Universal Print, le service peut faire l’objet d’une licence autonome.

Quels sont les prérequis ?

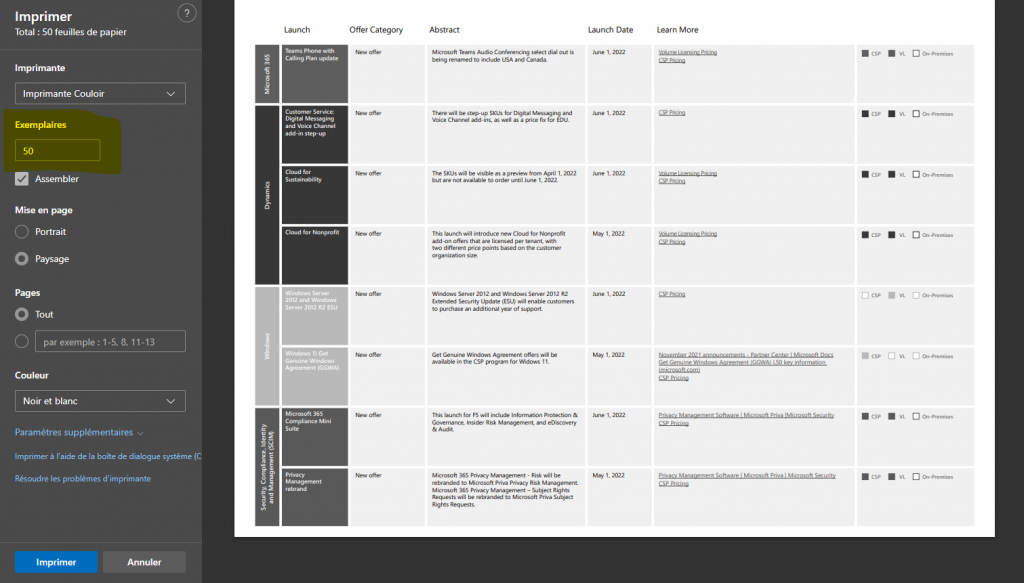

Universal Print est livré avec 5 travaux d’impression par licence et par mois qui sont mis en commun pour tous les utilisateurs.

Prenons l’exemple d’une entreprise avec 10 licences. Vous aurez droit à 50 travaux d’impression par mois disponibles pour tous vos utilisateurs. On peut très bien imaginer que l’un de vos utilisateurs lance 46 tâches d’impression à lui tout seul, voir les 50. Les travaux d’impression non utilisés expirent à la fin de chaque mois.

On entend par travaux d’impression, une tâche, quel que soit le nombre de page ou le nombre de copie imprimées. Les attributs tels que le recto ou le verso, la couleur ou les niveaux de gris n’ont pas d’incidence sur le comptage des travaux d’impression. Par exemple, 50 copies d’un document de 10 pages envoyé à l’imprimante sont comptées comme une seule tâche d’impression.

Une tâche d’impression n’est comptabilisée que lorsqu’elle est terminée. Une tâche est considérée comme terminé lorsqu’elle a été livrée avec succès à une imprimante compatible ou un connecteur Universal Print.

Elle est comptabilisée même si le document imprimé n’est pas récupéré sur le périphérique d’impression physique par l’utilisateur (problème d’encre, de papier, de mémoire, de réseau…). À l’inverse, si une défaillance se produit dans le service Universal Print, le travail n’est pas comptabilisé.

Si vous dépassez le nombre de tâches autorisées (50 dans notre exemple), vous avez la possibilité d’ajouter un Ad-On (module complémentaire). Il en existe 2 types :

Si la pandémie a rythmé notre quotidien, elle a également bouleversé notre rapport au numérique. De nouveaux outils, de nouveaux usages et de nouveaux modes de travail ont été adoptés (parfois difficilement) par nos entreprises.

Toutefois, ces changements de pratiques et d’outils soulèvent de nouveaux défis en matière de gestion et de protection des données. Comment permettre à vos utilisateurs d’accéder en toute sécurité aux données de l’entreprise où qu’ils soient géographiquement (télétravail, déplacement…) et depuis n’importe quel appareil (PC, smartphone, tablette – professionnel ou non) ?

Si vous avez des difficultés à répondre à cette question, alors vous êtes au bon endroit. Vous ne savez pas encore parfaitement comment gérer la sécurité de vos données et par conséquent, vous avez du mal à envisager l’amélioration de la sécurité des périphériques (PC, tablette, smartphone) de vos collaborateurs. La situation se complique si certains d’entre eux utilisent leur propre équipement (Bring Your Own Device).

Dans cet article, nos experts vous montrent comment centraliser la gestion de la sécurité des périphériques et des applications de vos utilisateurs grâce à Microsoft Intune, conformément à vos règles de sécurité.

Intune est un service basé sur le Cloud qui se concentre sur la gestion des périphériques mobiles (MDM) et la gestion des applications mobiles (MAM). Il fait partie de l’offre Enterprise Mobility & Security (EMS) de Microsoft.

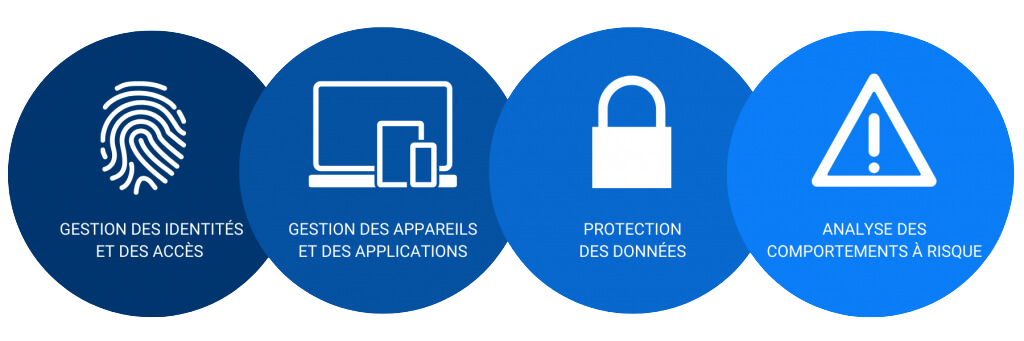

EMS vous permet de protéger votre entreprise à tous les niveaux en offrant une réponse pertinente et adaptée aux nouveaux usages qui se développent comme le télétravail et la mobilité :

Comme vous l’aurez compris, Intune n’est que l’une des briques que vous pouvez mettre en place pour piloter la sécurité de votre entreprise. En fonction des licences, EMS intègre également Azure Active Directory, Azure Information Protection, Microsoft Defender for Cloud Apps, Microsoft Defender for Identity, etc.

Microsoft Intune est inclus dans les licences suivantes :

La plupart des licences qui incluent Microsoft Intune accordent également les droits d’utilisation du service Microsoft Endpoint Configuration Manager (la console de gestion), à condition que l’abonnement reste actif.

Remarques : Vous pouvez également souscrire à des abonnements Microsoft Intune par utilisateur et/ou par terminal, indépendant des licences présentées ci-dessus. Ce type d’abonnement est idéal pour gérer les appareils à usage unique (mode Kiosk) qui ne nécessitent pas de fonctionnalités de gestion et de sécurité basées sur l’utilisateur. Par exemple, si vos utilisateurs ont pour habitude de travailler depuis des ordinateurs en libre accès à la bibliothèque.

Vos données sont inévitablement au cœur de votre activité (dans vos devis, contrats, audits, factures, CRM, ERP…). Pour assurer votre rentabilité et préserver votre image de marque il est essentiel de pouvoir :

Microsoft Intune vous permet de répondre aux différents besoins de votre entreprise, de la simple gestion de périphériques (PC, smartphone, tablette) à la protection des données sensibles sur les appareils mobiles.

Avec Intune, vous gérez vos appareils avec l’approche qui vous convient le mieux. On entend par appareil, les PC, smartphone et tablettes (y compris personnels) utilisés par vos collaborateurs dans le cadre de leurs fonctions.

Vous souhaitez peut-être disposer d’un contrôle total sur les appareils appartenant à votre organisation, notamment sur les paramètres, les fonctionnalités et la sécurité. Dans ce cas, les appareils et leurs utilisateurs s’inscrivent dans Intune. Une fois inscrits, les appareils reçoivent et sont contraints d’appliquer les stratégies que vous avez configurées dans Intune.

Par exemple, vous pouvez définir des critères de mot de passe et de code PIN, créer une connexion VPN, configurer une protection antivirus, et bien plus encore. Il est de plus en plus fréquent de voir des salariés utiliser leurs appareils personnels (pour consulter leurs emails dans les transports par exemple). À juste titre, ils ne souhaiteront peut-être pas que vous ayez un contrôle total sur leur appareil. C’est dans ce contexte qu’Intune est un outil particulièrement adapté. Si vos utilisateurs souhaitent accéder uniquement à leur messagerie ou à Microsoft Teams depuis leur appareil personnel, vous pouvez mettre en place des stratégies de protection des applications qui requièrent l’Authentification Multifacteur (MFA) pour être utilisées.

Lorsque ces appareils sont inscrits dans Intune, en tant qu’administrateur vous pouvez :

Avec Intune, vous protégez les données de votre entreprise au niveau des applications elles-mêmes, y compris les applications personnalisées et les applications du Windows Store. La gestion des applications peut être utilisée sur des appareils appartenant à l’organisation et sur des appareils personnels.

Sur les appareils personnels, Intune permet de garantir que les données de votre organisation restent protégées et peut isoler les informations professionnelles des données personnelles. Vous pouvez également définir des stratégies spécifiques pour contrôler les applications.

Par exemple, vous pouvez empêcher l’envoi d’e-mails à des personnes extérieures à votre organisation ou encore vous assurer que les données de l’entreprise ne puissent pas être copiées entre les applications pros et perso (Outlook vers WhatsApp par exemple).

Lorsque ces applications sont gérées dans Intune, en tant qu’administrateur vous pouvez :

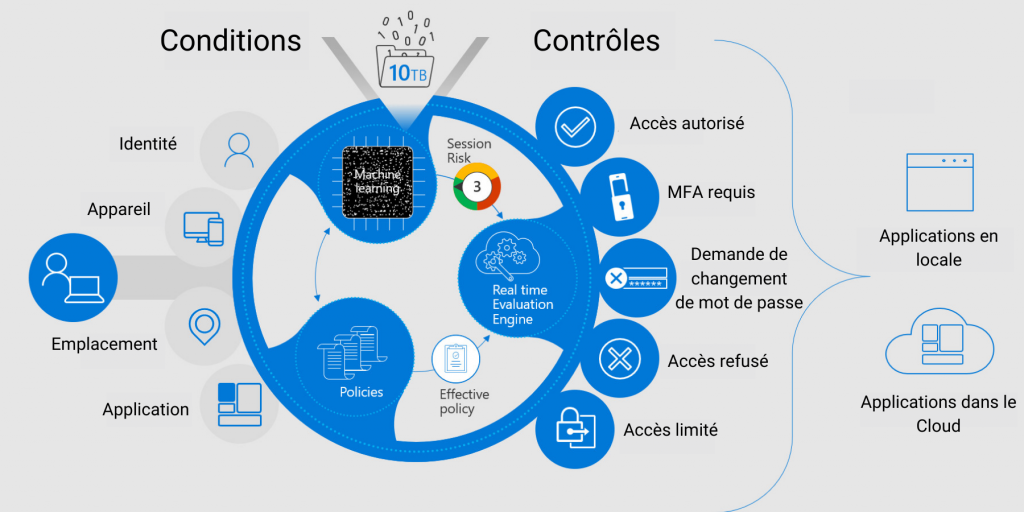

Microsoft Intune permet de sécuriser l’accès à vos données d’entreprise en utilisant l’accès conditionnel. L’accès conditionnel permet aux entreprises de s’assurer que seuls les utilisateurs approuvés et travaillant avec des applications approuvées sur des ordinateurs conformes accèdent aux ressources de l’entreprise. Cette fonctionnalité permet entre autres de contrôler l’accès à la messagerie, aux espaces partagés comme Sharepoint et OneDrive, à Teams mais également à Dynamics 365 (CRM), Visio, Project…

Vous pouvez créer des règles d’accès conditionnel à vos données en vous basant sur :

Par exemple, il est possible de restreindre les accès aux données (ou à certaines de vos données) d’entreprise si un utilisateur se connecte depuis un pays étranger ou un appareil non répertorié dans Intune.

Intune suit en temps réel les interactions entre les appareils, les utilisateurs et les données de l’entreprise pour identifier des comportements suspects. L’évaluation du risque est calculée par des algorithmes de Machine Learning. Cette fonctionnalité fera l’objet d’un article dédié.

Configuration des nouveaux équipements, réinitialisation des périphériques (tablettes, smartphones, PC…), mises à jour des applications…autant de tâches qui s’avèrent chronophages, répétitives et sans réelle valeur ajoutée pour votre administrateur informatique. Elles peuvent également être source d’erreurs ou d’oublis.

Windows Autopilot simplifie la gestion de votre parc informatique en vous évitant d’avoir à configurer ou réinitialiser manuellement les nouveaux appareils avant de les remettre à vos utilisateurs. Les nouveaux périphériques sont préconfigurés et l’environnement de travail (avec toutes les applications et stratégies de votre entreprise) se déploiera automatiquement sans aucune intervention de l’équipe technique (hormis l’enregistrement).

Windows Autopilot simplifie le cycle de vie de vos équipements informatiques du déploiement initial jusqu’à la fin de vie de l’appareil.

Imaginons que vous avez déjà déterminé les menaces auxquelles vous êtes exposées et par conséquent, les règles de sécurité minimales à mettre en place sur les terminaux qui vont accéder à vos données.

Remarque : Si vous ne savez pas par où commencer, nos experts peuvent vous accompagner dans cette première démarche et aller plus loin grâce à une analyse de risque. Contactez-nous pour en savoir plus !

Pour comprendre comment utiliser Intune, prenons un exemple concret. Vous êtes une société A et vous avez identifié les menaces suivantes. On entend par menaces, les éléments pouvant remettre en cause la sécurité et l’intégrité de vos données :

Nous venons de lister plusieurs fonctionnalités de sécurité pouvant être appliquées aux périphériques de vos utilisateurs grâce à Intune. Cette liste est non exhaustive mais vous donne une idée des fonctionnalités d’Intune les plus appréciées de nos clients actuels.

Avec Intune, vous pouvez :

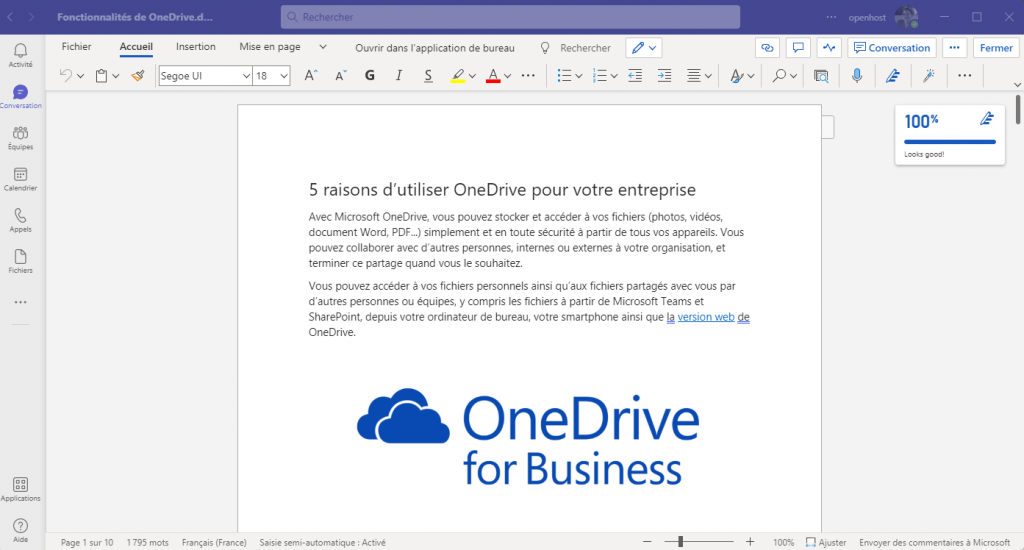

Avec Microsoft OneDrive, vous pouvez stocker et accéder à vos fichiers (photos, vidéos, document Word, PDF…) simplement et en toute sécurité à partir de tous vos appareils. Vous pouvez collaborer avec d’autres personnes, internes ou externes à votre organisation, et terminer ce partage quand vous le souhaitez.

Vous pouvez accéder à vos fichiers personnels ainsi qu’aux fichiers partagés avec vous par d’autres personnes ou équipes, y compris les fichiers à partir de Microsoft Teams et SharePoint, depuis votre ordinateur de bureau, votre smartphone ainsi que la version web de OneDrive.

De plus en plus d’entreprises utilisent OneDrive pour ses fonctionnalités de synchronisation et de partage de fichiers, que vous connaissez probablement déjà. En apprenant à connaitre tous les atouts de cette plateforme, vous pourriez tirer beaucoup plus de votre expérience de travail dans le Cloud.

Découvrez dès maintenant 5 raisons d’utiliser OneDrive pour votre entreprise !

Nous sommes régulièrement amenés à échanger des fichiers par email ce qui peut aboutir à avoir des versions multiples d’un même document. En stockant un fichier sur OneDrive, vous avez la possibilité de l’éditer à plusieurs et de suivre les modifications apportées en temps réel par chaque utilisateur. Il vous suffit de le glisser-déposer sur OneDrive puis de partager le lien. Vous n’avez donc plus besoin d’envoyer des emails contenant des pièces-jointes volumineuses ou d’utiliser de clés USB.

La co-création de documents est disponible dans les applications de bureau Office, les applications mobiles Office et les applications Office pour le web pour vous aider à conserver une seule version de travail de n’importe quel fichier.

OneDrive est la seule solution qui offre des fonctionnalités de co-création sur tous vos appareils, y compris les appareils mobiles, Mac et PC.

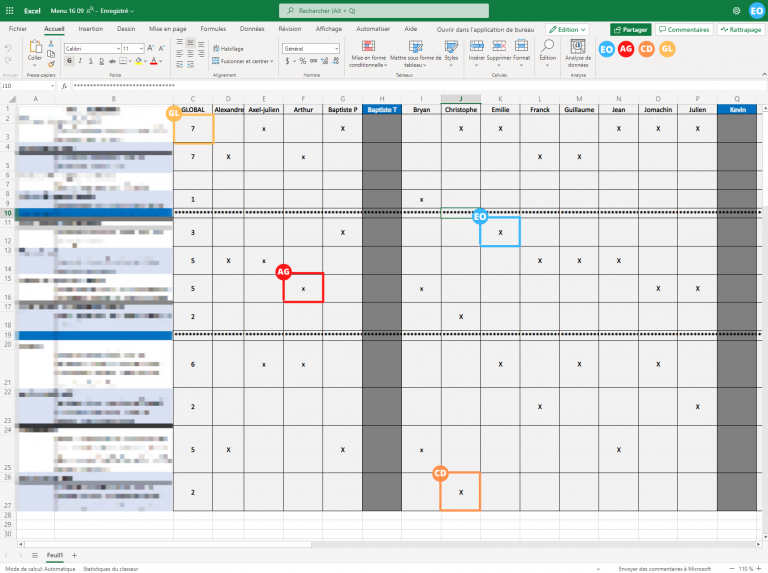

Prenons l’exemple du document Excel ci-dessous. En haut à droite, chaque éditeur est reconnaissable par une couleur. Comme vous l’aurez compris, Alexandre, Christophe, Guillaume, Emilie et Arthur sont en train d’éditer simultanément ce document Excel et voient les modifications apportées en temps réels :

« Quand tout le monde est séparé physiquement par le télétravail, c’est OneDrive qui permet de réunir vos équipes. »

Microsoft

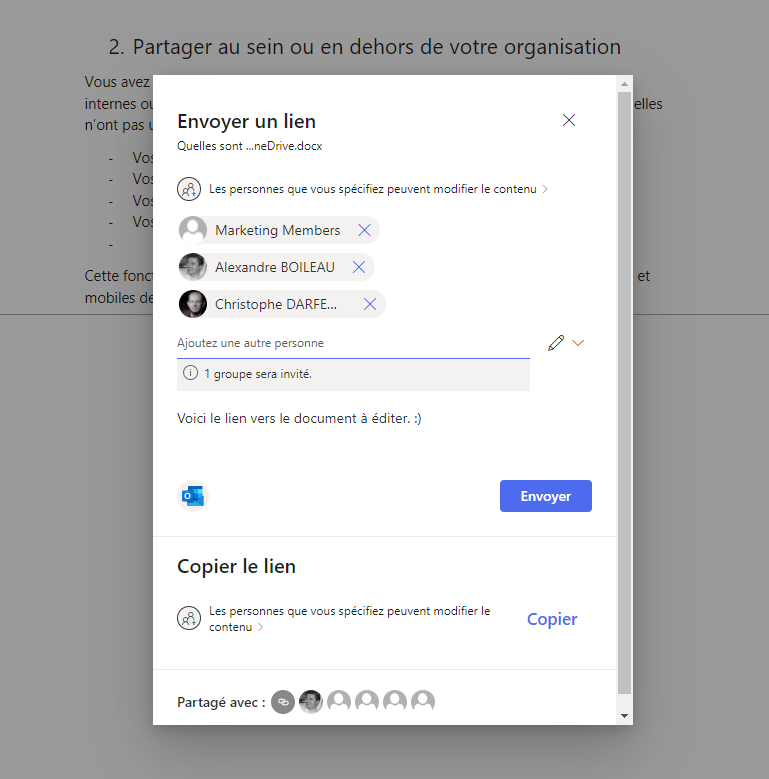

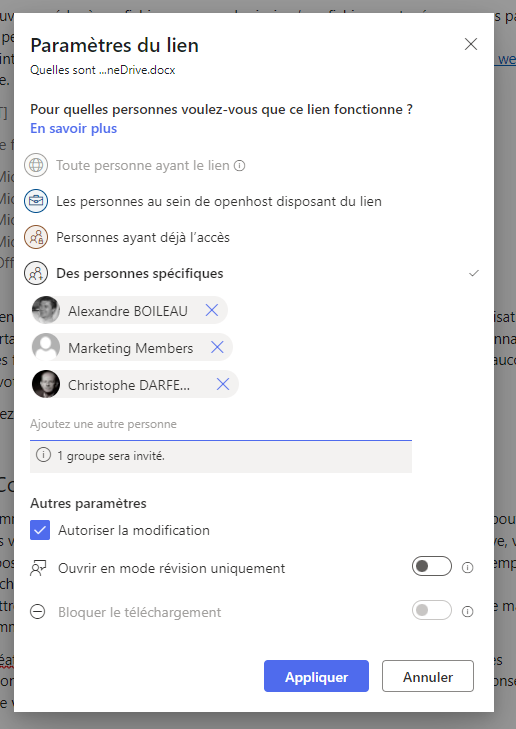

Vous avez la possibilité de partager des fichiers en toute sécurité avec des personnes internes ou externes à votre entreprise à l’aide de leur adresse de messagerie, même si elles n’ont pas un compte Microsoft :

Cette fonctionnalité est disponible dans les versions web, de bureau et mobiles de OneDrive.

Vous avez également la possibilité de copier le lien pour l’envoyer à vos collaborateurs, dans une conversation Teams par exemple. Pour éviter que votre contenu se retrouve entre les mains de personnes malintentionnées, en tant qu’administrateur, vous pouvez désactiver la fonction de partage à “Toute personne ayant le lien”.

Par exemple, Thomas, Directeur commercial, a créé un fichier Excel regroupant l’ensemble des références de plantes commercialisées dans sa pépinière. Il le partage à Anne, sa vendeuse en magasin. Si Marc, une personne malveillante tombe sur ce lien par hasard ou intercepte leur conversation, il ne sera pas autorisé à consulter le document. Le fichier Excel de Thomas restera donc protégé et en lieu sûr. C’est tout l’intérêt de ce paramètre de sécurité.

Protéger vos données, c’est protéger votre activité. Nombreuses sont les entreprises qui sont aujourd’hui victimes de cyberattaques. Il est donc primordial de garantir la protection de vos données et cela passe par l’externalisation de vos fichiers.

OneDrive enregistre vos documents sur des serveurs distants et sécurisés. Avec Office 365, chacun de vos utilisateurs possède un espace de stockage de 1 To sur OneDrive, ce qui équivaut environ 16 smartphones de 64 Go ou 4 ordinateurs portables de 256 Go…Vous avez donc de quoi faire.

Vous pouvez sauvegarder tout ce que vous voulez (vos photos, vidéos, fichier PDF, Powerpoint, Word…) tout en automatisant la sauvegarde, un réel avantage pour éviter la perte de vos dernières modifications, ou pire encore, la perte du fichier entier. Vos documents sont toujours à jour et synchronisés, accessibles depuis n’importe où.

En plus de simplifier le travail à distance pour vos équipes en déplacement ou en télétravail, OneDrive est donc un excellent un moyen de palier aux aléas techniques ou aux vols de matériel. Une petite entreprise par exemple, peut jouer sa survie si son disque dur avec tous ses fichiers clients est perdu ou détruit par mégarde.

Toutes les fonctionnalités de OneDrive Entreprise répondent aux exigences de Microsoft en matière de sécurité. C’est pourquoi tous les fichiers stockés sont initialement privés sauf si vous décidez de les partager.

Chaque compte OneDrive est sécurisé par un login et un mot de passe donc les personnes autorisées n’auront accès qu’aux documents que vous aurez choisi de partager, qu’après s’être authentifié avec leur propre login et mot de passe.

Les mots de passe sont essentiels pour assurer la sécurité des systèmes et des données informatiques. Pourtant, ils ne sont pas infaillibles et les cybercriminels n’ont aucune limite pour tenter de les deviner, de les voler ou encore de les pirater. Aujourd’hui, la principale source de menace et de compromission d’un compte OneDrive est le vol de l’identifiant/mot de passe de son propriétaire.

C’est pour pallier ces menaces que de nouveaux processus de sécurité font leur apparition tels que l’Authentification Multifacteur (MFA). Ils permettent de complexifier, voire de rendre presqu’impossible l’accès à vos comptes et à vos appareils.

Lorsque vous avez supprimé des fichiers ou des dossiers de votre espace OneDrive professionnel, vous avez la possibilité de les restaurer dans la limite de 93 jours (30 jours avec un compte OneDrive personnel) sauf si votre administrateur a modifié ce paramètre.

Microsoft chiffre les fichiers sur son serveur, qu’ils soient au repos ou en transit. Une protection supplémentaire pour vous et votre activité.

Toutes les données envoyées entre votre ordinateur et les serveurs Microsoft sont chiffrées grâce à un chiffrement haute sécurité AES 256. C’est le standard de chiffrement le plus sécurisé à ce jour. La transmission de vos données se fait donc en toute sécurité.

Côté serveur, OneDrive utilise le chiffrement de lecteur BitLocker et le chiffrement de fichier pour sécuriser vos données. Chaque fichier est chiffré avec sa propre clé de chiffrement ; si la taille est supérieure à 64 Ko, le fichier est fractionné en blocs individuels, chacun avec sa propre clé de chiffrement verrouillé dans un répertoire de clés.

Chaque bloc de fichier est ensuite distribué de façon aléatoire entre les conteneurs de stockage Microsoft Azure et une carte de répartition du fichier complet est stockée dans une base de données sécurisée différente. Microsoft rassemble ensuite vos fichiers et les rends lisibles lorsque vous vous connectez à votre compte OneDrive.

Pour que des personnes malveillantes puissent accéder au fichier, elles devront trouver tous les blocs de fichier, les clés de chiffrement et la carte de répartition des blocs…ce qui paraît fortement improbable. Alors, tant que personne d’autre que vous n’a accès à votre mot de passe, vos données sont bien protégées contre les pirates.

OneDrive intègre un module de détection des ransomwares, nouveau fléau pour les PME et TPE. Ce module analyse le comportement des logiciels malveillant et résout les attaques. Si un fichier est suspect, le module vous propose de nettoyer votre ordinateur et si besoin de restaurer vos fichiers sains.

Attention, les fonctionnalités anti-virus de OneDrive ne sont pas destinées à être un système de protection à part entière pour votre entreprise.

Openhost vous aide à définir et à mettre en place la meilleure solution de protection contre les programmes malveillants à tous les niveaux de votre entreprise (serveurs, applications, appareils…). Grâce à Microsoft Defender, appliquez les meilleures pratiques pour sécuriser votre infrastructure.

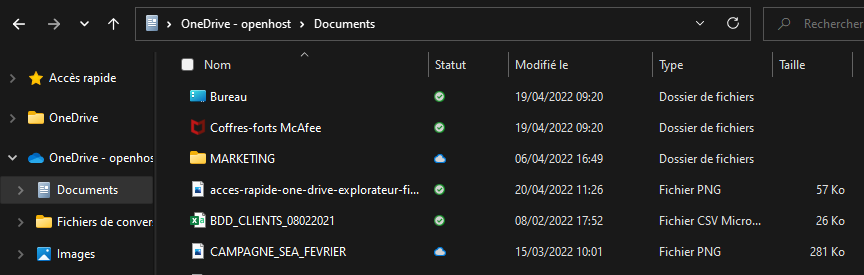

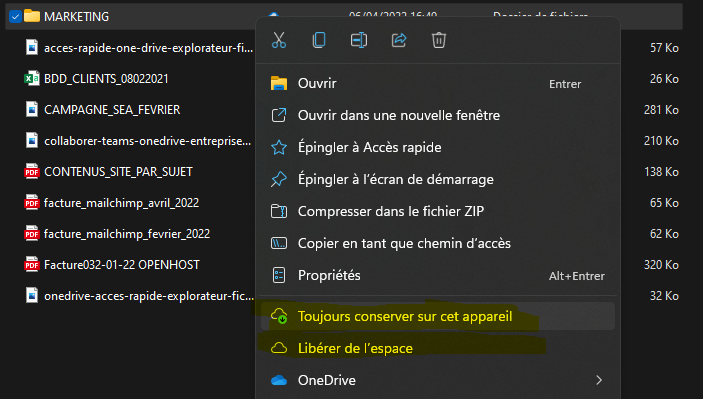

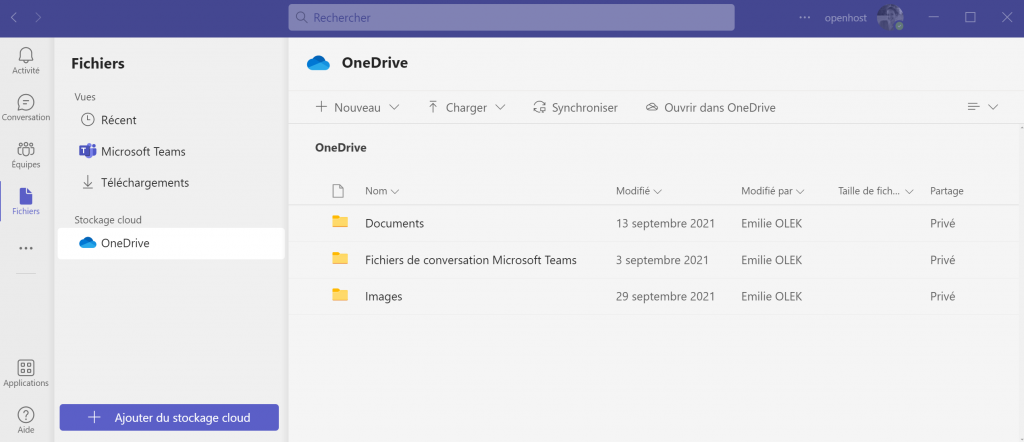

La fonctionnalité “Fichiers à la demande” vous permet d’accéder aux fichiers stockés dans OneDrive à partir de l’explorateur de fichier de votre appareil (PC, smartphone et tablette) sans devoir tous les télécharger et donc utiliser de l’espace de stockage en local. Vous pouvez aussi synchroniser vos bibliothèques de documents SharePoint et Teams, pour avoir accès à tous vos fichiers en un seul clic.

Comme illustré ci-dessous :

Par défaut, les fichiers sont téléchargés uniquement lorsque vous avez besoin d’y accéder. Si vous envisagez d’accéder à un fichier en mode hors connexion, il vous suffit de faire clic droit puis “Toujours conserver sur cet appareil”, comme sur la capture ci-dessous. À l’inverse, si vous souhaitez libérer de l’espace sur votre PC et supprimer la copie d’un fichier téléchargé, faites clic droit puis “Libérer de l’espace”.

Le fichier ne sera pas supprimé de votre espace OneDrive, simplement, il n’occupera plus d’espace sur votre PC.

Voici un exemple de la manière dont vous pouvez utiliser Teams, SharePoint et OneDrive ensemble : Lorsque vous créez une équipe dans Teams, un groupe Office 365 et un espace SharePoint sont créés automatiquement. Vous pouvez donc créer/télécharger un document sur le SharePoint et partager le lien dans Teams. Les membres de votre équipe pourront ouvrir le document et le modifier directement dans Teams.

Si un membre de votre équipe stocke un fichier dans OneDrive, il pourra également être visible dans Teams grâce à l’onglet Fichiers.

Vous travaillez peut-être déjà sur Office 365 et déposez de nombreux documents importants dans le Cloud Microsoft Azure. Il serait légitime de vous demander où sont stockées vos données avec Office 365. Voici comment connaître leur emplacement.

Les abonnements Microsoft 365 vous offrent un environnement complet de fonctionnalités et d’outils collaboratifs, de communication et de sécurité pour votre entreprise répartis en deux grandes familles de produits :

Dans un précédent article, nous vous proposions un comparatif des licences Office 365 E1, E3 et E5. Cette fois-ci, Openhost vous aide à y voir plus clair dans l’offre de Microsoft pour les TPE/PME grâce à un comparatif des abonnements Microsoft 365 Business Basic, Standard et Premium prenant en compte leurs caractéristiques, leurs fonctionnalités mais aussi leur prix.

En fonction des besoins de vos utilisateurs et de votre entreprise, vous saurez donc quel plan abonnement grâce à ce comparatif des abonnements Microsoft 365 Business!

Avec la pandémie, nos clients se sont vues dans l’obligation de revoir leur mode de fonctionnement afin de se conformer au télétravail en toute sécurité. La suite Microsoft 365 Business permet aux entreprises de bénéficier d’une sécurité accrue et de travailler efficacement tant au bureau qu’à la maison.

Grâce aux abonnements Microsoft 365, faites évoluer la façon dont vous travaillez :

Il existe 3 abonnements dans l’offre Microsoft 365 Business pour les TPE/PME (ex- Office 365 Business) :

Les offres Office 365 Business s’adressent principalement aux TPE/PME composées de moins de 300 employés. Au-delà, vous devrez souscrire à des licences Office 365 Entreprise qui comprennent une gamme plus large de fonctionnalités et de services de sécurité et d’administration, nécessaires à une entreprise de cette taille.

Vous avez la possibilité de mixer différentes licences, qu’elles appartiennent à l’offre Office 365 Entreprise ou à l’offre Microsoft Business. Par exemple, vous pouvez souscrire à :

Le choix de vos licences doit donc prendre en compte les besoins de vos groupes de collaborateurs ainsi que le nombre de fonctionnalités souhaité. Par exemple, si vous souhaitez que vos collaborateurs puissent bénéficier de la téléphonie IP intégrée à Teams, alors des licences Office 365 seront nécessaires (E1 ou E3 avec supplément, ou E5).

Microsoft 365 Business Basic est la version 100% online des logiciels collaboratifs Office 365. Avec cette licence, vous ne pouvez pas télécharger les applications Office 365 sur vos appareils (PC/Mac, tablette) mais vous pouvez les utiliser en ligne via un navigateur web (connexion internet requise).

Cette licence comprend les services suivants :

Les licences Microsoft 365 Business Basic conviennent principalement aux employés n’ayant que des besoins ponctuels de collaboration (consultation de documents avec peu d’édition) tels que des techniciens en mobilité régulière par exemple.

Microsoft 365 Business Basic est accessible à partir de 5,60€* HT par utilisateur et par mois.

Les licences Microsoft 365 Business comprennent l’ensemble des fonctionnalités et services inclus dans les licences Microsoft 365 Business Basic ainsi que :

Microsoft 365 Business Standard est accessible à partir de 11,70€* HT par utilisateur et par mois.

La licence Microsoft 365 Business Premium est la plus complète des licences Microsoft 365 Business. Elle allie la productivité d’Office 365 à une gestion avancée de la sécurité et des appareils.

Vous obtiendrez tout ce que qui est inclus dans la version Standard et bénéficierez en plus de différents services supplémentaires :

Elle est disponible à partir de 20,60€* HT par utilisateur et par mois.

Retrouvez dans cette rubrique un tableau récapitulatif des différentes fonctionnalités comprises dans les licences Microsoft 365 Business Basic, Standard et Premium.

Pour vous accompagner sur Office 365, nous avons développé une offre de service nommée « MyOffice365 » qui vous offre un suivi complet de la part de notre équipe technique mais aussi des conseils pour maîtriser vos coûts.

Si vous avez un projet de migration vers Office 365 ou si vous souhaitez obtenir plus d’informations sur les avantages d’Office 365, contactez nous par téléphone au 02 51 83 18 39 ou via notre formulaire de contact.

*avec un engagement annuel

Les licences Office 365 de la gamme Entreprise vous permettent de créer, partager et collaborer en tout lieu, sur tout appareil, avec une suite d’applications et services de productivité basés sur le cloud.

Mais comment choisir entre les licences Office 365 E1, E3 et E5 ? En fonction de la configuration de votre entreprise et des besoins de vos utilisateurs, il peut s’avérer compliqué de déterminer les licences les plus adaptées à vos problématiques métiers.

Openhost vous aide à y voir plus clair dans l’offre de Microsoft pour les entreprises, grâce à un comparatif des licences Office 365 E1, E3 et E5 prenant en compte leurs caractéristiques, leurs fonctionnalités mais aussi leurs prix.

Nos abonnements Office 365 Entreprise s’adressent évidement aux organisation professionnelles avant tout.

Si vous possédez un effectif inférieur à 300 salariés, nous vous recommandons de vous orienter vers le comparatif de nos abonnements Microsoft 365 Business Basic, Standard ou Premium spécialement conçus pour les PME. Il existe en effet une limite technique imposée par Microsoft : un maximum de 300 licences Microsoft 365 Business similaires pour une même entreprise.

Lorsque vous approchez le seuil des 300 utilisateurs, il est donc fortement conseillé de commencer à vous familiariser avec le comparatif des licences Office 365 Enterprise présenté dans cet article.

À noter qu’il est tout de même possible de prendre 300 licences Microsoft 365 Business Basic ainsi que 300 licences Microsoft 365 Business Premium pour une même entreprise puisqu’il s’agit bien de deux types de licences. Les licences Office 365 Entreprise se révèlent cependant plus économiques au final car vous pouvez mixer 3 offres différentes allant de 7,40 € seulement par mois et par utilisateur pour la licence E1 à 39,50 € par mois et par utilisateur pour la licence E3. Vous avez donc la possibilité de prendre des licences E1 à prix bas pour les utilisateurs n’exploitant que très peu les services Office 365 et des licences E3 ou E5 pour les utilisateurs ayant des besoins plus avancés (analyse de données, sécurité des informations, etc.).

La licence Office 365 Entreprise E1 est l‘entrée de gamme de l’offre Office 365 de la gamme entreprise. Elle est disponible au prix de 7,40 € par utilisateur/mois* + 5 € par utilisateur/mois avec l’option Teams, soit 12,40 € par utilisateur/mois*.

Elle inclut :

La téléphonie cloud avec Teams et les forfaits d’appels sont disponibles à l’achat en option.

Les fonctionnalités de conformité et de sécurité disponible avec la licence E1 correspondent au minimum de ce que l’on peut attendre d’un service SaaS d’entreprise aujourd’hui : MFA basique, journaux d’audit, recherche de contenus…

Attention, la licence E1 ne permet pas le téléchargement des logiciels bureautiques Office 365 sur vos appareils (smartphone, pc, tablette). Une connexion internet constante et sécurisée est donc nécessaire pour y accéder.

La licence Office 365 Entreprise E3 contient l’ensemble des produits et services inclus dans la licence E1 ainsi que quelques extras. Elle est disponible au prix de 23,10 € par utilisateur et par mois* + 5 € par utilisateur/mois avec l’option Teams, soit 28,10 € par utilisateur/mois*.

Chaque utilisateur obtient une licence complète et est autorisé à télécharger les applications Office 365 (Word, Excel, Outlook…) sur un maximum de 5 ordinateurs (PC/Mac), 5 tablettes et 5 smartphones. Ainsi, vos collaborateurs qui sont en en déplacement ou en télétravail ne seront pas tributaires d’une bonne connexion internet sécurisée (comme c’était le cas avec la licence E1). Ils peuvent rester productifs où qu’ils soient et quel que soit l’appareil qu’ils utilisent.

Avec cette licence, vous bénéficiez de 1 To de stockage par défaut sur One Drive (comme avec la licence E1) mais vous avez la possibilité de l’augmenter jusqu’à 25 To si nécessaire.

De nombreuses fonctionnalités de gestion et de protections des données sont aussi incluses dans la licence E3 :

La licence Office 365 Entreprise E5 est la plus complète des versions Entreprise. Elle est disponible au prix de 39,50 € par utilisateur et par mois* + 5 € par utilisateur/mois avec l’option Teams, soit 44,50 € par utilisateur/mois*.

Vous obtiendrez tout ce que qui est inclus dans la version E3 avec quelques avantages supplémentaires :

Parmi les autres ajouts, citons Advance eDiscovery, les contrôles d’accès et la clé de chiffrement de contrôle, Advanced Threat Protection, Threat Intelligence pour une cybersécurité proactive et des informations exploitables, O365 Cloud App Security, les capacités de conférence PTSN, Advanced Data Governance et Customer Lockbox.

Retrouvez dans cette rubrique un tableau récapitulatif des différentes fonctionnalités comprises dans les licences Office 365 Entreprise E1, E3 et E5.

Maintenant que vous êtes incollables sur les licences Office 365 Entreprise, il est temps de faire un choix….et ce n’est pas toujours simple, on vous l’accorde. Voici donc quelques règles simples pour éliminer certains choix selon vos besoins :

Le montant du budget alloué à votre environnement Office 365 impactera bien évidement votre choix. Lors de votre calcul, n’oubliez pas de prendre en compte les coûts supplémentaires liés à l’ajout de fonctionnalités non incluses dans les licences de base. En effet les licences Office 365 Entreprises sont des packs regroupant différents services à moindre coût. Si vous partez sur une licence E3 et que vous souhaitez y ajouter le standard téléphonique Teams alors vous devrez ajouter une licence Teams Phone Standard à 7,50 €. Vous ne serez alors plus qu’à quelques euros du prix de la licence E5.

Acteur incontournable du Cloud français, Openhost possède une grande expérience en termes de conseils, de mise en place et gestion d’environnements Office 365. Un accompagnement complet, c’est l’assurance d’un projet de migration Office 365 réussi pour votre entreprise.

Nos experts Office 365 sont à votre disposition pour vous accompagner sur vos projets !

*avec un engagement annuel

Les licences Office 365 Entreprise s’adressent principalement aux organisations professionnelles de plus de 300 employés. Pour les entreprises de moins de 300 salariés, il est recommandé d’opter pour les abonnements Microsoft 365 Business Basic, Standard ou Premium.

Les prix mensuels par utilisateur sont :

E1 : 7,40€ (12,40€ avec l’option Teams)

E3 : 23,10€ (28,10€ avec l’option Teams)

E5 : 39,50€ (44,50€ avec l’option Teams)

La licence E1 ne permet pas le téléchargement des logiciels bureautiques Office 365 sur les appareils et nécessite une connexion Internet constante. Les licences E3 et E5 permettent, pour chaque utilisateur, d’installer les applications sur 5 ordinateurs, 5 tablettes et 5 smartphones lui appartenant.

Par défaut, toutes les licences offrent 1 To de stockage OneDrive. Cependant, avec les licences E3 et E5, il est possible d’augmenter cette capacité jusqu’à 25 To si nécessaire.

La licence E5 inclut une protection avancée contre le phishing et les logiciels malveillants de type 0 day, Advanced Threat Protection, Threat Intelligence pour une cybersécurité proactive, et O365 Cloud App Security. Exemple de cas d’usage : Les données de santé.

Oui, il est possible de combiner les différentes licences (E1, E3, E5) selon les besoins spécifiques des utilisateurs, ce qui permet d’optimiser les coûts en fonction des usages. Vous pouvez également mixer les abonnements Business Basic, Standard et Premium.

La licence E5 est la seule à inclure MyAnalytics et PowerBI Pro pour l’analyse et la visualisation des données. Sinon il faut souscrire séparément à ces abonnements.

La licence E3 comprend le chiffrement des messages, la gestion des droits, la protection contre la perte de données pour les courriers et fichiers, ainsi que des fonctionnalités d’archivage des e-mails.

Non, l’option Teams nécessite un supplément de 5€ par utilisateur et par mois pour toutes les licences (E1, E3, E5).

Le choix dépend de plusieurs critères clés : le besoin d’applications Office en local (E3/E5), l’utilisation d’outils d’analyse comme Power BI (E5), les besoins en matière d’archivage et de protection des données (E3/E5), et bien sûr le budget disponible.