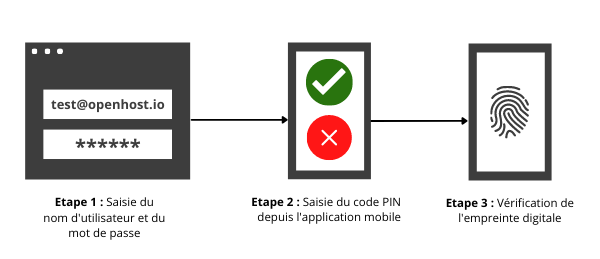

L’Authentification Multifacteur est une méthode d’authentification forte qui consiste à prouver que les utilisateurs sont bien ceux qu’ils prétendent être lorsqu’ils accèdent à une ressource. Le MFA exige des utilisateurs qu’ils fournissent au moins deux facteurs d’authentification avant que l’accès ne leur soit autorisé (code PIN à usage unique, question de sécurité, empreinte digitale, reconnaissance faciale…).

Grâce à ses nombreux avantages, le MFA est une solution indispensable pour protéger votre entreprise contre les attaques informatiques :

💡Le saviez vous ? Contrairement aux idées reçues, le MFA d’Office 365 n’est pas contraignant pour vos utilisateurs. Ils ne seront pas sollicités en permanence. Seuls les nouveaux accès aux services Cloud ou le changement d’ordinateur ou de smartphone peuvent exiger une méthode d’authentification forte (MFA).

24.6 milliards, c’est le nombre de combinaisons d’identifiants et de mots de passe volés qui circulent sur la toile en 2022.*

Le MFA est une méthode d’authentification forte mais simple à mettre en place pour les petites, les moyennes et les grandes entreprises.

Il s’agit d’une solution gratuite mais avec des options limitées. Pour débloquer des fonctionnalités supplémentaires, il faut recourir à des licences spécifiques. Tout dépend de vos besoins.

Les licences Office 365 vous permettent de profiter des avantages de l’Authentification Multifacteur sur l’ensemble de vos applications Office 365 (OneDrive, Outlook, SharePoint…) : protection de vos comptes admin, application mobile comme 2è facteur, mémorisation du MFA pour les appareils fiables…

L’utilisation d’une licence Azure AD Premium P1 ou P2 vous permettra d’accéder à des fonctionnalités avancées comme l’Accès Conditionnel et les rapports d’utilisation du MFA.

Et si vous ne nous croyez pas, on se téléphone pour en parler ? 😊

Téléchargez gratuitement notre infographie pour tout savoir sur l’Authentification Multifacteur.

* Selon le rapport de l’entreprise de sécurité Digital Shadows

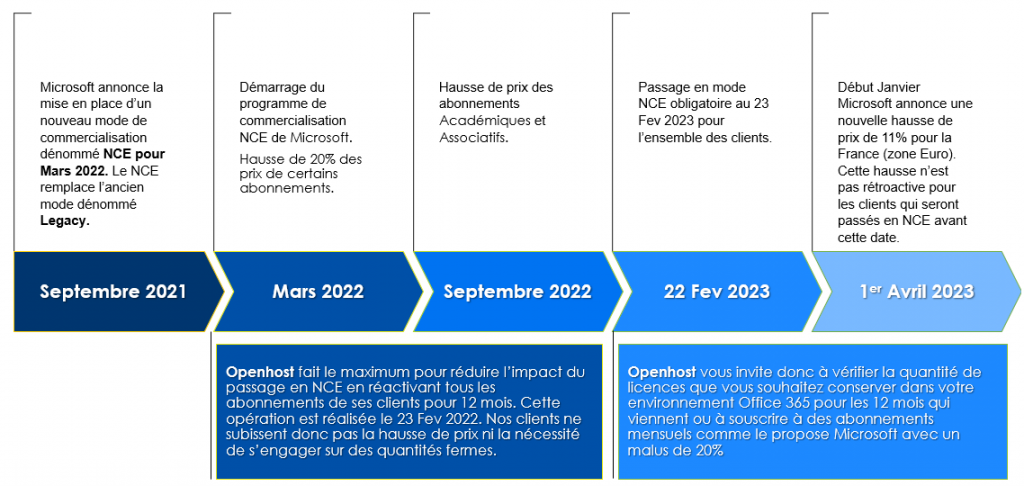

Microsoft annonce une hausse des prix pour l’Union Européenne, la Suède, la Norvège, le Danemark et le Royaume-Uni.

À compter du 1er avril 2023, les prix en monnaie locale pour les produits et services de Microsoft augmenteront de 11 % pour la Zone euro.

Dans certaines régions du monde, certains clients et partenaires ont pu acheter des produits Microsoft à des prix jusqu’à 40 % inférieurs à leur équivalent en dollar américain pendant plusieurs mois. Ces changements visent donc à rapprocher les prix en monnaie locale des prix en dollar US.

Désormais, Microsoft évaluera sa tarification en monnaie locale une fois par semestre, en prenant en compte la fluctuation des devises locales par rapport au dollar US. Nous vous tiendrons informés de ces changements.

Cette augmentation des prix concerne l’ensemble des produits et services de Microsoft et ne doit pas être confondue avec :

Si vous possédez un contrat avec engagement NCE mensuel, cette augmentation de 11% s’appliquera immédiatement. Vous la visualiserez sur la facture de vos usages d’avril 2023 que vous recevrez en mai 2023.

Si vous possédez déjà un contrat avec un engagement NCE annuel, vous bénéficiez d’une protection tarifaire inclue dans votre contrat sur les licences déjà actives. Vous ne serez donc pas concernés par cette augmentation pendant les 12 mois de votre engagement actuel. Elle s’appliquera à la date de renouvellement de votre contrat NCE. Par exemple, si vous souscrivez à un contrat au 15 février 2023, vos prix sont gelés jusqu’au 14 février 2024.

En d’autres termes, si vous venez de renouveler votre contrat pour le passer en engagement NCE annuel avec nos (gentils) collègues du service commercial, vous profiterez de vos tarifs actuels pendant un petit moment.

Tout nouveau contrat ou nouvel abonnement NCE souscrit après le 1er avril 2024 sera impacté par cette augmentation de 11% (qu’il soit mensuel ou annuel).

Et si vous n’avez toujours pas effectué votre passage en mode NCE, contactez-nous rapidement pour en parler. Vous devez obligatoirement transformer votre contrat Legacy en contrat NCE pour continuer à utiliser les services Microsoft.

Microsoft a récemment publié la troisième édition de Cyber Signals, une note d’information régulière sur les cybermenaces qui met en lumière les chiffres et les tendances en matière de sécurité dans le monde.

En décembre 2022, elle attire notre attention sur les risques que la convergence des systèmes informatiques (IT), de l’Internet des objets (IoT), et des technologies opérationnelles (OT) font peser sur les infrastructures critiques et sur la manière dont les entreprises peuvent se défendre contre ces attaques.

On entend par infrastructures critiques, l’ensemble des équipements, des systèmes et des services qui sont essentiels pour maintenir les activités économiques et sociales d’une société. Il s’agit des réseaux d’énergie, des systèmes de transport, des réseaux de communication, des infrastructures de santé, etc. La perturbation de ces infrastructures peut avoir des conséquences graves pour la sécurité nationale, la sécurité publique et la continuité des activités économiques.

Avant toute chose, commençons par définir quelques termes :

Au cours de l’année 2021, Microsoft a observé une augmentation du nombre de menaces exploitants des équipements informatiques traditionnels, des OT et des objets connectés (comme les routeurs et les caméras).

Les objets connectés offrent une valeur considérable aux entreprises qui cherchent à moderniser leurs processus métiers et augmenter leur productivité. Mais si la sécurité des équipements informatique a été renforcée ces dernières années, la sécurité des appareils IoT et OT n’a pas suivi le même rythme. Ces derniers possèdent des vulnérabilités et des failles de sécurité qui peuvent être exploités dans le cadre d’une cyberattaque. En effet, si les équipements OT et les objets connectés ne sont pas correctement sécurisés, ils augmentent fortement le risque d’accès non autorisé aux réseaux opérationnels, offrant aux attaquant une passerelle pour planifier des attaques à plus grande échelle sur d’autres équipements et appareils sensibles.

Au fur et à mesure que l’économie cybercriminelle se développe et que les logiciels malveillants ciblant les systèmes OT deviennent plus répandus et plus faciles à utiliser, les hackers disposent de moyens plus variés pour monter des attaques à grande échelle. Les attaques par ransomware, auparavant perçues comme une menace axée sur l’informatique, touchent aujourd’hui les environnements OT, comme on a pu le voir dans l’attaque de Colonial Pipeline. En mai 2021, il a été contraint de bloquer toutes ses opérations de distribution de pétrole aux Etats-Unis à cause d’une attaque par ransomware. Les systèmes OT et les opérations du pipeline ont été temporairement arrêtés pendant que les intervenants s’efforçaient d’identifier et de contenir la propagation du ransomware sur le réseau informatique de l’entreprise.

Les hackers réalisent que l’impact financier et l’effet d’extorsion de l’arrêt des infrastructures énergétiques et autres infrastructures critiques sont bien plus importants que dans d’autres secteurs.

Les systèmes OT ne sont pas uniquement limités aux processus industriels, ils peuvent être n’importe quel équipement spécialisé ou informatisé, comme les contrôleurs HVAC (appareils de chauffage et de refroidissement), les ascenseurs et les feux de signalisation.

Vous l’aurez compris, avec la connectivité croissante à travers l’informatique, l’OT et l’IoT convergents, les entreprises et les individus doivent repenser l’impact et les conséquences du cyber-risque. Au même titre que la perte d’un PC contenant des informations d’identification Wi-Fi mises en cache par son propriétaire peut donner à un individu malveillant un accès non autorisé à votre réseau d’entreprise, la compromission des équipements connectés à distance d’une usine de fabrication ou les caméras de sécurité d’un bâtiment, introduisent de nouveaux vecteurs de menaces comme des logiciels malveillants ou de l’espionnage industriel.

« Les systèmes OT qui sous-tendent l’énergie, les transports et d’autres infrastructures sont de plus en plus connectés aux systèmes informatiques, et le risque de perturbation et de dommages augmente à mesure que les frontières s’estompent entre ces mondes autrefois séparés. Pour les entreprises et les opérateurs d’infrastructures de tous les secteurs, les impératifs défensifs consistent à obtenir une visibilité totale sur les systèmes connectés et à évaluer l’évolution des risques et des dépendances. »

Vasu Jakkal, vice-président de la sécurité, de la conformité, de l’identité et de la gestion chez Microsoft

Maintenant que vous êtes incollables les risques que la convergence IT/OT/IoT fait peser sur les entreprises, nous allons vous donner quelques bonnes pratiques faciles à mettre en place dans votre entreprise pour vous aider à évaluer et à vous protéger contre les menaces qui y sont liées.

Vous avez besoin d’une solution de sécurité qui s’adapte efficacement à la complexité de votre environnement de travail, englobe vos espaces de travail hybrides et protège vos utilisateurs, vos appareils, vos applications et vos données où que vous soyez.

Le modèle de sécurité Zéro Trust (Confiance Zéro, en français) repose sur le principe “Ne jamais faire confiance, toujours vérifier”.

Aucun utilisateur ou appareil n’est autorisé à accéder à une ressource tant que son identité et son accréditation ne sont pas vérifiées à l’aide de toutes les données disponibles (identité de l’utilisateur, emplacement, intégrité de l’appareil, service, missions…).

Une fois leurs identités vérifiées, vos utilisateurs disposent d’un accès “juste-à-temps” et “juste suffisant” (JIT/JEA) à vos ressources pour garantir qu’ils bénéficient du niveau minimum de privilèges. Ainsi, vous limitez l’utilisation abusive des accès et le risque de déplacement latéral des individus malveillants en cas d’attaque.

L’idée est de partir du principe que chaque appareil (PC, smartphone, tablette), chaque utilisateur et chaque serveur représente une menace tant qu’il/elle n’est pas authentifié(e).

Vous devez choisir une solution de sécurité qui vous permet de gérer les vulnérabilités et de vous protéger contre les menaces en temps réel au sein de vos infrastructures IoT et OT.

Grâce à ses fonctionnalités de protection et de gestion des menaces, Microsoft Defender pour IoT répond à vos exigences de sécurité, peu importe le secteur d’activité dans lequel vous évoluez : santé, environnement, BTP, finance…

Nous vous proposons des options de déploiement flexibles : en local, sur Azure, ou en hybride.

Vos équipes de sécurité ont besoin d’une formation spécifique aux menaces provenant des systèmes IoT/OT ou les ciblant.

Vous pouvez organiser des séances de formations pour informer vos équipes sur les menaces potentielles et les meilleures pratiques de sécurité.

Pour aller plus loin, si vous possédez des licences Microsoft 365 E5 ou Microsoft Defender pour Office 365 Plan 2, vous pouvez utiliser la fonctionnalité de simulation d’attaque dans le portail Microsoft 365 Defender pour exécuter des scénarios d’attaque réalistes dans votre entreprise. Ces attaques simulées peuvent vous aider à identifier les utilisateurs vulnérables avant qu’une attaque réelle se produise. Ils permettront également à vos équipes de mettre en pratiques les compétences apprises lors de la formation, en situation réelle.

Les objets connectés sont en plein essor et participent grandement à la modernisation de la plupart des processus industriels. Ils doivent faire l’objet d’une surveillance renforcée car s’ils sont mal sécurisés, ils peuvent constituer une nouvelle porte d’entrée pour des tentatives d’attaques informatiques.

Une question, un projet…Nous sommes joignables pour en parler.

Le rapport est disponible ici : https://aka.ms/CyberSignalsReport-3

Vous avez migré votre messagerie professionnelle vers Microsoft 365 et vous souhaitez désormais profiter de toutes les fonctionnalités offertes par Exchange Online :

Saviez-vous qu’avec Exchange Online Plan 1 vous pouvez profiter gratuitement de 50 Go d’archivage minimum pour votre boîte aux lettres professionnelle ?

Dans cet article, nos experts vous expliquent comment tirer pleinement parti des fonctionnalités d’archivage de votre abonnement Exchange Online.

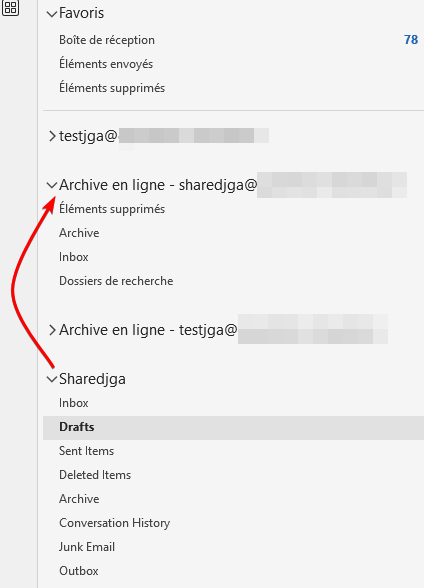

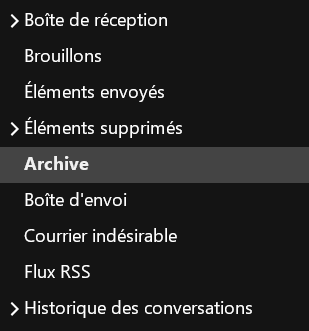

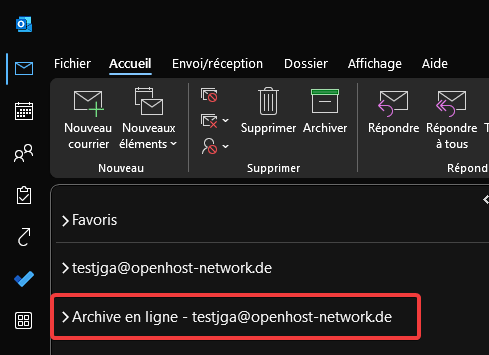

L’archivage en ligne est une fonctionnalité basée sur le Cloud qui permet de stocker des courriels dans un emplacement sécurisé séparé de la boîte aux lettres (BAL) principale. Il ne faut pas confondre l’archivage Exchange Online avec le dossier “Archive” qui figure dans la BAL par défaut. C’est dans ce dossier que sont déplacés les éléments lorsque vous cliquez sur le bouton “Archiver”. Dans cet article, nous parlerons uniquement de l’archivage en ligne Exchange.

L’archivage est destiné aux e-mails et autres éléments d’une BAL qui doivent être conservés mais qui n’ont pas ou peu besoin d’être (re)lus. Les emails archivés peuvent être consultés et gérés de la même manière que les emails présents dans la boîte aux lettres. L’archivage n’est pas actif par défaut. Il est possible de l’activer via le centre d’administration Exchange. Nos experts vous accompagnent dans cette démarche, contactez-nous pour en savoir plus.

Vous pouvez déplacer manuellement des emails vers l’archive ou configurer des règles d’archivage automatiques qui déplacent les emails vers l’archive en fonction de critères prédéfinis, tels que l’ancienneté ou l’étiquetage. Il est également possible de configurer une stratégie de rétention pour définir combien de temps les courriels doivent être conservés dans l’archive avant d’être supprimés. Cela peut être utile pour respecter vos exigences en matière de gestion de l’information et de conformité règlementaire.

La capacité de stockage de l’archive d’emails est distincte de la capacité de stockage de la boîte aux lettres principale de l’utilisateur. Elle dépend de l’abonnement Exchange auquel vous avez souscrit. Avec Exchange Online (Plan 1) et toutes les autres licences qui le contiennent (Microsoft 365 Business Basic/standard), vous bénéficiez de 50 Go d’archives INCLUS, en plus d’une boîte aux lettres de 50 Go, soit 100 Go au total.

“Exchange Online Archiving” permet d’augmenter la taille de l’archivage jusqu’à 100 Go extensible. Il est présent dans les licences Exchange Online (Plan 2) et Microsoft 365 Business Premium et disponible en tant qu’add-on dans la plupart des autres licences (Exchange Online Plan 1, Microsoft 365 Business Basic, Microsoft 365 Business Standard…).

Une fois arrivé à 90 Go, nous vous recommandons de contacter Openhost pour activer l’extension automatique de l’archivage. Lorsque cette fonctionnalité est activée, un espace de stockage supplémentaire est automatiquement ajouté à la BAL d’archivage de l’utilisateur dans la limite de 1,5 To, ce qui signifie que les administrateurs n’ont pas à demander un stockage supplémentaire. Le taux de croissances de emails ne doit pas dépasser 1Go/jour/utilisateur.

L’extension automatique de l’archivage peut être activée pour quelques utilisateurs ou pour l’ensemble des utilisateurs.

Nous avons vu que l’archivage Exchange Online est une fonctionnalité utile pour stocker et conserver les emails de manière organisée. Il vous permet de libérer de l’espace dans votre boîte aux lettres mais aussi de respecter vos obligations en matière de conformité réglementaire. Grâce à son accessibilité depuis votre client de messagerie, vous pouvez facilement accéder et rechercher vos emails archivés en toute simplicité. En somme, l’archivage Exchange Online est un outil pratique pour gérer efficacement vos communications électroniques.

Cette fonctionnalité vous intéresse ?

Obtenez des réponses aux questions fréquemment posées sur la fonctionnalité d’archivage en ligne Exchange. Cette rubrique est régulièrement mise à jour.

Il est tout à fait possible d’avoir une archive par BAL partagée (BAL partagées “Service clients”, “Recrutement”, “Communication”…).

Comme pour les BAL utilisateur, l’archivage n’est pas actif par défaut, il faudra donc l’activer manuellement. Par défaut 50 Go sont disponibles, mais il est possible de l’augmenter de la même manière.

L’archive de la BAL partagée apparaîtra automatiquement sur Outlook pour les utilisateurs membres (uniquement pour l’application installée en client lourd/sur le poste).

Si un utilisateur déplace un mail dans l’archive de la BAL partagée, tous les autres utilisateurs le verront au même endroit. S’il le déplace dans sa propre BAL par contre, le mail ne sera plus visible par les autres.

Dans Outlook, tous les comptes utilisateur ont accès à un dossier par défaut nommé “Archive” dans lequel peuvent être archivés manuellement des emails/conversations. Ce dossier ne peut pas être supprimé, au même titre que “Boîtes de réception”, “Eléments envoyés, Eléments supprimés”…

L’utilisation du bouton “Archiver” pour déplacer des messages vers le dossier d’archivage ne réduit pas la taille de votre boîte aux lettres. Si vous possédez une BAL volumineuse, privilégiez l’archivage en ligne dans Microsoft 365 pour gagner de l’espace de stockage.

Votre BAL d’archivage apparaît à côté de vos autres BAL dans Outlook, ce qui rend la recherche et l’accès aux éléments stockés dans l’archive simples et rapides.

Vous pouvez explorer le contenu du dossier d’archive, et glisser-déposer des emails vers et depuis ce dossier selon vos besoins.

Dans Exchange Online, vous pouvez utiliser des stratégies d’archivage pour déplacer automatiquement des éléments de votre BAL vers votre BAL d’archivage.

Par défaut, tous les emails datant de plus de 2 ans sont archivés.

En tant qu’administrateur vous pouvez personnaliser ces stratégies pour chaque dossier en fonction des besoins de vos utilisateurs.

Par exemple, vous pouvez configurer le déplacement automatiquement des éléments du dossier “Facture” de Marc du service Compatibilité vers sa BAL d’archivage au bout d’un 1 an.

Microsoft a récemment publié une nouvelle édition de Cyber Signals, une note d’information régulière sur les cybermenaces, qui met en lumière les tendances en matière de cybersécurité dans le monde.

Cette seconde édition se concentre sur l’économie du ransomware as-a-service et la manière dont elle a évolué pour devenir un modèle économique dominant, permettant aujourd’hui à un plus grand nombre de criminels, quelle que soit leur expertise technique, de déployer des ransomwares.

Ce rapport comprend des informations et des recommandations pour renforcer vos méthodes d’authentification et réduire votre surface d’attaque, pour prévenir les attaques par ransomware dans votre entreprise.

Un ransomware (ou rançongiciels en français) est un logiciel malveillant qui empêche les utilisateurs d’accéder à leur PC ou à leurs fichiers personnels et exigent le paiement d’une rançon en échange du rétablissement de l’accès.

Contrairement à de nombreux secteurs d’activité orientés vers les travailleurs indépendants pour des raisons d’efficacité, les cybercriminels préfèrent louer ou vendre leurs outils de ransomware en échange d’une partie des bénéfices, plutôt que mener leurs propres attaques.

L’économie du “Ransomware as a Service” (RaaS) permet aux cybercriminels d’acheter l’accès aux payloads des ransomwares (les éléments qui provoquent des dégâts) et aux fuites de données, ainsi qu’aux infrastructures de paiement.

Les programmes RaaS (LockBit, Hive, BlackBasta…) réduisent les barrières d’entrée et obscurcissent l’identité des attaquants à l’origine du ransomware. Certains programmes comptent plus de 50 “affiliés”, c’est-à-dire des utilisateurs de ces kits RaaS prêts à l’emplois.

Au même titre que toute personne peut faire du covoiturage pour se rendre d’un point A à un point B sans utiliser sa propre voiture, toute personne possédant un PC portable et une carte bancaire peut se rendre sur le dark web pour trouver des logiciels malveillants prêts à l’emplois et rejoindre cette économie.

Suivre les tendances et les techniques utilisées par les opérateurs RaaS et leurs affiliés dans la phase de pré-ransomware d’un incident est essentiel pour protéger les clients contre ce type de menaces. Mon travail consiste à repérer ces acteurs pré-ransomware le plus tôt possible. Si vous ne cherchez que le payload du ransomware, lui-même – vous arrivez trop tard.

Emilie Hacker, Threat intelligence analyst chez Microsoft

Maintenant que vous êtes incollables sur les ransomwares, nous vous proposons quelques bonnes pratiques faciles à mettre en place dans votre entreprise pour vous protéger.

Les attaquants ont besoin de vos informations d’authentification pour réussir leur cyberattaque. Mots de passe volés, identités non protégées…dans la majorité des déploiements réussis de ransomware, les attaquants accèdent à des comptes administrateurs (avec des privilèges élevés) qui leur donnent un large accès au réseau de l’entreprise.

Vous devez activer l’Authentification Multi facteur (MFA) sur tous vos comptes en donnant la priorité aux comptes administrateurs. Vous réduisez les chances de réussite d’une cyberattaque en vous assurant que l’utilisateur qui tente d’accéder à une ressource (application, messagerie, compte en ligne…) est bien celui qu’il prétend être.

Dans presque tous les cas de ransomware observés, au moins un système exploité dans le cadre de l’attaque était dépourvu de solution de sécurité (ou alors elle était mal configurée).

De la même manière que vous installez un détecteur de fumée dans votre logement, vous devez installer vos produits de sécurité aux bons endroits et les tester fréquemment. Vous devez vérifier que vos outils de sécurité fonctionnent dans une configuration optimale et qu’aucune partie du réseau n’est sans protection.

Microsoft Defender vous permet de protéger vos données d’entreprises contre tout type de menaces, y compris les ransomware.

> Consultez notre article dédié pour en savoir plus

La meilleure façon de renforcer un logiciel est de le maintenir à jour. Bien que certaines applications basées sur le Cloud se mettent à jour automatiquement sans intervention de votre part, vous devez appliquer immédiatement les correctifs des autres fournisseurs. En 2022, on observe que les vulnérabilités sont toujours le principal vecteur des cyberattaques.

Microsoft Intune vous permet de maintenir automatiquement vos appareils (PC, smartphone, tablette) et vos applications à jour, y compris sur vos appareils personnels (BYOD).

Le rapport est disponible ici : https://query.prod.cms.rt.microsoft.com/cms/api/am/binary/RE54L7v

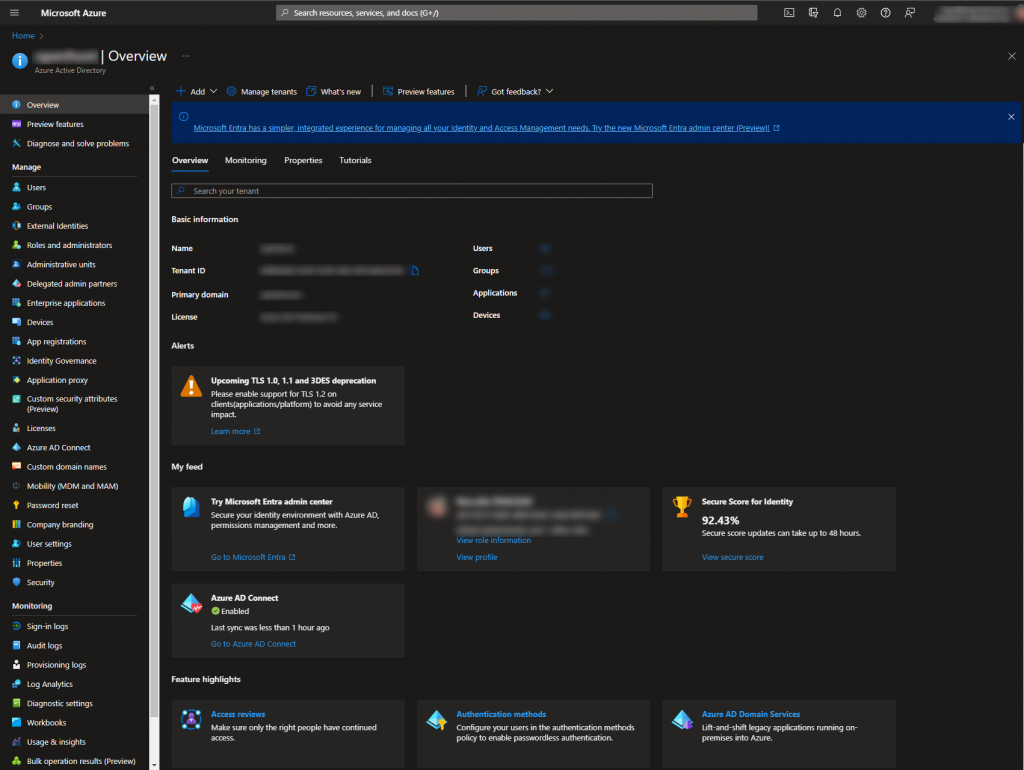

Depuis août 2023, le nom « Azure Active Directory » a été remplacé par « Microsoft Entra ID« . Toutes les licences et fonctionnalités restent inchangées.

Vos applications on-premises (hébergées et maintenues localement) utilisent généralement des méthodes d’authentification traditionnelles telles que NT Lan Manager, Kerberos ou des services d’annuaire comme LDAP. Lorsque vous migrez vos applications vers le Cloud Azure, il est parfois trop difficile et trop coûteux de les mettre à jour pour utiliser les méthodes d’authentification natives d’Azure Active Directory.

Azure Active Directory Domain Services (AADDS) vous permet d’exécuter dans le Cloud des applications existantes qui ne peuvent pas utiliser les méthodes d’identification modernes, ou pour lesquelles vous ne souhaitez pas que l’authentification se base sur un annuaire local.

Vous utilisez des services de domaines managés (stratégies de groupes, authentification…) sans avoir à déployer, gérer et corriger les contrôleurs de domaine dans le Cloud.

Azure Active Directory Domain Services s’intègre à votre tenant Azure AD existant. Vos utilisateurs se connectent aux services et aux applications connectées à votre domaine managé à l’aide de leurs informations d’identification existantes. Vous pouvez également utiliser les groupes et les comptes d’utilisateurs existants pour sécuriser l’accès aux ressources.

Pour assurer la résilience des données, vous pouvez répliquer les ressources du domaine managé dans les régions Azure du monde entier. Des sauvegardes régulières sont également effectuées sur le domaine géré pour protéger votre environnement.

L’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI) publie, en partenariat avec la Direction générale des entreprises (DGE), une nouvelle édition de son guide sur la cybersécurité des TPE et PME. En mettant en place quelques mesures simples mais essentielles, vous pourrez :

Nous sommes convaincus que chaque organisation peut faire beaucoup pour sa propre sécurité. En partant de 10 questions soulevées par l’ANSSI, nous avons ajouté nos propres recommandations qui s’adressent aussi bien à des petites qu’à des grandes entreprises.

À lire au plus vite, pour que chacun mesure l’importance d’un Plan de Reprise d’Activité en réponse à un incident !

C’est la première question que vous devez vous poser pour renforcer le système d’information de votre entreprise (SI). Pour bien vous protéger, vous devez inventorier tout ce qui constitue votre patrimoine informationnel et contribue à sa pérennité, c’est à dire :

Ce bilan indispensable vous permettra de faire le point sur les besoins et les capacités numériques de votre entreprise mais aussi d’identifier les éventuels projets de sécurisation à envisager. Il fournit un état des lieux détaillé, très utile en cas d’incident. Nous pouvons vous accompagner pour le réaliser.

Effectuer des sauvegardes régulières permet une restauration plus rapide de vos activités opérationnelles en cas d’incident, notamment en cas d’attaque par ransomware. Vous devez :

Azure propose une solution de sauvegarde et de récupération d’urgence de bout en bout, simple, sécurisée, évolutives et rentable, qui peut être intégrée à des solutions locales de protection de données.

Nos équipes vous accompagnent dans le choix de la solution la plus adaptée à vos problématiques métiers pour garantir le maintien de votre activité en cas d’incident.

Face à l’augmentation du nombre de cyberattaques, il est indispensable d’effectuer, dès que possible, les mises à jour des systèmes d’exploitation et des logiciels que vous utilisez.

Même s’il est tentant de conserver un appareil ou un logiciel au-delà de la période durant laquelle son fabricant/éditeur garantit son maintien en condition de sécurité, ne faites pas preuve de négligence. Tout matériel ou logiciel qui ne peut plus être mis à jour doit être désinstallé ou remplacé.

Microsoft Intune centralise la gestion de la sécurité des périphériques et des applications de vos utilisateurs, conformément à vos règles de sécurité. Vous automatisez la mise à jour de vos applications mobiles et de vos appareils gérés dans Intune.

Nous pouvons vous accompagner dans le déploiement d’Intune sur vos terminaux.

Dit autrement, est-ce que vous pensez à fermer la porte à clé lorsque vous quittez votre domicile ?

Les virus informatiques sont des programmes conçus pour interférer avec le fonctionnement de votre PC, pour enregistrer, endommager, supprimer des données, ou pour infecter d’autres ordinateurs sur Internet. Les virus ralentissent souvent les applications et provoquent d’autres altérations dans le système.

Les pirates et leurs virus deviennent de plus en plus sophistiqués au fil des jours et les utilisateurs doivent protéger au mieux leurs appareils (PC, smartphone tablette). Cela signifie que vous devez déployer des outils et des technologies capables de limiter les cyberattaques.

Un ordinateur sans antivirus et sans protection est ouvert aux activités malveillantes. Ne pas le protéger revient à offrir la voie libre aux attaquants pour accéder à votre PC. Microsoft Defender est un antivirus intégré à Windows. Il offre une protection complète en temps réel contre les virus, les logiciels espions et les logiciels malveillants (dans les applications, la messagerie, le Web et le Cloud).

Les mots de passe sont essentiels pour assurer la sécurité des systèmes et des données informatiques. Pourtant, ils ne sont pas infaillibles et les cybercriminels n’ont aucune limite pour tenter de les deviner, de les voler ou encore de les pirater (attaque par force brute, attaque basée sur des informations personnelles, attaque à partir d’une base de données mal sécurisée…)

C’est pour pallier ces menaces que de nouveaux processus de sécurité font leur apparition tels que l’Authentification Multifacteur (MFA). Elle s’appuie sur deux facteurs minimum (mot de passe, empreinte digitale, code par SMS…) et permet de complexifier, voire de rendre presqu’impossible l’accès à vos comptes et à vos appareils. Nous vous recommandons d’activer ce paramètre dès qu’il vous est proposé.

Lors d’une cyberattaque, les attaquants tentent souvent d’étendre leur intrusion aux autres postes de travail et aux serveurs pour prendre entièrement le contrôle de votre système d’information et donc accéder à vos données d’entreprises.

Pour vous protéger contre les attaques provenant d’internet et limiter leurs déplacements latéraux, nous vous recommandons d’installer un pare-feu sur chacun de vos postes de travail et d’homogénéiser les configurations et la politique de filtrage des flux.

L’ANSSI rappelle qu’une politique de filtrage minimale :

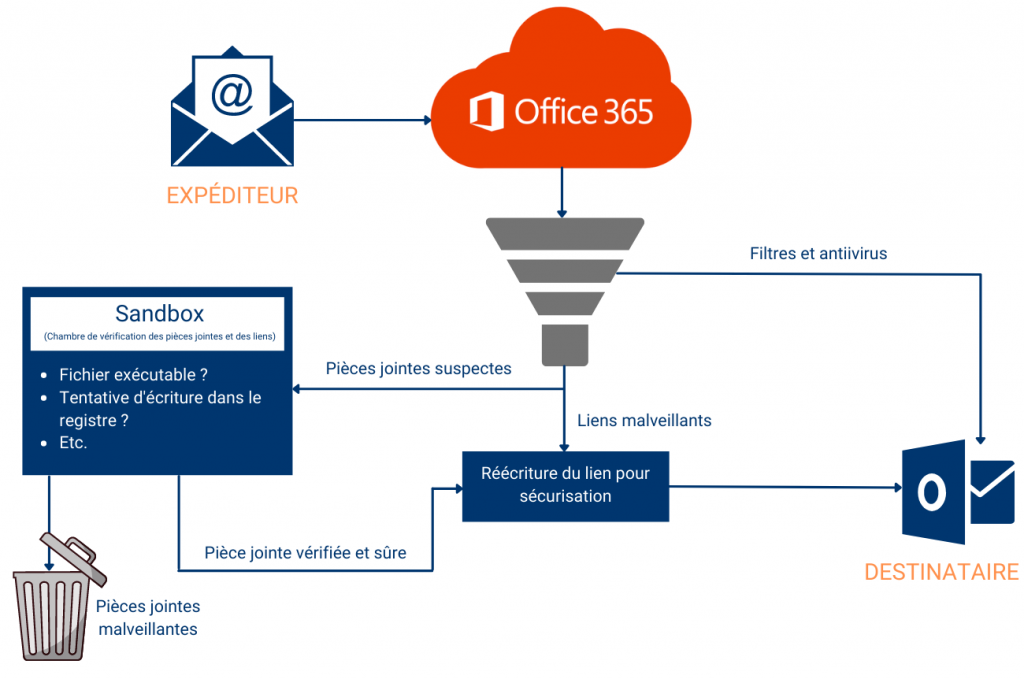

La messagerie est un l’un des principaux vecteurs d’infection du poste de travail, qu’il s’agisse de l’ouverture d’une pièce-jointe contenant un virus ou d’un clic malencontreux sur un lien redirigeant vers un site malveillant (phishing ou hameçonnage).

L’ANSSI vous propose quelques réflexes simples pour vous prémunir d’une tentative d’hameçonnage :

En cas de doute, n’hésitez pas à vérifier l’authenticité du message via un autre canal (téléphone, SMS…) auprès de l’émetteur du message.

Microsoft Defender pour Office 365 est un service basé sur le Cloud qui protège votre entreprise contre les menaces avancées pour les outils de messagerie et de collaboration : phishing, compromission de messagerie, attaques de ransomware…Si aucune activité suspecte n’est détectée, le message est diffusé à l’utilisateur. Dans le cas contraire, le message est supprimé.

De très nombreuses attaques informatiques sont causées par une navigation effectuée depuis un compte administrateur. Veillez à attribuer des comptes utilisateurs à vos collaborateurs ne disposant pas de privilèges élevés pour limiter l’installation de logiciels malveillants.

Les comptes administrateurs doivent être utilisés uniquement pour configurer des équipements ou installer des logiciels. Ils doivent être tenus à jour régulièrement : lorsqu’un collaborateur quitte l’entreprise, vous devez faire l’inventaire de ses accès et tous les révoquer pour que lui-même ou un tiers ne puisse plus en faire usage.

Privileged Identity Management (PIM) est un service dans Azure Active Directory (Azure AD) qui vous permet de gérer, de contrôler et de superviser l’accès aux ressources importantes de votre entreprise. Ces ressources incluent des ressources dans Azure AD et Azure ainsi que d’autres services dans le Cloud comme Microsoft 365 ou Microsoft Intune.

L’utilisation d’ordinateurs portables, de tablettes et/ou de smartphones, facilite vos déplacements professionnels ainsi que le transport et l’échange des données. Cependant, la pratique du télétravail dans les lieux publics ou dans les transports en commun expose votre entreprise à des menaces en manière de sécurité :

L’ANSSI vous rappelles quelques bons réflexes à adopter : équiper vos appareils de filtres à écrans de confidentialité, ne pas laisser vos appareils sans surveillance, éviter les réseaux wifi publics…

Nous vous recommandons également de sauvegarder régulièrement vos données pour être en mesure de les restaurer en cas de perte ou de vol de vos équipements.

Contactez-nous pour échanger sur la solution la plus adaptée à vos problématiques métiers.

Même si vous n’avez pas de compétences particulières en informatique ni beaucoup de temps à y consacrer, vous pouvez prendre connaissances des alertes sur les menaces en cours mais aussi des bonnes pratiques de la sécurité informatiques en suivant les actualités publiées sur des sites spécialisés comme Cybermalveillance.gouv.fr.

Nous ajoutons régulièrement des contenus orientés sur la cybersécurité sur notre blog que nous relayons sur notre compte LinkedIn. N’hésitez pas à nous suivre pour ne rien manquer de notre actualité.

Pour aller plus loin, si vous possédez des licences Microsoft 365 E5 ou Microsoft Defender pour Office 365 Plan 2, vous pouvez utiliser la fonctionnalité de simulation d’attaque dans le portail Microsoft 365 Defender pour exécuter des scénarios d’attaque réalistes dans votre entreprise. Ces attaques simulées peuvent vous aider à identifier les utilisateurs vulnérables avant qu’une attaque réelle se produise.

L’offre commerciale en matière de Cloud est assez importante aujourd’hui. On y retrouve de nombreuses solutions techniques de type SaaS, IaaS ou PaaS qui proposent des fonctionnalités et des niveaux de sécurité différents :

Cet article présente, en 10 questions, des mesures accessibles pour une protection globale de votre entreprise. Certaines recommandations relèvent des bonnes pratiques, d’autres requièrent un investissement plus important.

Nous vous accompagnons pour choisir les solutions Cloud les plus adaptées à vos problématiques métiers mais aussi pour comprendre leurs impacts sur votre système d’information et à plus grande échelle, sur le fonctionnement de votre entreprise.

Important

Depuis août 2023, le produit « Azure Active Directory » a été remplacé par « Microsoft Entra ID ». Toutes les licences et fonctionnalités restent inchangées.

En savoir plus

Depuis son introduction dans Windows 2000 Server Edition, Active Directory (AD) s’est imposé comme la pierre angulaire de très nombreux réseaux informatiques d’entreprise. Il centralise la gestion des identités et des accès à l’aide d’une authentification unique par utilisateur (Single Sign On).

En deux décennies, ce service d’annuaire local a fait l’objet de nombreuses évolutions. Microsoft concentre aujourd’hui son énergie sur le Cloud avec Microsoft Entra ID, une solution IDaaS (Identity as a Service). Elle contribue à garantir que les utilisateurs sont bien ceux qu’ils prétendent être lorsqu’ils tentent d’accéder à des ressources, tout en empêchant les cybercriminels et autres utilisateurs non autorisés d’accéder aux données de l’entreprise.

Alors, le temps de quitter Active Directory pour le Cloud est-il venu ?

La création d’Active Directory a été une révolution en elle-même. C’était LA solution pour gérer les comptes utilisateurs, les mots de passe, les ordinateurs,…

Elle permettait de déployer des stratégies qui s’appliquent à tous les ordinateurs, de prendre la main sur les postes et les serveurs, et de déployer des applications.

Puis, il s’est passé 20 ans. L’un des changements majeurs est l’impact des failles de sécurité et des failles informatiques dans les entreprises. Désormais, les utilisateurs sont nomades (télétravail, déplacement…) et accèdent aux données de l’entreprise hors des bureaux, depuis leurs smartphones et parfois avec leurs appareils personnels (BYOD). L’utilisation d’un annuaire AD doit donc intégrer ces nouveaux usages.

Le Cloud offre des opportunités technologiques plus sécurisées, plus flexibles et moins coûteuses que ce qu’il est possible de réaliser et surtout de maintenir sur site dans votre entreprise.

Gérer parfaitement un AD local est coûteux et nécessite une équipe technique parfaitement formée et pouvant consacrer du temps au maintien en condition opérationnel (MCO) de l’AD local et des services Windows connexes. Entra ID ne nécessite aucun investissement matériel initial de la part de votre entreprise. Sa mise en place, son administration et son utilisation quotidienne d’Entra ID se font depuis le portail, via un navigateur.

Avec Entra ID, en plus de réduire vos coûts, vous réduisez votre vulnérabilité face à une attaque informatique, la perte d’un serveur ou le vol de matériels. Entra ID et ses fonctionnalités de sécurité avancées (Authentification multifacteur, Conditional Access, Privileged Access Management et bien d’autres) offrent un niveau de sécurité complet, ajustable et efficace, quelle que soit la taille de votre organisation.

La configuration d’un Active Directory est souvent le fruit d’un travail de plusieurs années par le service informatique. Sa reproduction égale ou supérieure en version Cloud (politiques de configuration, politique de sécurité, déploiement automatisé des applications…) représente donc un projet conséquent pour votre entreprise qui doit être réalisé en plusieurs étapes comme nous allons le voir maintenant.

La suppression d’un AD ne se fait pas sans condition. Dans un premier temps, vous devez identifier l’ensemble des dépendances à l’Active Directory dans votre entreprise, c’est-à-dire l’ensemble des identités, serveurs, appareils, fichiers…qui sont gérés actuellement par l’AD et qui n’ont, dans la plupart des cas, pas vocation à disparaître. Profitez-en pour faire le tri !

Dans un second temps, il va falloir remplacer tout ou partie de ces dépendances, en fonction de votre problématique métier (suppression totale ou partielle de l’AD). Vous l’aurez compris, un Active Directory ne pourra être supprimé entièrement et définitivement qu’à partir du moment où vous n’en dépendrez plus et que vous n’en aurez donc plus besoin.

Cette liste n’est pas exhaustive mais doit constituer une base pour inventorier les dépendances de votre entreprise à Active Directory et les prérequis pour s’en débarrasser :

Grâce à la synchronisation Entra ID Connect, les identités existent à la fois sur votre AD et sur Entra ID. Ce qui change, c’est l’annuaire qui va être interrogé lorsque l’utilisateur va tenter de se connecter à une application.

Il est tout à fait possible de faire coexister un Active Directory et Entra ID pour commencer à profiter des avantages du Cloud tout en continuant votre transition vers le Cloud à votre rythme.

Par exemple, si vous êtes une grande entreprise composée de plusieurs milliers de salariés et que vous possédez énormément de dépendances à Active Directory, ce modèle hybride est particulièrement adapté.

Il s’adresse également aux sociétés qui n’ont aucune et n’auront jamais la volonté de passer sur du 100% Cloud et qui voudront simplement profiter des avantages de Microsoft 365 que nous avons cités précédemment, à savoir la fiabilité, la sécurité, la réduction des coûts et la facilité de maintenance.

Investir ou maintenir un Active Directory a peu de sens en 2022. La réaffectation du budget de MCO d’un AD local (matériel & ressources humaines) doit vous permettre, soit de faire des économies à iso fonctionnalités, soit de mettre en place plus de services à valeur ajouté pour un même coût annuel de fonctionnement.

Entra ID garantit, à moindre coût, plus de stabilité, de fiabilité et un haut niveau de sécurité. Ainsi, pour une PME, le maintien à long terme d’une infrastructure basée sur Active Directory et synchronisée avec Entra ID peut être difficile à justifier compte tenu de sa complexité.

Vous l’avez compris, se débarrasser d’un AD est un projet à part entière, un projet sur la durée qui s’inscrit dans votre stratégie globale de transformation digitale. Il sera segmenté en sous-projets en lien avec le nombre d’opérations à effectuer. Nous établirons pour vous les procédures et les protocoles à mener.

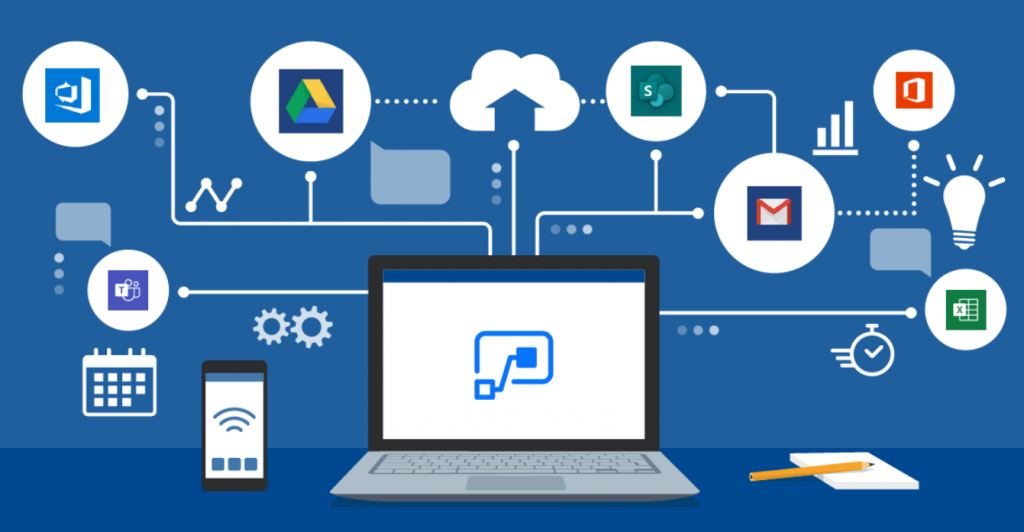

Microsoft Power Automate (anciennement “Microsoft Flow”) est un service Cloud qui vous permet de créer vos propres workflows (flux opérationnels). Vous gagnez du temps en automatisant les tâches répétitives tout en limitant vos efforts ainsi que d’éventuelles erreurs de traitement/saisie.

Grâce à ses nombreuses fonctionnalités, Microsoft Power Automate est un outil indispensable pour votre entreprise. Vous pouvez :

« Prenez en charge ce qui est important, automatisez le reste »

Power Automate fait partie de la gamme de produits Microsoft Power Platform comprenant également Power BI, Power Apps et Power Virtual Agents.

Il est inclus dans les licences :

Microsoft Power Automate est également disponible en tant que plan autonome (par utilisateur ou par flux).

Vous pouvez développer vos capacités d’automatisation sur le bureau, le web et les mobiles avec l’application Power Automate (disponible sur IPhone, Android et Windows Phone).

Et si le sujet vous intéresse, contactez-nous pour le mettre en place facilement dans votre entreprise et équiper vos collaborateurs. L’utilisation de Power Automate est extrêmement simple et ne nécessite aucune connaissance poussée en informatique.

Téléchargez gratuitement notre infographie pour tout savoir sur Power Automate.